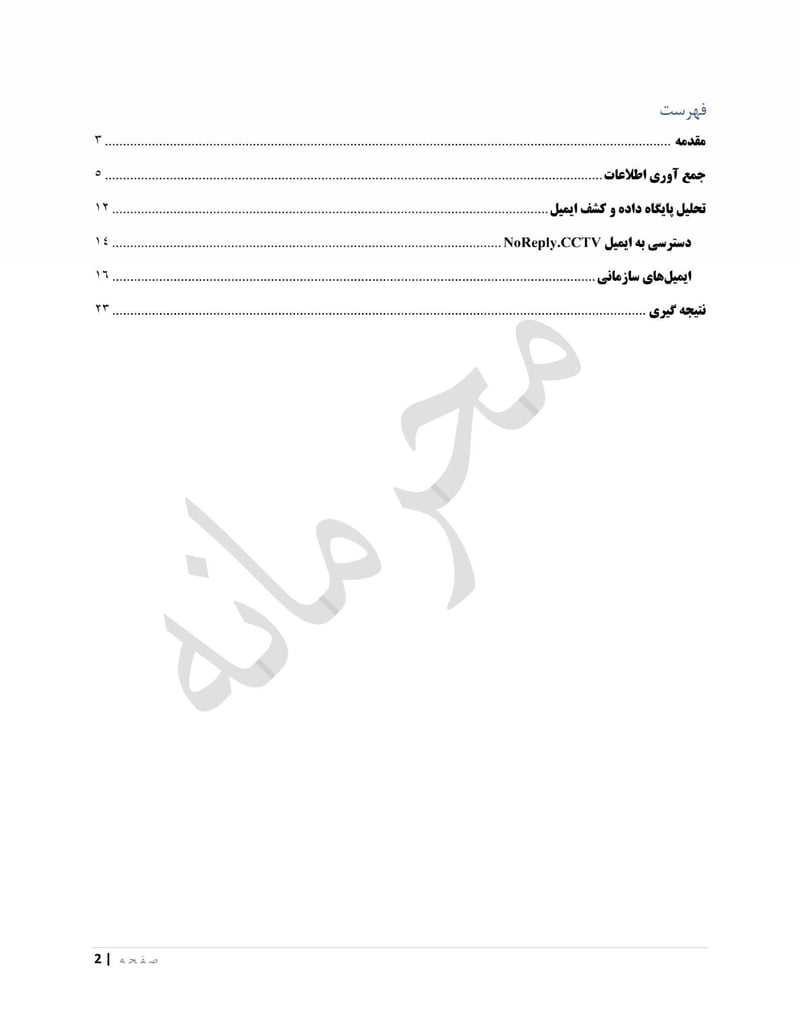

یک نشت گسترده از اسناد داخلی، پوشش یکی از فعالترین گروههای هکری جمهوری اسلامی را کنار زده است. سالها بود که جامعه امنیت سایبری آنها را با نامهای APT35، Charming Kitten و Fresh Feline ردیابی میکرد. حالا دقیقاً میدانیم چه کسانی هستند، کجا کار میکنند و چه کسانی را هدف قرار میدهند.

اگر گزارشهای قبلی من درباره این گروه را دنبال کرده باشید، میدانید که روزنامهنگاران، فعالان و محققان را با کمپینهای فیشینگ پیچیده هدف قرار دادهاند. درخواستهای مصاحبه جعلی، حسابهای ایمیل هکشده و تاکتیکهای مهندسی اجتماعی را دیدهاید. اما تا به حال فقط میدانستیم چه کار میکنند. نمیدانستیم چه کسانی هستند.

فایلهای درز کرده همه چیز را فاش میکنند: اسامی، کد ملی، عکس، آدرس تاسیسات، چارت سازمانی، گزارشهای حمله، ویدیوهای داخلی از سیستمهای نظارتی و حتی فیلم آزمایش پهپاد. افشای کامل یک واحد سایبری سپاه که سالها به روزنامهنگاران، سازمانهای دولتی و زیرساختهای حیاتی در خاورمیانه، اروپا و آمریکای شمالی حمله کرده است.

اطلاعات تکمیلی آنها را در وب سایت iranianthreatactors.com میتوانید مشاهده کنید.

این افشاگری همچنین ارتباط مستقیم بین عملیات سایبری و تروریسم را نشان میدهد. این هکرها زیرساخت اطلاعاتی را میسازند که عملیات ترور را ممکن میکند. هر پایگاه داده هواپیمایی که نفوذ شده، هر سیستم رزرو هتل که هک شده، هر کلینیک پزشکی که به خطر افتاده، به سیستمی تغذیه میشود که برای یافتن و کشتن افرادی طراحی شده که رژیم ایران آنها را دشمن میداند.

مرد پشت پرده: عباس رهروی

با عباس رهروی آشنا شوید. در داخل سپاه او را «ACS» صدا میزنند.

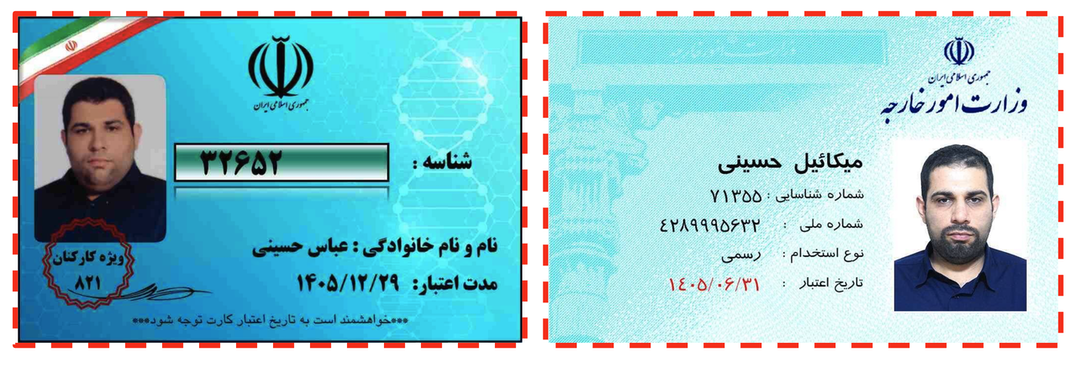

رهروی «اداره ۴۰» را اداره میکند، بازوی سایبری سازمان اطلاعات سپاه. کد ملی او ۴۲۷۰۸۴۴۱۱۶ است، فرزند رسول رهروی، متولد زنجان. اما اسم واقعیاش را در هیچ سند شرکتی پیدا نمیکنید. در عوض با نامهای مستعار کار میکند. میکائیل حسینی (کد ملی: ۴۲۸۹۹۹۵۶۳۲) برای قراردادهای رسمی و ثبت شرکتهای پوششی. عباس حسینی برای تهیه مواد منفجره برای پهپادها.

اسناد درز کرده شامل مکاتبات بین رهروی و رهبری واحد ۱۵۰۰برای درخواست افزایش حقوق پرسنل سایبری است. همچنین نشان میدهند که او هویت مستعارش را با یک کد ملی جداگانه ثبت کرده و یک هویت دوم کامل برای اهداف عملیاتی ساخته است.

امروز او بیش از ۶۰ نفر را فرماندهی میکند که از پنج مرکز در سراسر ایران کار میکنند. همسرش، نیلوفر باقری (کد ملی: ۴۲۷۰۹۳۲۸۶۴)، واحد خواهران را اداره میکند و مدیرعامل یکی از شرکتهای پوششی است. اسناد حقوق و دستمزد درز کرده شامل کد ملی، عکس و شرح وظایف دقیق هر دوی آنها است.

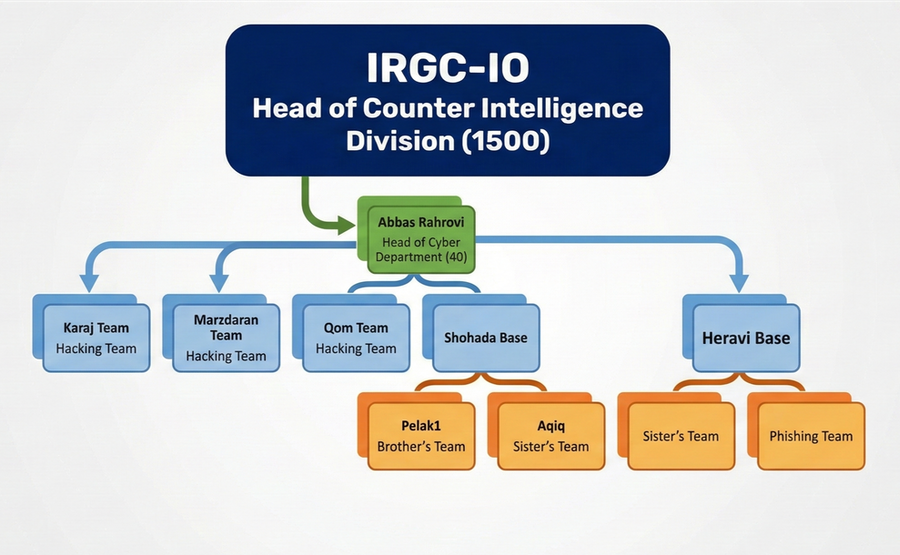

ساختار سازمانی و سلسله مراتب فرماندهی

چارت سازمانی درز کرده، جایگاه رسمی اداره ۴۰ را در سازمان اطلاعات سپاه نشان میدهد.

واحد ۱۵۰۰ در راس سلسله مراتب قرار دارد. این واحد اطلاعاتی سپاه مسئول عملیات خارجی است. عباس رهروی مستقیماً به رهبری واحد ۱۵۰۰گزارش میدهد، مأموریت دریافت میکند و محصولات اطلاعاتی ارائه میدهد.

زیر نظر رهروی، ساختار به دو دسته اصلی تقسیم میشود: تیمهای هکری و پایگاههای عملیاتی.

تیمهای هکری:

- تیم کرج - عملیات سایبری تهاجمی

- تیم مرزداران - عملیات سایبری تهاجمی

- تیم قم - عملیات سایبری تهاجمی

پایگاههای عملیاتی:

- پایگاه شهدا - محل استقرار پلاک۱ (تیم برادران) و عقیق (تیم خواهران)

- پایگاه هروی - محل استقرار بخشی از تیم خواهران و تیم اختصاصی فیشینگ

هر تیم رهبران مشخص، اسم رمز و مسئولیتهای عملیاتی دارد. چارت یک سازمان حرفهای به سبک نظامی را نشان میدهد، نه یک گروه شل و ول از هکرها.

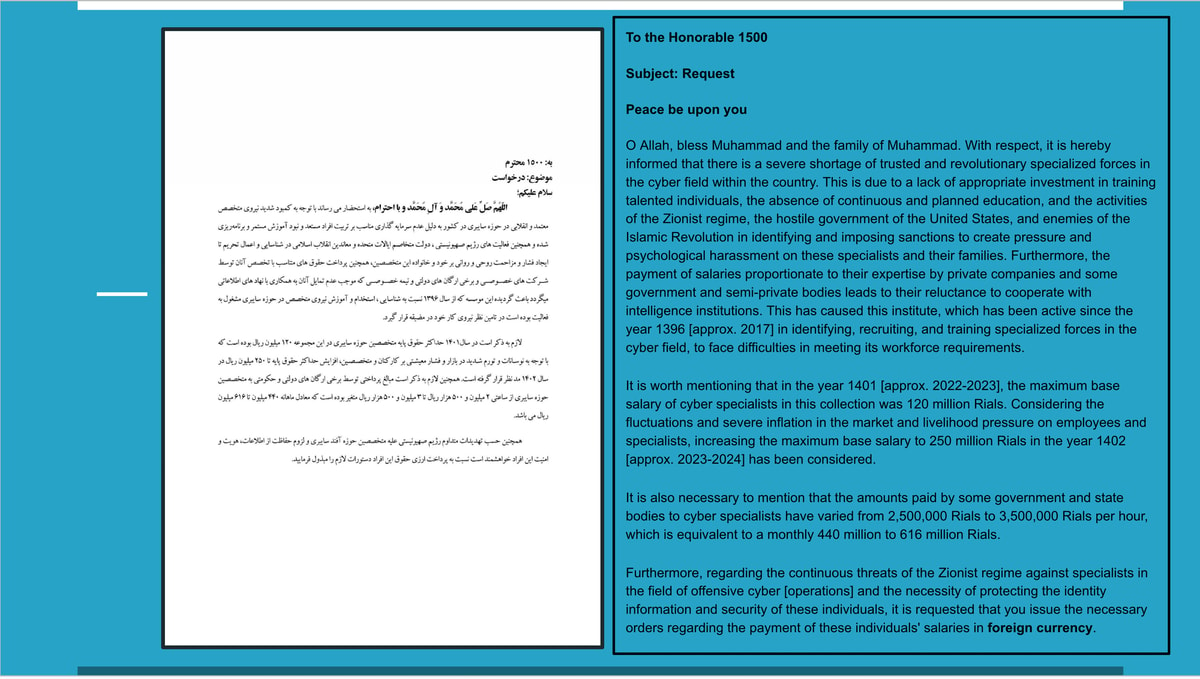

بودجه عملیاتی و امنیت پرسنل

یک سند درخواست حقوق درز کرده نشان میدهد که اداره ۴۰ حداقل از سال ۱۳۹۶ فعال بوده است.

این سند که خطاب به رهبری واحد ۱۵۰۰نوشته شده، درخواست افزایش بودجه برای پرسنل سایبری میکند.

تیمها: برادران، خواهران و هکرها

اداره ۴۰ یک مجموعه شل و ول از هکرها نیست. یک عملیات ساختارمند با تیمهای تخصصی، اسم رمز و زنجیره فرماندهی مشخص است.

واحد خواهران

بیست زن. اسم رمز: عقیق.

به رهبری نیلوفر باقری، همسر رهروی، این تیم ترجمه، مهندسی اجتماعی و جنگ روانی را انجام میدهد. اسناد درز کرده دخالت مستقیم آنها در عملیات اطلاعاتی را نشان میدهد که بسیار فراتر از کار زبانی است.

ترجمه اسناد وظیفه اصلی آنها است. آنها مطالب از منابع OSINT و اسنادی که تیمهای حمله به آنها دسترسی یافتهاند را ترجمه میکنند. در سال گذشته، آنها به طور گسترده روی استخراج و ترجمه دادهها از پایگاه داده پلیس دبی پس از نفوذ تیمهای دیگر کار کردند. همچنین محتوای ایمیلها از حسابهای هکشده اهداف در سراسر جهان را تحلیل میکنند.

پروفایلسازی شرکت و بخش وظیفه کلیدی دیگری است. تیم پروندههای OSINT درباره شرکتها تهیه میکند، احتمالاً برای هدفگیری آینده توسط تیمهای هکر.

زیرساخت جنگ روانی هم زیر مسئولیت آنها است. آنها محتوای پلتفرمهای عملیات نفوذ اداره را مدیریت میکنند، از جمله پرسوناهایی مثل «Abraham Ax» و «Moses Staff». تیم خواهران مستقیماً در جمعآوری اطلاعات درباره اهداف اسرائیلی در ترکیه برای حمایت از طرح حمله استانبول به رهبری واحد ۱۵۰۰دخیل بود که در ژوئن ۲۰۲۲ افشا شد.

حدود ده نفر از این زنان از مقر اصلی پایگاه شهدا کار میکنند و پنج نفر دیگر از پایگاه هروی با تمرکز بر عملیات فیشینگ و مهندسی اجتماعی فعالیت میکنند.

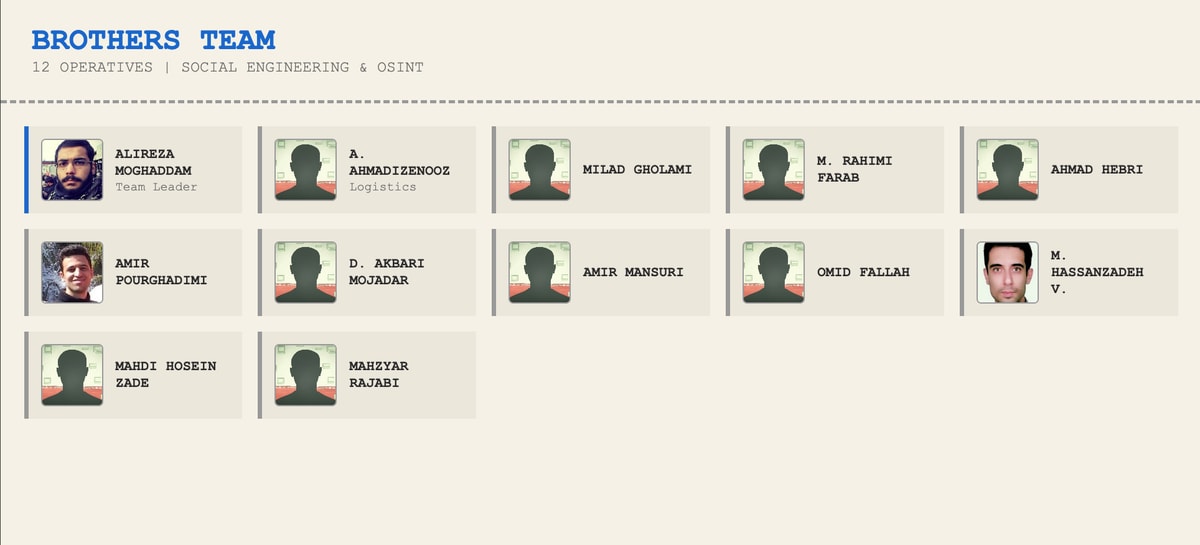

واحد برادران

بیست مرد. اسم رمز: پلاک۱.

این تیم زیرساخت و توسعه است. آنها سه شبکه اختصاصی را نگهداری میکنند: مقر تهران، کرج و مرزداران. مسئولیتهای آنها فراتر از روشن نگه داشتن سرورها است.

نگهداری و توسعه زیرساخت وظیفه اصلی آنها است. این شامل تهیه، نصب و پیکربندی تمام زیرساختهای عملیاتی در تأسیسات اداره است. محمد عرفان حمیدی عارف (کد ملی: ۰۰۲۳۱۹۹۷۰۹) به عنوان چهره کلیدی عملیات زیرساخت شناسایی شده است.

توسعه سیستم به همان اندازه حیاتی است. تیم سیستمهای زیرساختی و ابزارهای استخراج داده مورد استفاده در عملیات را توسعه میدهد. اسناد درز کرده به سیستمهای خاص در حال توسعه اشاره میکنند، اگرچه جزئیات کامل در فایلهای فعلی نیست. جمعآوری اطلاعات درباره نهادهای دولتی مأموریت آنها را کامل میکند. آنها نهادهای دولتی در کشورهای مختلف را هدف قرار میدهند و اطلاعات را برای حمایت از عملیات سایبری و فیزیکی جمعآوری میکنند.

فایلها شامل عکسهای اعضای تیم در محیطهای غیررسمی است. یکی با چفیه، دیگری با پیراهن قرمز در حال گرفتن سلفی. اینها هکرهای کلیشهای با هودی نیستند. ایرانیهای معمولی با کارت ملی و شغلهای عادی هستند. شغلهایی که شامل هک کردن دولتهای خارجی است.

تیمهای هکری

دو تیم حمله اختصاصی از پایگاههای خارج تهران فعالیت میکنند، به اضافه یک واحد تازه تاسیس:

تیم هکری کرج (تیم P8) از یک تاسیسات در کرج، غرب تهران فعالیت میکند. در ارتباطات داخلی اداره، آنها را «P68» مینامند. این تیم قبلاً به عنوان پایگاه عملیات ضربت عمیق علیه کشورهای اطراف ایران توصیف شده بود.

به رهبری مهدی شریفی (کد ملی: ۰۳۲۲۴۴۲۵۶۷)، یک حملهکننده کهنهکار اداره، اعضای تیم شامل:

- وحید مولوی (کد ملی: ۰۳۲۳۲۱۷۰۸۷) - هکر

- علیرضا فیضی (کد ملی: ۰۳۱۱۹۱۵۴۶۹) - هکر

- اسماعیل حیدری (کد ملی: ۱۳۸۲۲۸۹۵۳۷) - هکر

- امیرحسین امیننژاد (کد ملی: ۳۷۷۰۲۷۸۰۷۰) - هکر

- امیرحسین اینانلو (کد ملی: ۰۳۱۱۸۵۵۹۱۱) - هکر

نقش شریفی و مولوی در نفوذ به پلیس دبی: اسناد درز کرده نشان میدهند که تیم کرج، تحت رهبری شریفی، مستقیماً مسئول نفوذ فنی به سیستمهای پلیس دبی بود. پس از برقراری دسترسی، تیم خواهران ماهها صرف استخراج و ترجمه دادهها از پایگاههای داده هکشده کرد. این تقسیم کار - هکرها نفوذ میکنند، زنان استخراج میکنند - نشاندهنده رویکرد سیستماتیک اداره ۴۰ به عملیات اطلاعاتی است. دادههای پلیس دبی دید جامعی به سپاه از هر کسی که از یکی از مهمترین مراکز سفر جهان عبور میکند داد و آنها را قادر ساخت اسرائیلیها، مخالفان ایرانی و سایر اهداف مورد نظر را در زمان واقعی ردیابی کنند.

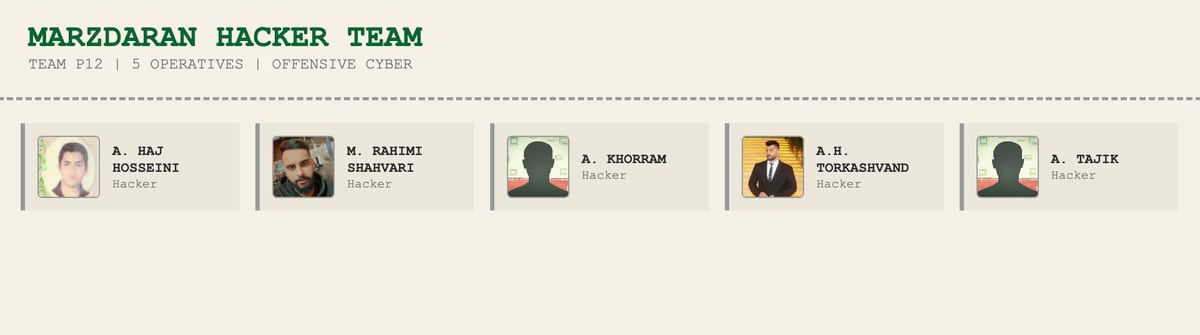

تیم هکری مرزداران (تیم P12) از یک تاسیسات در بلوار مرزداران تهران فعالیت میکند. این تیم از حدود شش حملهکننده تشکیل شده و بر هدفگیری کشورهای اطراف ایران تمرکز دارد: امارات، بحرین، عمان، اردن، مصر و اسرائیل.

تیم حمله هروی نسبت به بقیه واحد نسبتا جدید است که در اوایل ۱۴۰۳ تأسیس شده و در حال حاضر در تهران مستقر است. فقط سه عضو دارد که کارشان:

- ایجاد وبسایتهای فیشینگ

- ارسال ایمیلهای فیشینگ هدفمند

- اجرای کمپینهای پیامکی هدفمند

- توسعه زیرساخت مهندسی اجتماعی

این تیم از پایگاه هروی در هروی، حسینآباد، میدان هروی، ختمالمصیبین، واحد ۲۰۲ فعالیت میکند. تمرکز آنها بر هدفگیری فردی نشان میدهد که در حال ساخت ظرفیت اداره برای حملات شخصیسازیشده علیه اهداف با ارزش بالا هستند.

شرکتهای پوششی

نمیشود یک ارتش سایبری را از یک ساختمان سپاه اداره کرد. بنابراین رهروی شرکتهای پوششی ساخت. سه تا، همه ثبتشده در اداره ثبت شرکتهای ایران، همه با آدرسها و اعضای هیئت مدیره قابل ردیابی.

ژرف اندیشان تفکر سفید

- شناسه ثبت: ۱۴۰۰۸۲۰۳۲۹۸

- کد پستی: ۱۱۵۹۹۶۳۱۱۱

این شرکت پوششی اصلی است، ثبت شده به همان آدرس مقر تهران (پایگاه شهدا). مدیرعامل به نام منوچهر وثوقی نیری ثبت شده، اما در واقع محسن فروغی است، یک کارمند در واحد سازمان اطلاعات سپاه. مثل رهروی، او با هویتهای دوگانه کار میکند: کد ملی واقعیاش ۶۰۳۹۶۴۶۹۶۹ است، اما از کد ملی مستعار ۱۴۶۷۹۳۲۶۹۸ هم استفاده میکند. این الگوی ایجاد هویتهای دوم کامل با کد ملی جداگانه به نظر میرسد روش استاندارد برای رهبری اداره است. عضو هیئت مدیره؟ داوود قنبری (کد ملی: ۰۰۴۵۷۴۱۳۰۱)، یکی از افراد لجستیک تیم برادران که در پروندههای پرسنلی هم ظاهر میشود.

امن پرداز افق ایرانیان

- شناسه ثبت: ۱۴۰۱۲۵۴۹۴۰۹

- تلفن: ۰۲۱۹۱۰۹۶۱۱۳

- وبسایت: hxxp://apoi[.]net

مدیرعامل و رئیس هیئت مدیره: نیلوفر باقری (کد ملی: ۴۲۷۰۹۳۲۸۶۴). بله، همسر رئیس اداره، یک شرکت پوششی را اداره میکند. همان زنی که واحد خواهران را رهبری میکند، به عنوان رئیس رسمی این کسبوکار ثبت شده فهرست شده است.

امن افزار افق ایرانیان

- شناسه ثبت: ۱۴۰۱۱۵۷۰۵۷۸

- کد پستی: ۱۹۵۱۷۱۵۸۱۱

عضو هیئت مدیره شامل محمد نجفلو (کد ملی: ۴۲۷۰۸۷۸۸۳۵)، یک مقام ارشد سابق در اداره، و میکائیل حسینی، نام مستعار رهروی است.

لیست اهداف

فایلهای درز کرده شامل گزارشهای حمله، اسناد وضعیت دسترسی و دادههای شناسایی درباره اهداف در سراسر خاورمیانه است. این چیزی است که اداره ۴۰ به آن حمله کرده:

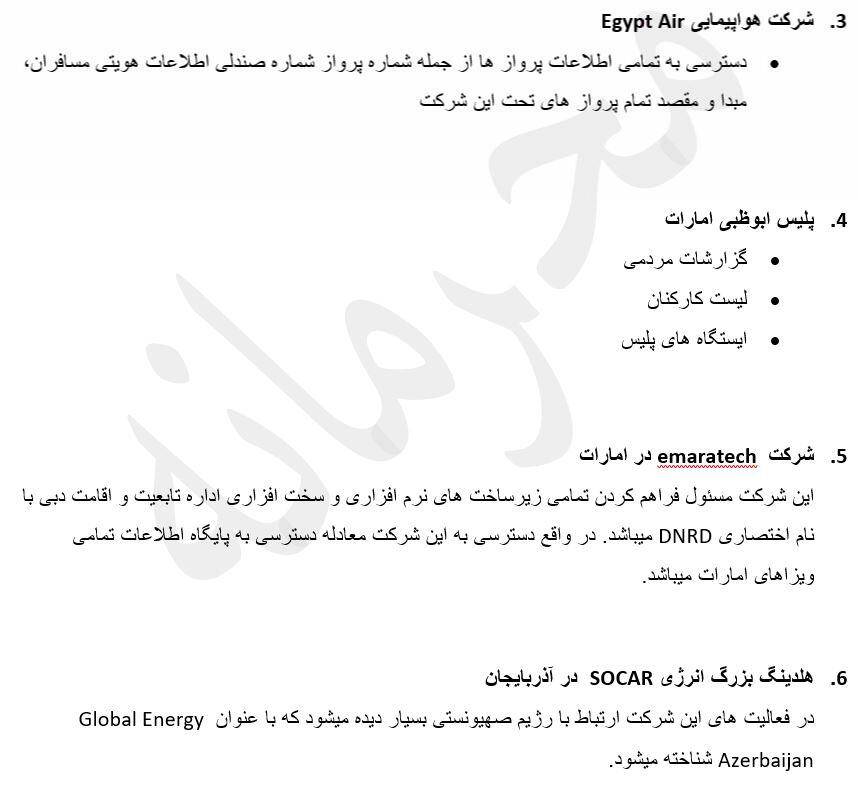

امارات - نفوذ به عمق سرویسهای امنیتی

- پلیس دبی - دسترسی فعال تایید شده

- پلیس ابوظبی - وضعیت دسترسی مستند شده

- پلیس فجیره - گزارش حمله موجود

- فلایدبی - نفوذ به خطوط هوایی

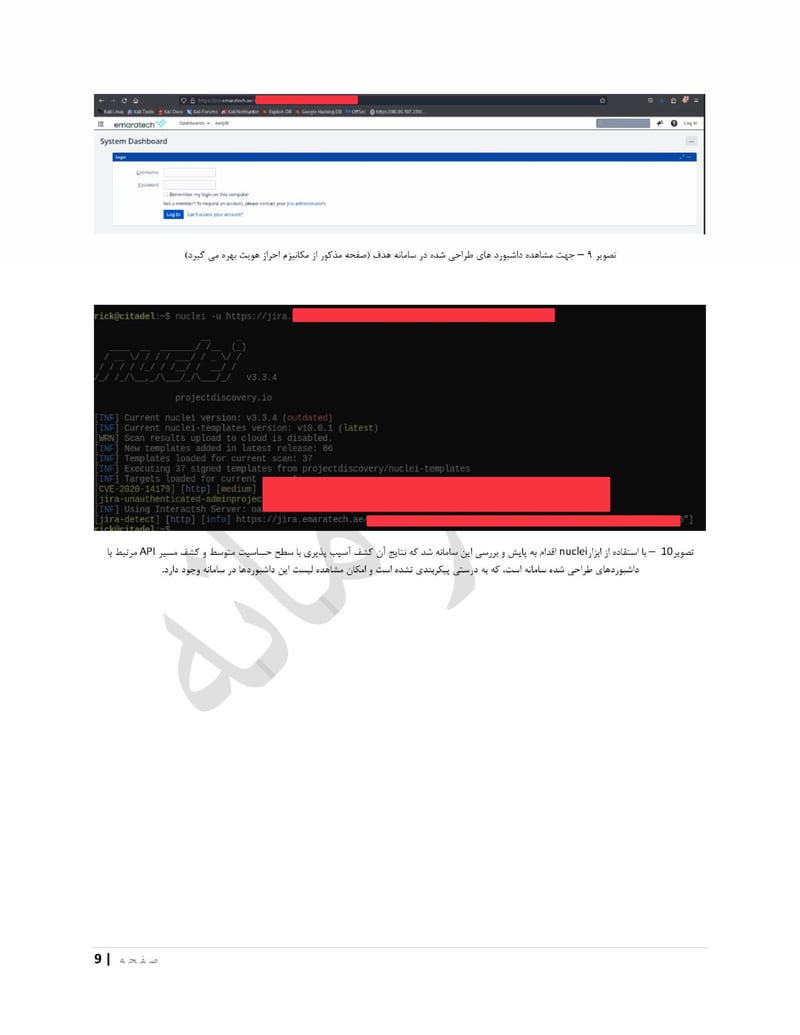

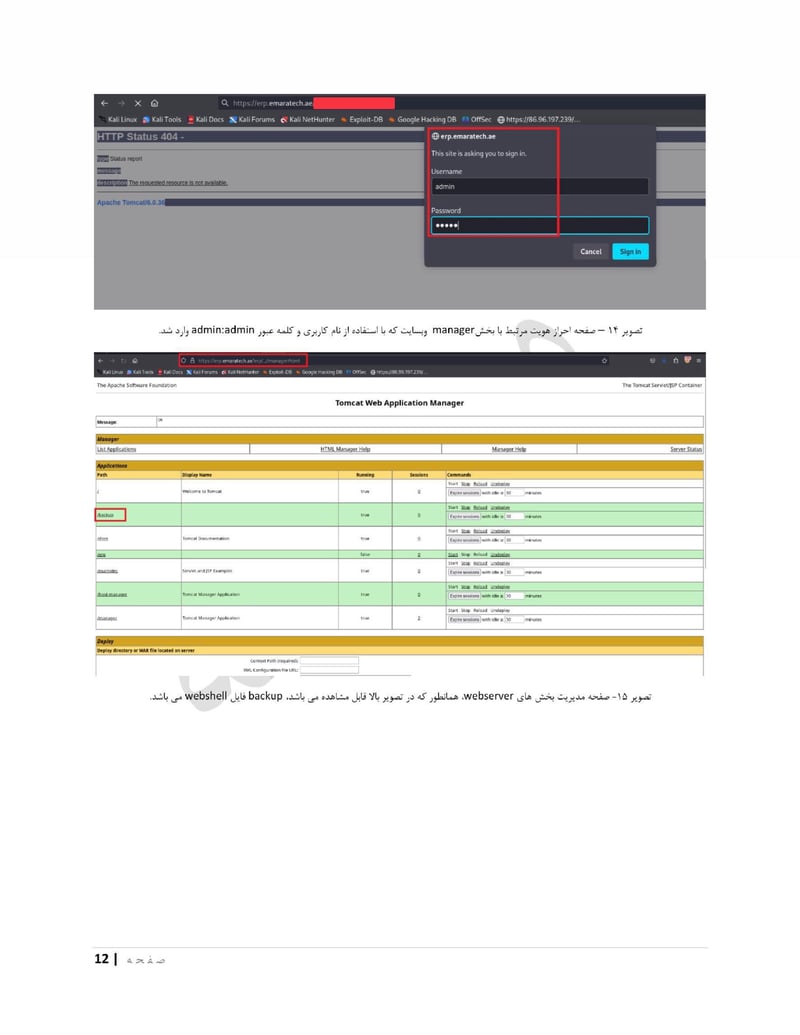

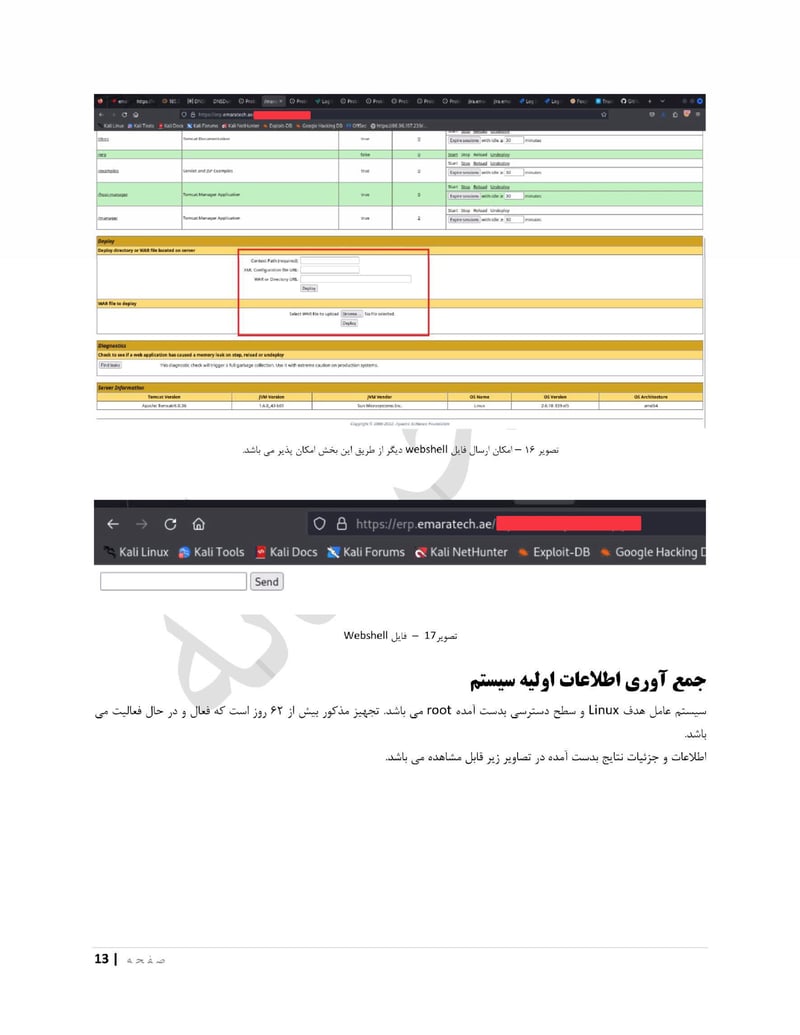

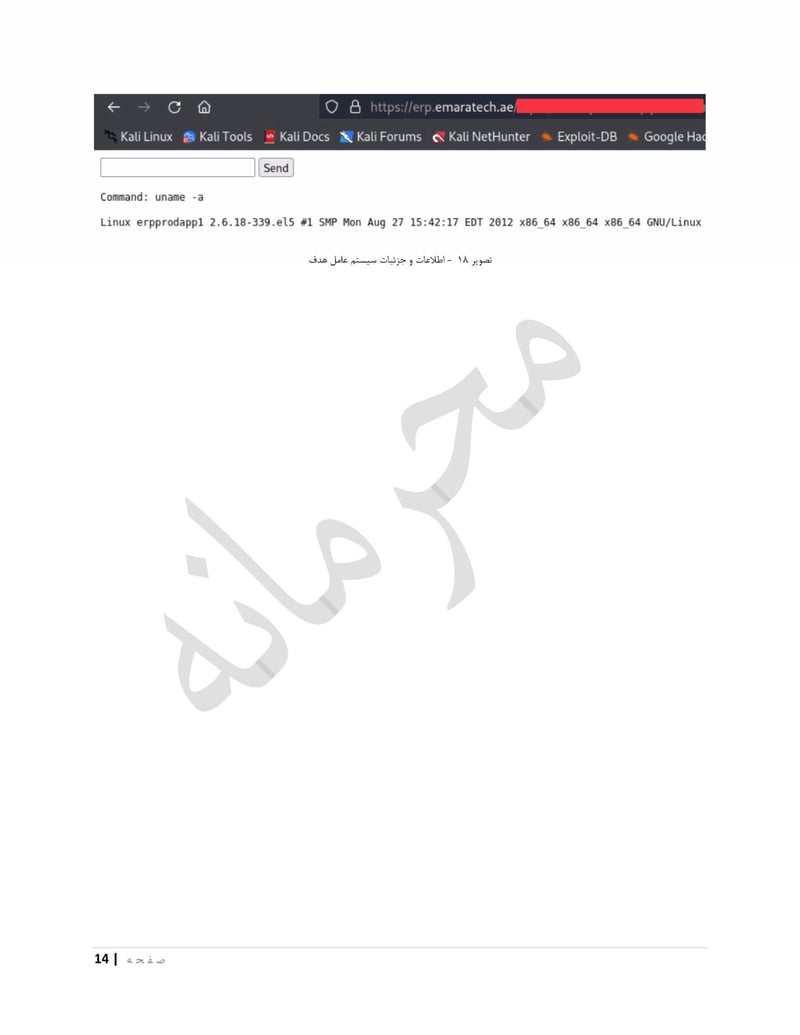

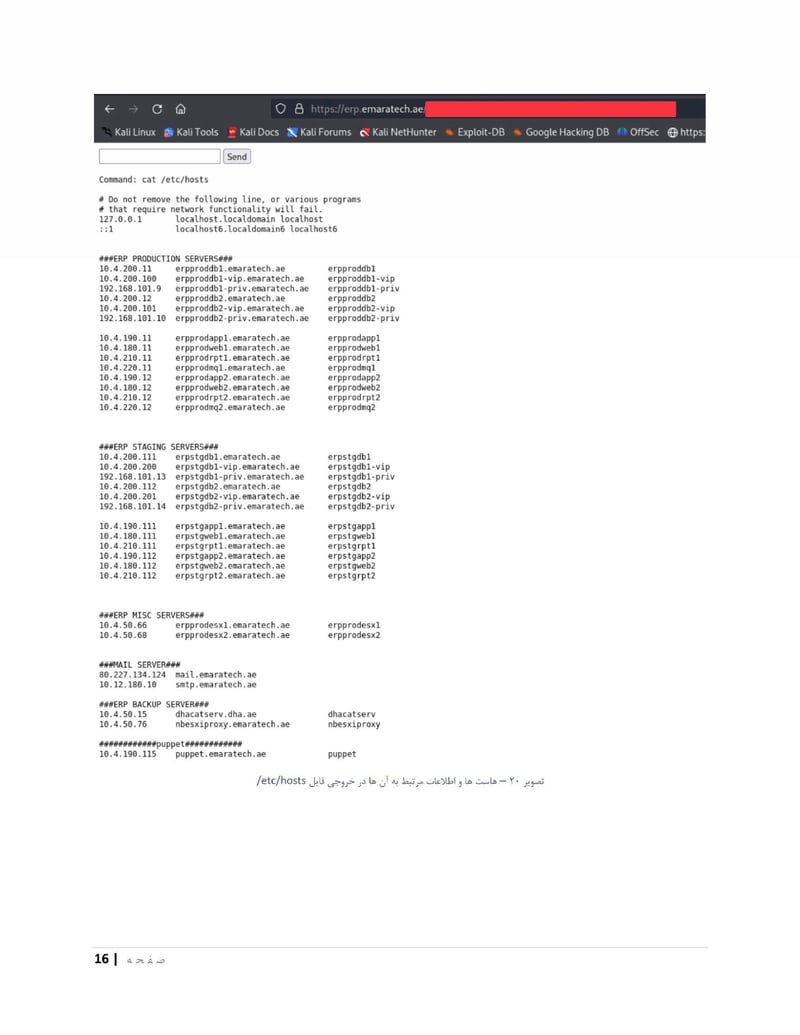

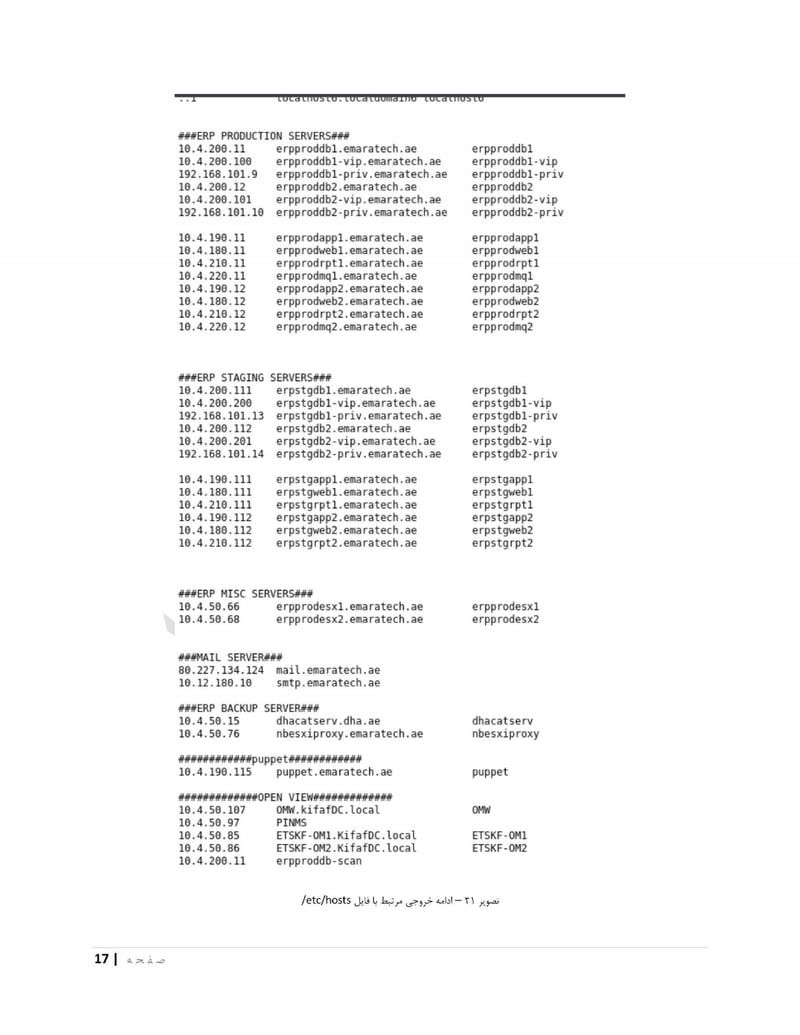

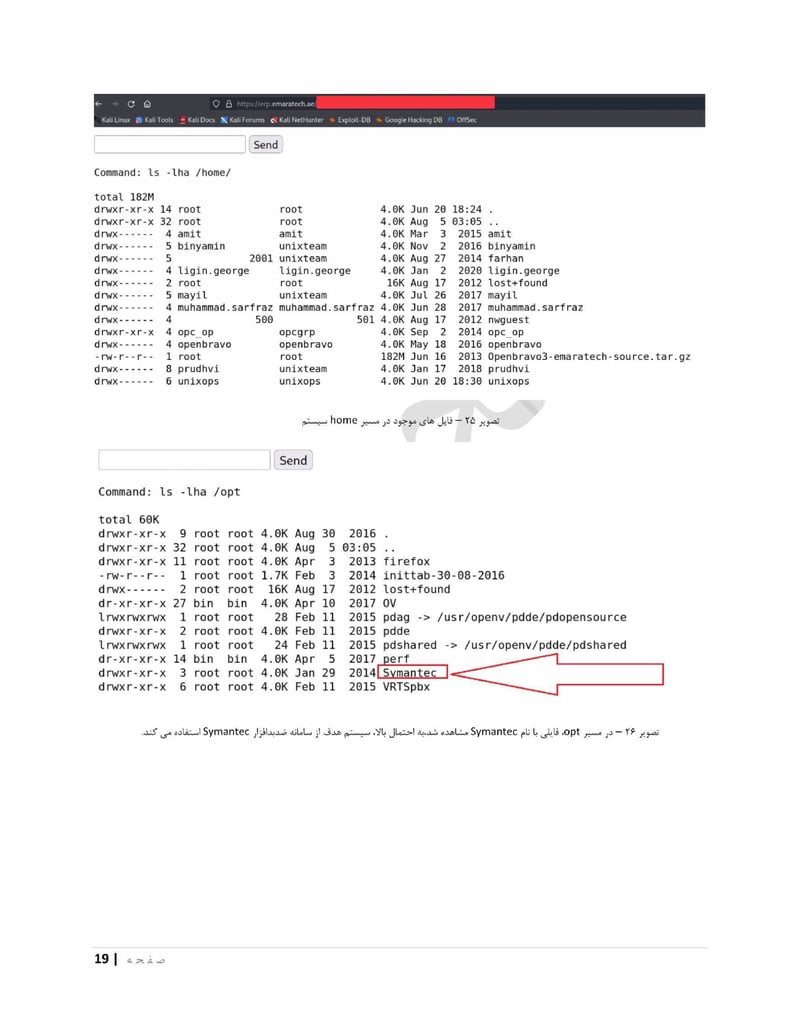

- اماراتک - شرکت فناوری اطلاعات با قراردادهای امنیتی امارات

آنها داخل پایگاههای داده پلیس کشورهای خلیج هستند. نه در حال تلاش برای ورود. از قبل داخل هستند.

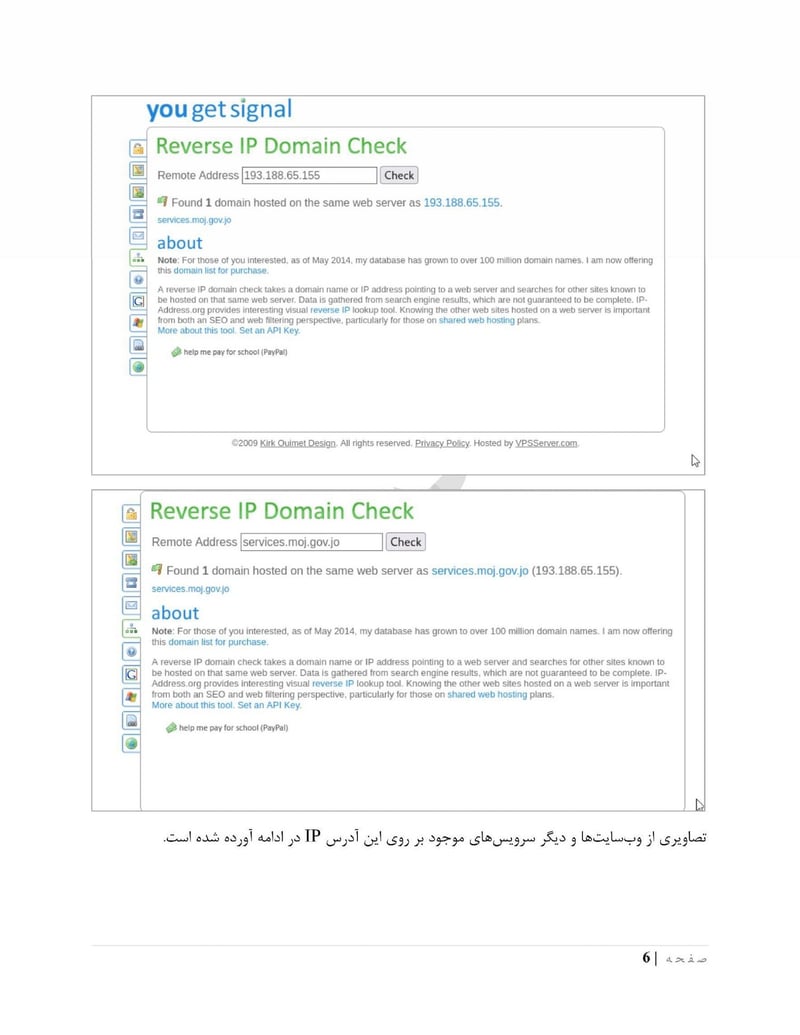

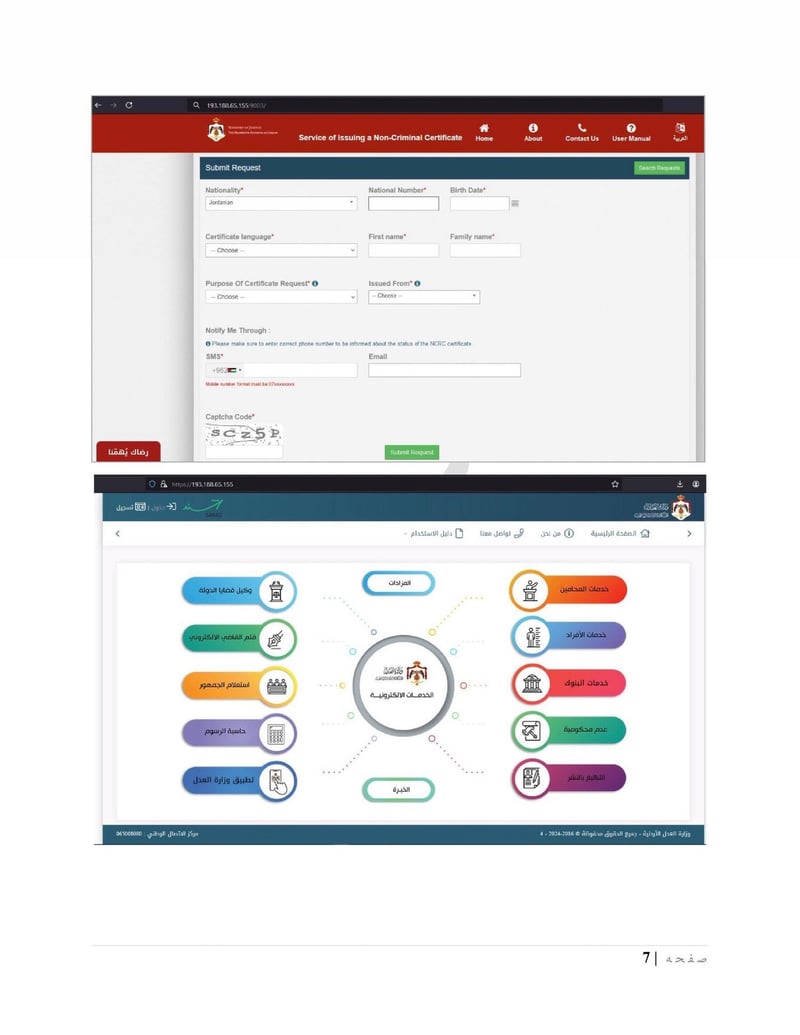

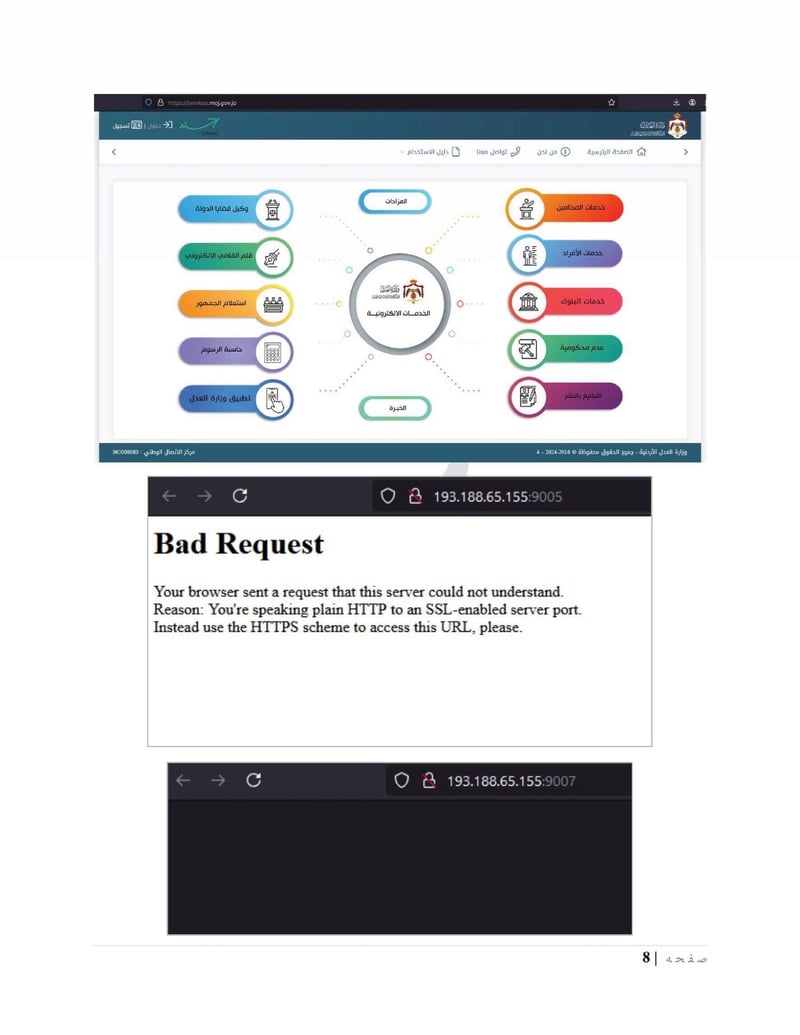

اردن - وزارتخانههای دولتی

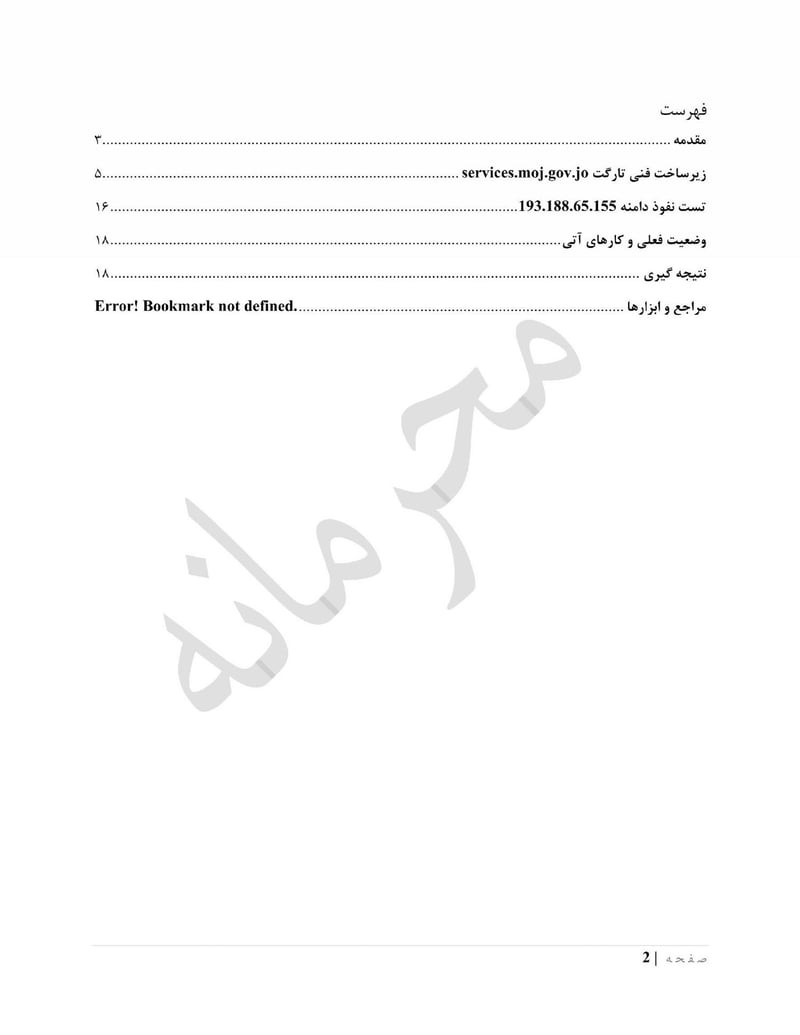

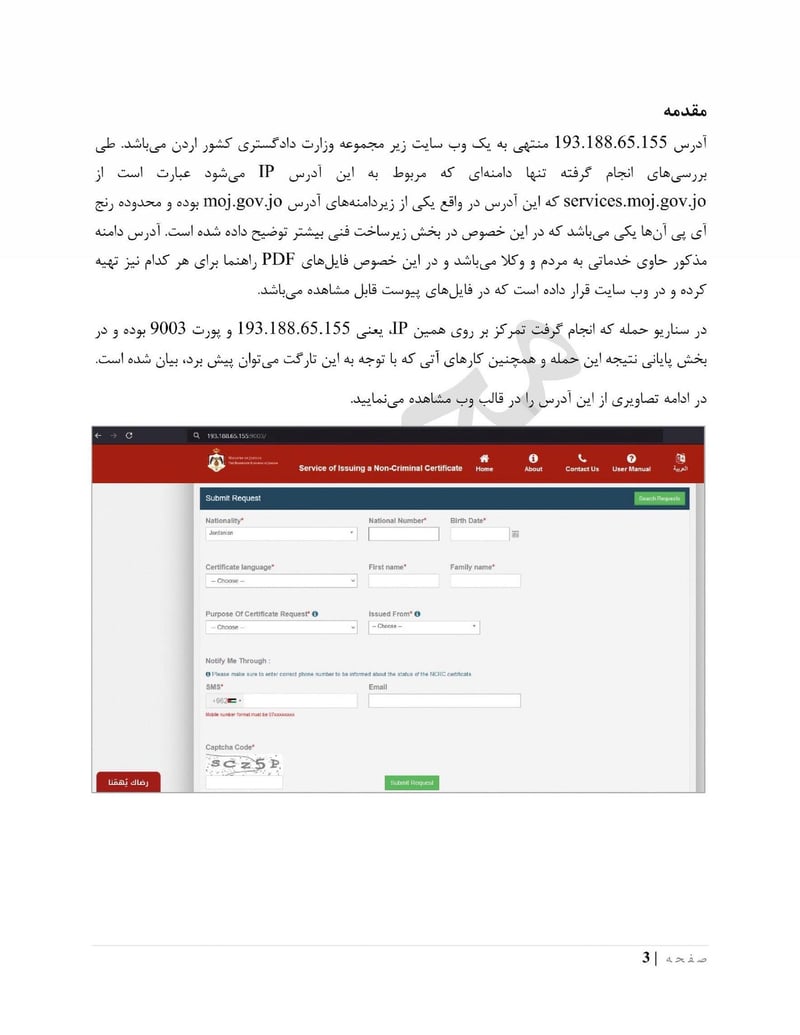

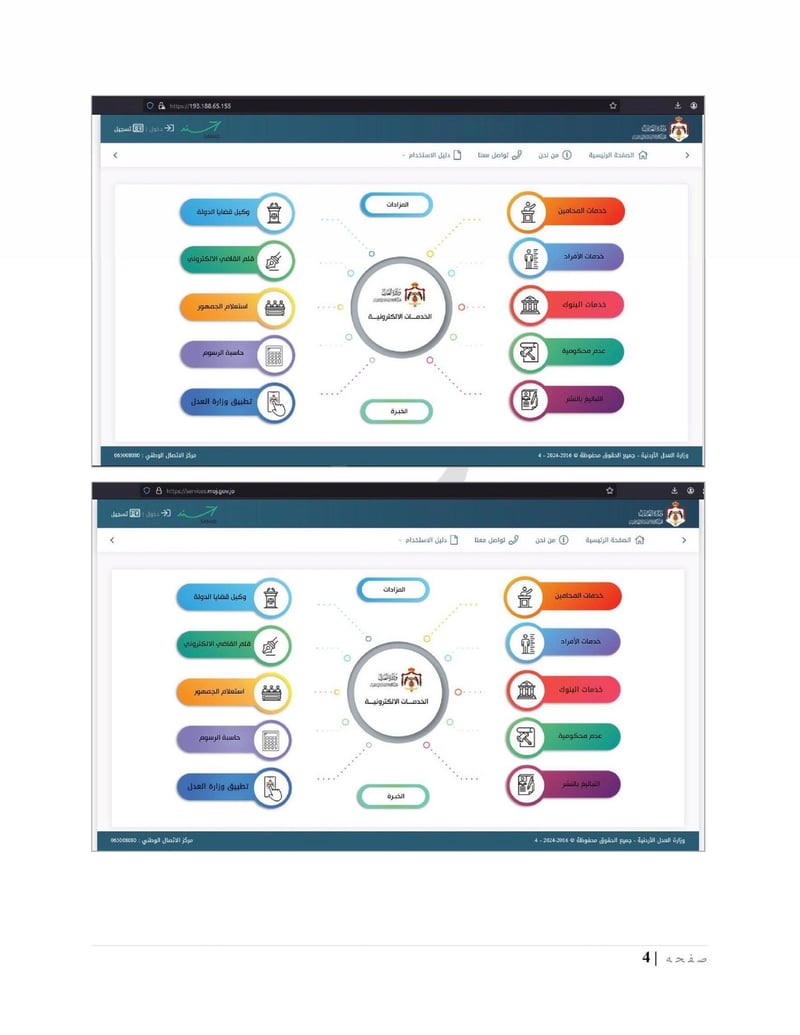

- وزارت دادگستری (moj.gov.jo)

- وزارت دفاع

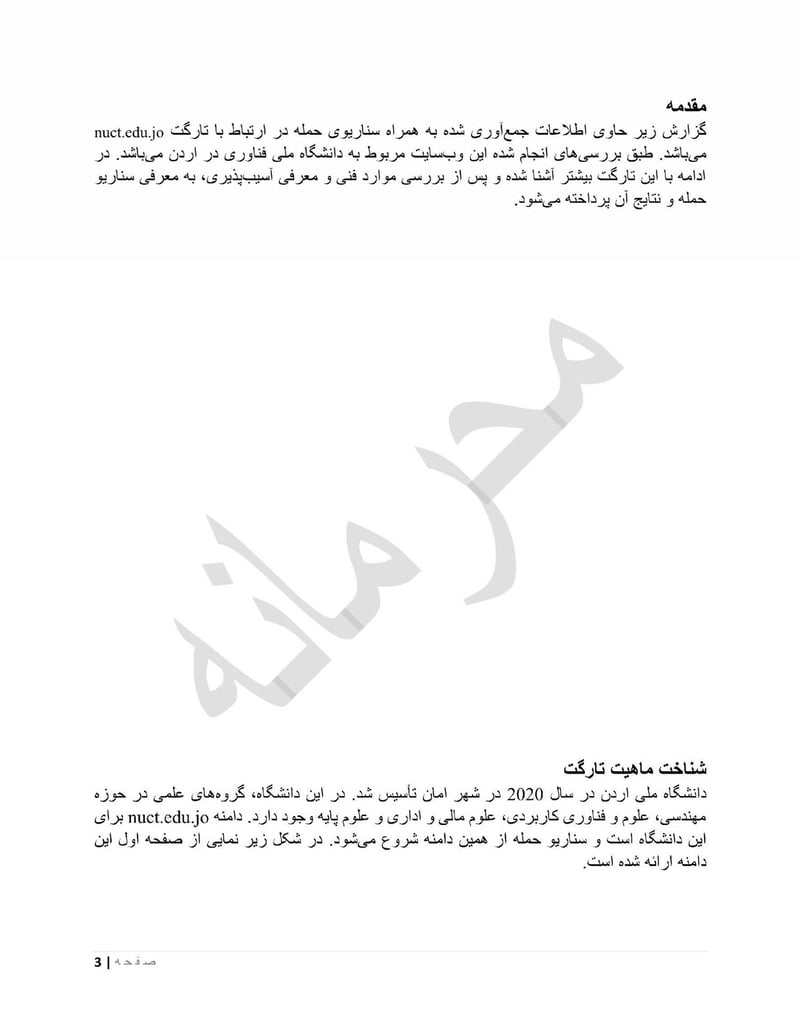

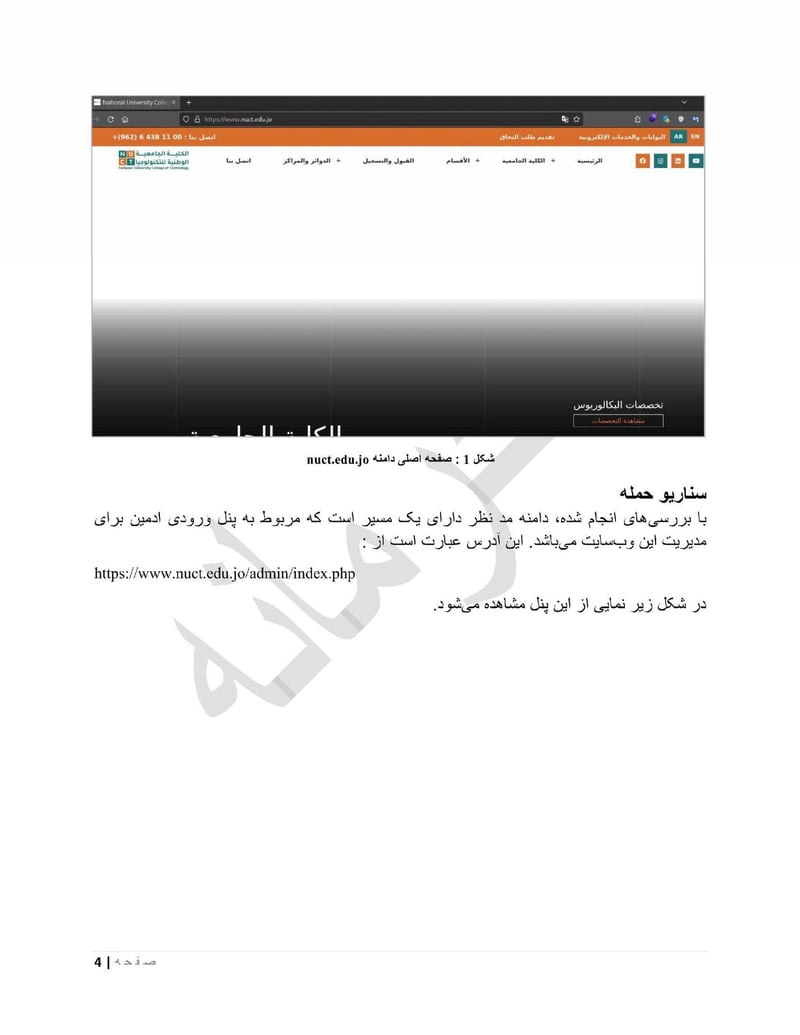

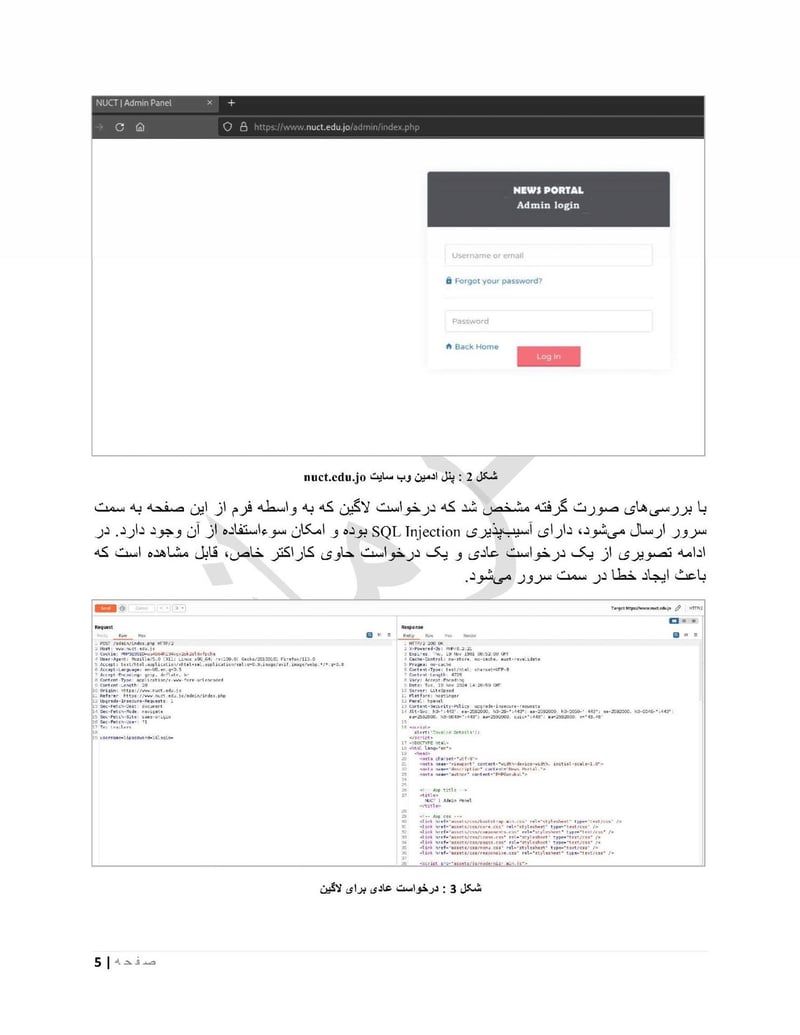

- دانشگاه NUCT

- شرکت توسعه کسبوکار اردن

مصر

- مصر ایر - دسترسی فعال

- وزارت توسعه کسبوکار عمومی

افغانستان

- روشن (مخابرات)

- اتصالات (مخابرات)

- وزارت امور خارجه

- وزارت کشور

اهداف فردی

اداره ۴۰ همچنین پروندههایی درباره افراد دارد. اسناد درز کرده شامل «گزارشهای نفوذ به ایمیل» درباره افراد خاص است که تصاحب موفق حسابها و اطلاعات استخراجشده از مکاتبات آنها را مستند میکند.

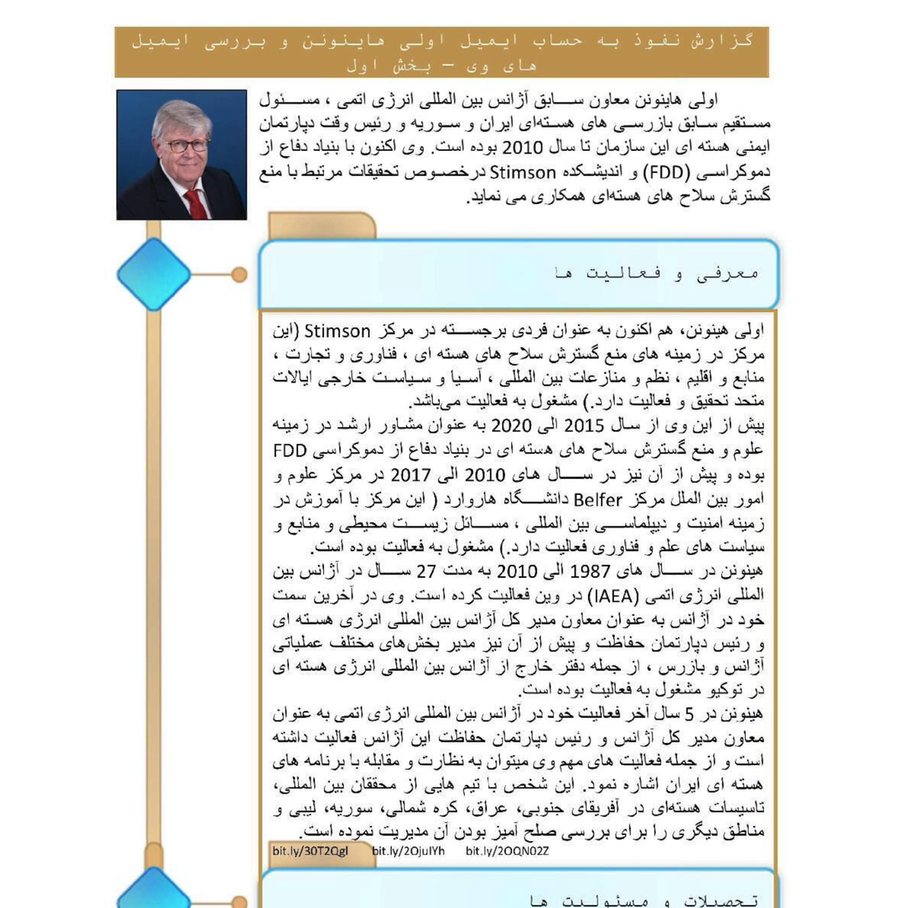

اولی هاینونن شاید مهمترین نام در لیست باشد. او به عنوان معاون مدیرکل آژانس بینالمللی انرژی اتمی برای پادمانها خدمت کرد، شخصی که نظارت بر بازرسیهای برنامه هستهای ایران را برعهده داشت. اداره یک پرونده اطلاعاتی جامع درباره او با عنوان «گزارش نفوذ به حساب ایمیل - بخش ۱» تهیه کرده است.

پرونده هاینونن گسترده است. با بیوگرافی کامل او شروع میشود: تحصیل در دانشگاه هلسینکی در رادیوشیمی، دکترا در ۱۹۸۱ و کار در مرکز تحقیقات راکتور فنلاند روی مواد پسماند هستهای. او چندین پتنت مرتبط با مواد رادیواکتیو دارد.

پرونده کل دوران کاری او در آژانس را ردیابی میکند:

- در ۱۹۸۷ به آژانس پیوست

- ۲۷ سال تا ۲۰۱۰ خدمت کرد

- معاون مدیرکل، رئیس بخش پادمانها (۲۰۰۵-۲۰۱۰)

- مدیر بخش عملیات پادمانها (۱۹۹۹-۲۰۰۲)

- نظارت بر بازرسیها در ایران، کره شمالی، عراق، کره جنوبی، سوریه و لیبی

در طول دوران خدمتش، هاینونن بر بازرسیهای تأسیسات هستهای ایران نظارت داشت و مستقیماً در ارزیابی پایبندی تهران به توافقات بینالمللی دخیل بود. پرونده به موقعیتهای پس از آژانس او در مرکز بلفر هاروارد و بنیاد دفاع از دموکراسیها اشاره میکند.

برای سپاه، هاینونن دقیقاً نوع هدف با ارزش بالایی است که در اسناد مأموریت آنها آمده. دانش عمیق او از فرآیندهای پادمان هستهای، ارتباطاتش با اندیشکدهها و سیاستگذاران غربی و تاریخچه انتقاد علنیاش از فعالیتهای هستهای ایران او را به یک اولویت تبدیل کرده است. دسترسی به ارتباطات ایمیل او نه فقط مکاتبات شخصیاش، بلکه بالقوه جزئیات ارزیابیهای جاری غرب از برنامه هستهای ایران و شبکه مقامات و محققانی که با آنها ارتباط دارد را فاش میکند.

وجود این پرونده نشان میدهد که اداره ۴۰ پروفایلسازی اطلاعاتی جامع قبل و حین عملیات نفوذ به ایمیل انجام میدهد. آنها فقط حسابها را هک نمیکنند؛ تصویر کاملی از اهدافشان میسازند.

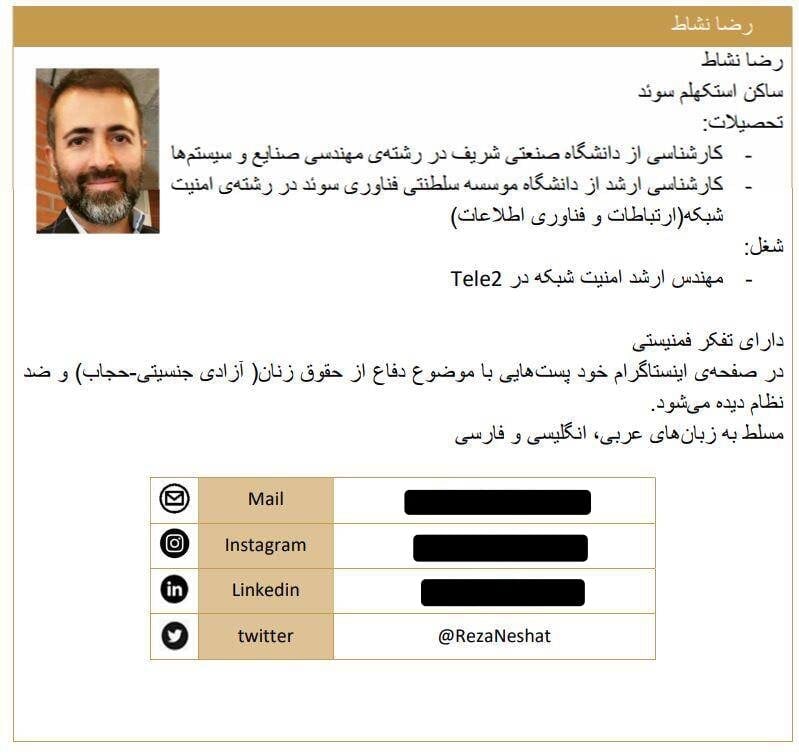

نادره شاملو یک تبعه ایرانی است. کار او روی سیاست ایران و جایگاهش در محافل سیاسی غرب او را به هدف تبدیل کرده است. رضا نشاط، یک مهندس شبکه ایرانی ساکن سوئد، در پروندهها به صراحت به عنوان «مخالف رژیم» فهرست شده است. تخصص فنی و همراهی کردن او با اپوزیسیون او را در رادار اداره قرار داده است.

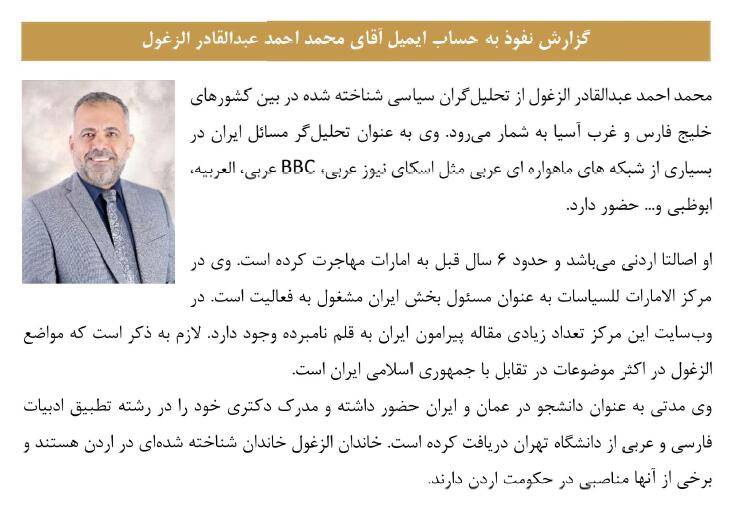

Individual reports

روزنامه نگاران در لیست از یک الگو پیروی میکنند. راحیل رضا یک روزنامهنگار کانادایی پاکستانیتبار است. محمد احمد عبدالقادر الزعبی یک روزنامهنگار اردنی است. جیان مارکو لوسیانی به عنوان محقق بخش انرژی کار میکند. هر کدام نماینده رسانه یا تحقیقاتی هستند که سرویسهای اطلاعاتی جمهوری اسلامی میخواهند نظارت، تاثیرگذاری یا آنها را ساکت کنند.

اینها اسامی تصادفی از شبکههای اجتماعی نیستند. افراد با دقت انتخابشدهای هستند که یا دانشی دارند که ایران میخواهد، پلتفرمی که ایران میخواهد کنترل کند، یا صداهایی که ایران میخواهد سرکوب کند. اداره گزارشهای دقیقی درباره هر کدام تهیه کرده و نفوذ به حسابهای ایمیل و استخراج مکاتبات آنها را مستند کرده است.

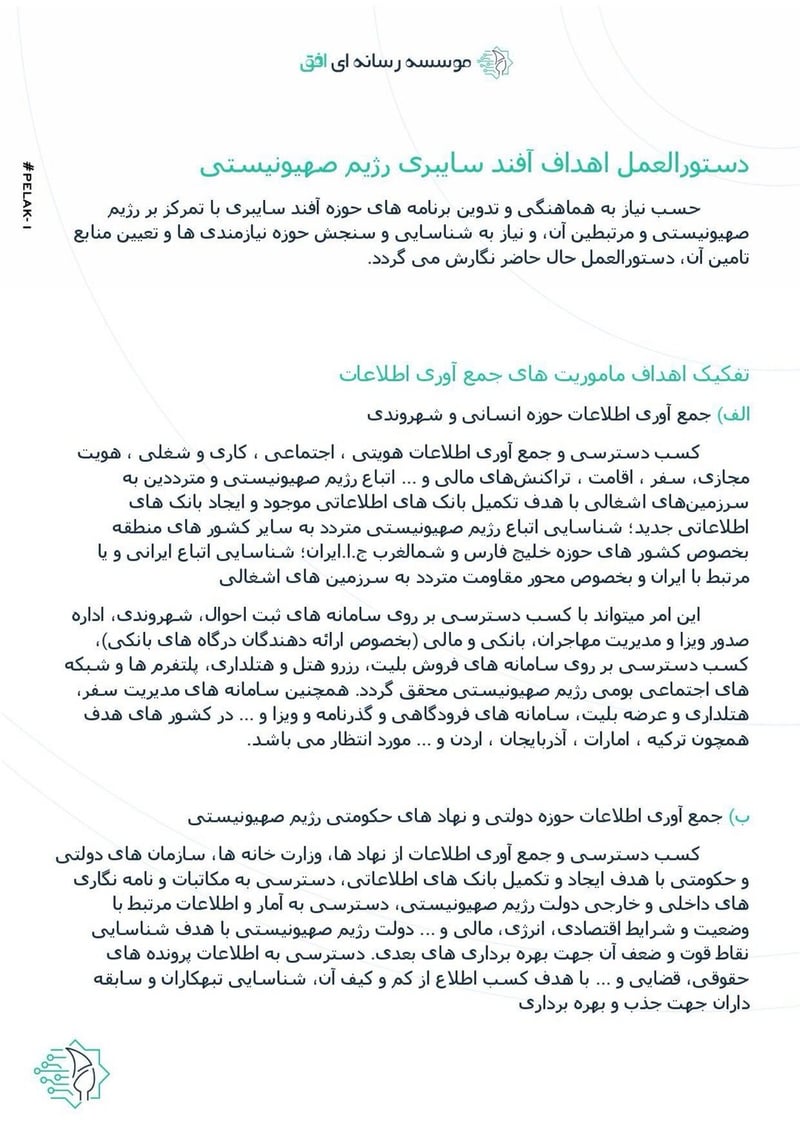

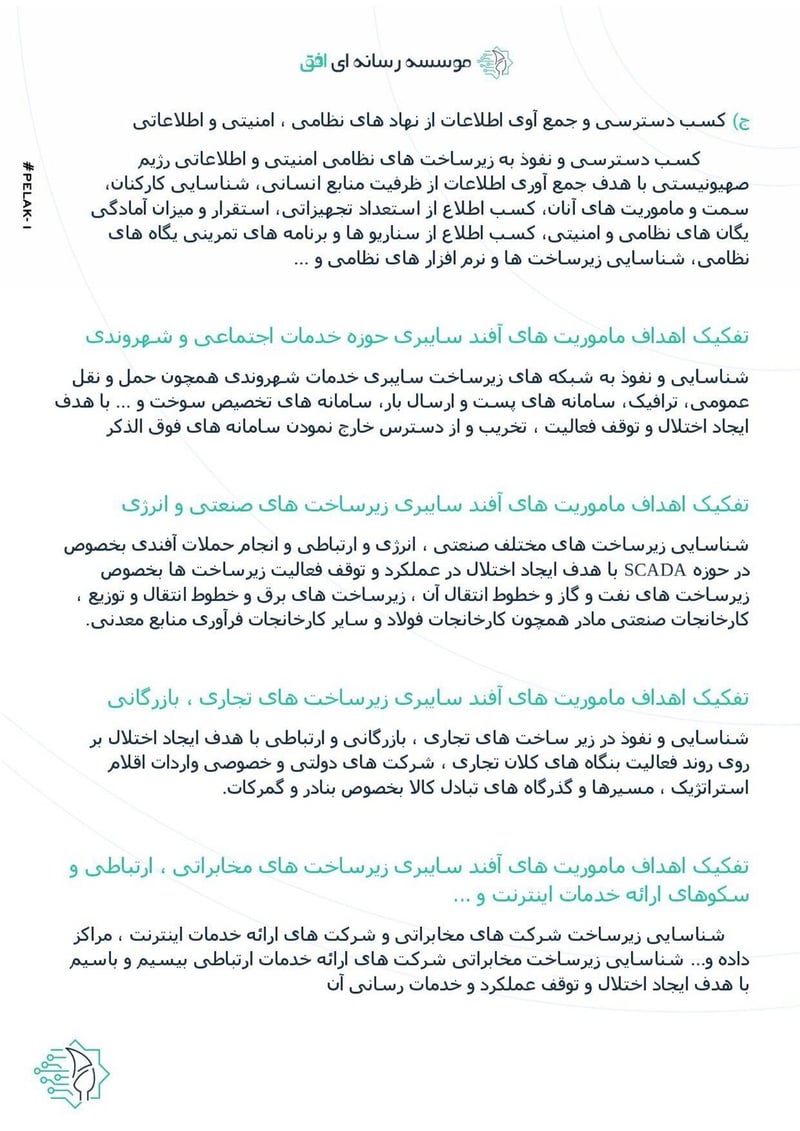

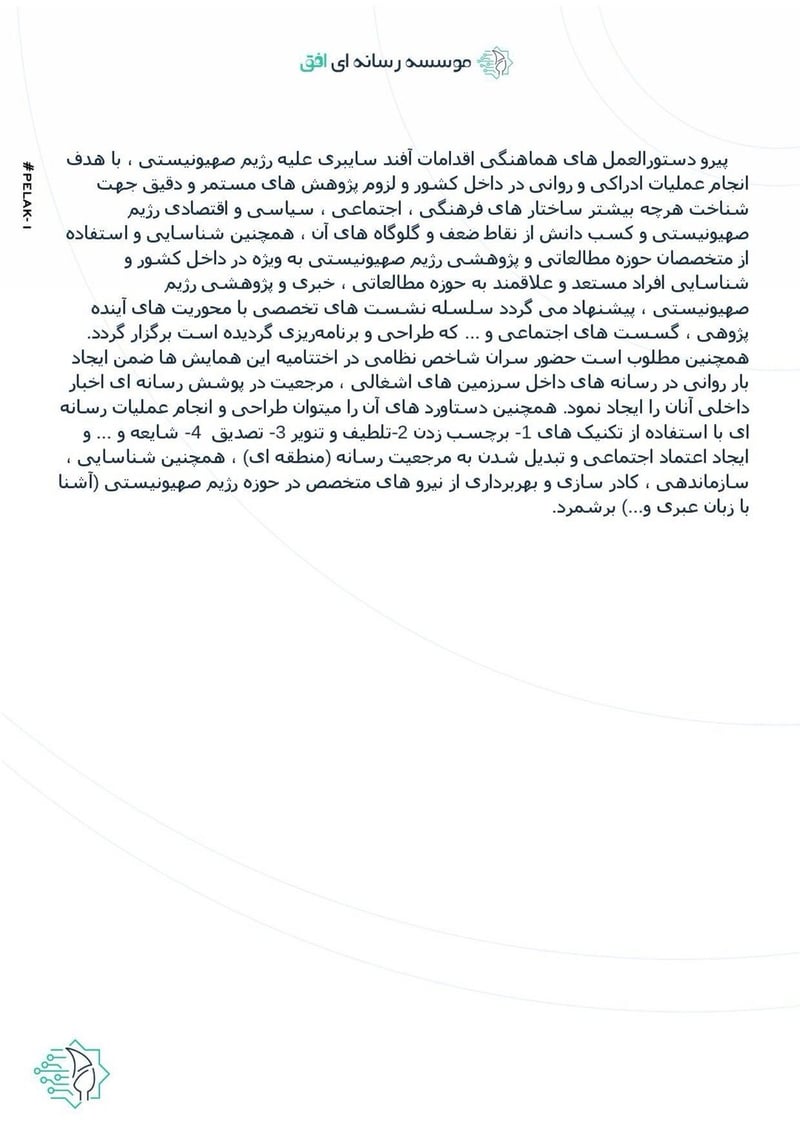

اسناد مأموریت

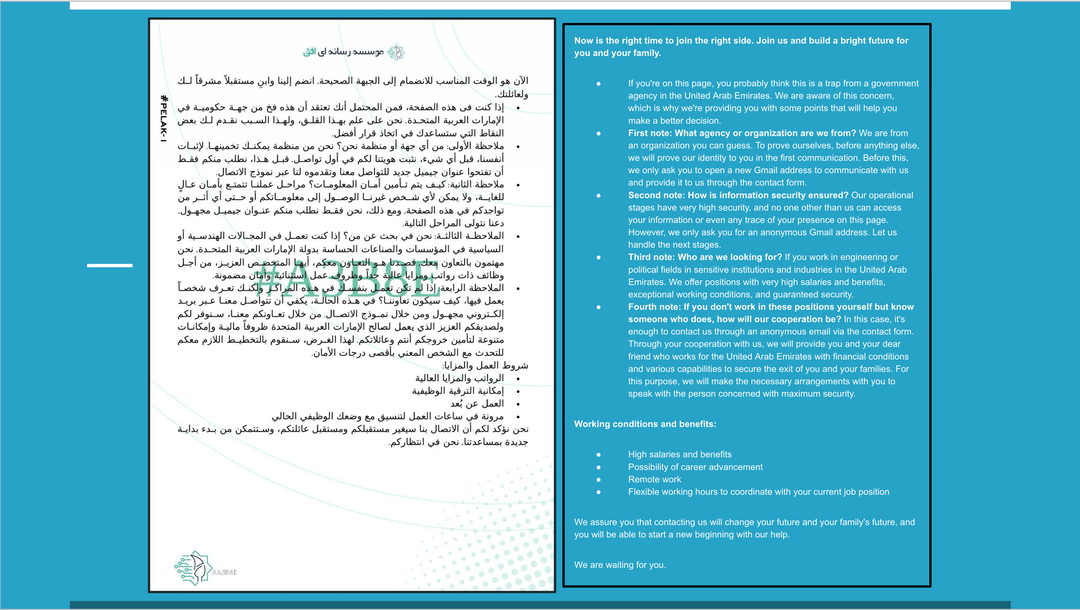

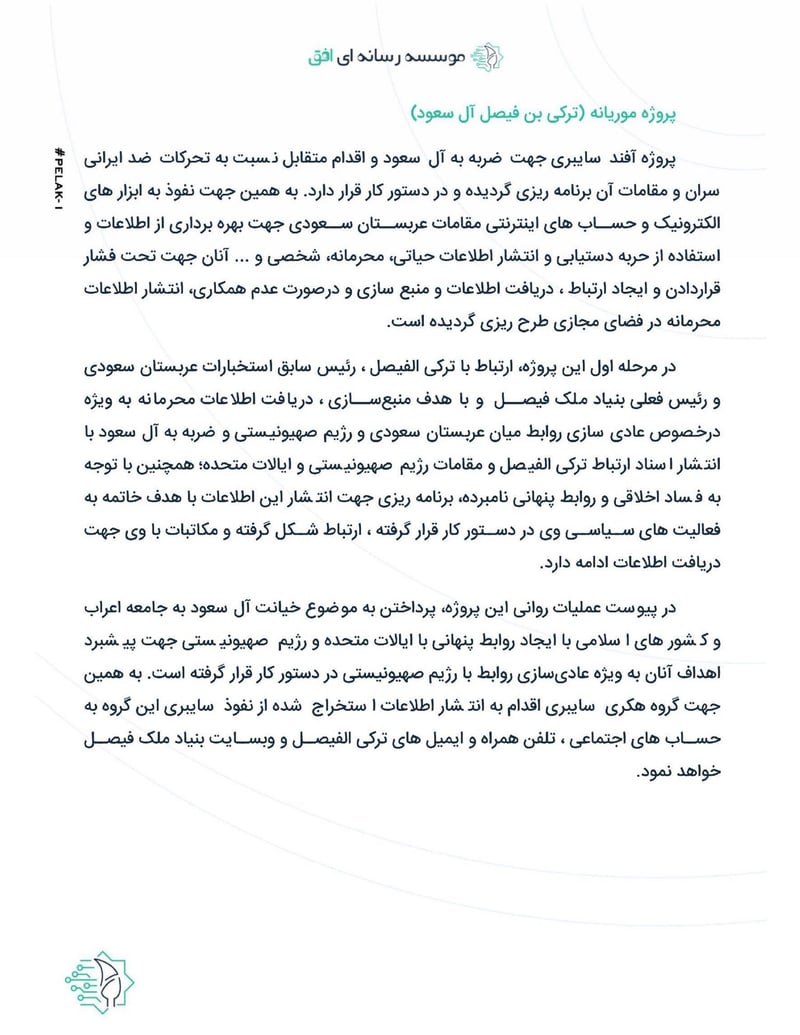

یک فایل درز کرده اهداف واقعی اداره را مشخص میکند. به فارسی زیر سربرگ «موسسه رسانهای افق» نوشته شده، اما چیز رسانهای در آن نیست. سند با علامت «#PELAK-1» مشخص شده و عملیات سایبری تهاجمی جامع علیه آنچه «رژیم صهیونیستی» مینامد را توصیف میکند.

IL offensive

پلتفرمهای جنگ روانی

فراتر از هک، اداره ۴۰ پلتفرمهایی را برای عملیات جذب و نفوذ اداره میکند.

پلتفرم تکرت

این یک شرکت پوششی است که در امارات و ترکیه فعالیت میکند. هدفش: جذب متخصصان سایبری. پلتفرم برای جذبشدگان بالقوه مشروع به نظر میرسد، اما در واقع خطوط لولهای برای شناسایی و ارزیابی استعدادها برای عملیات سایبری سپاه است.

پلتفرم امین الخلیج

این وبسایت مخاطب متفاوتی را هدف قرار میدهد: شهروندان اماراتی و کارمندان بخش امنیتی امارات. سند جذب درز کرده که کاملاً به عربی نوشته شده، هدف واقعی پلتفرم را فاش میکند.

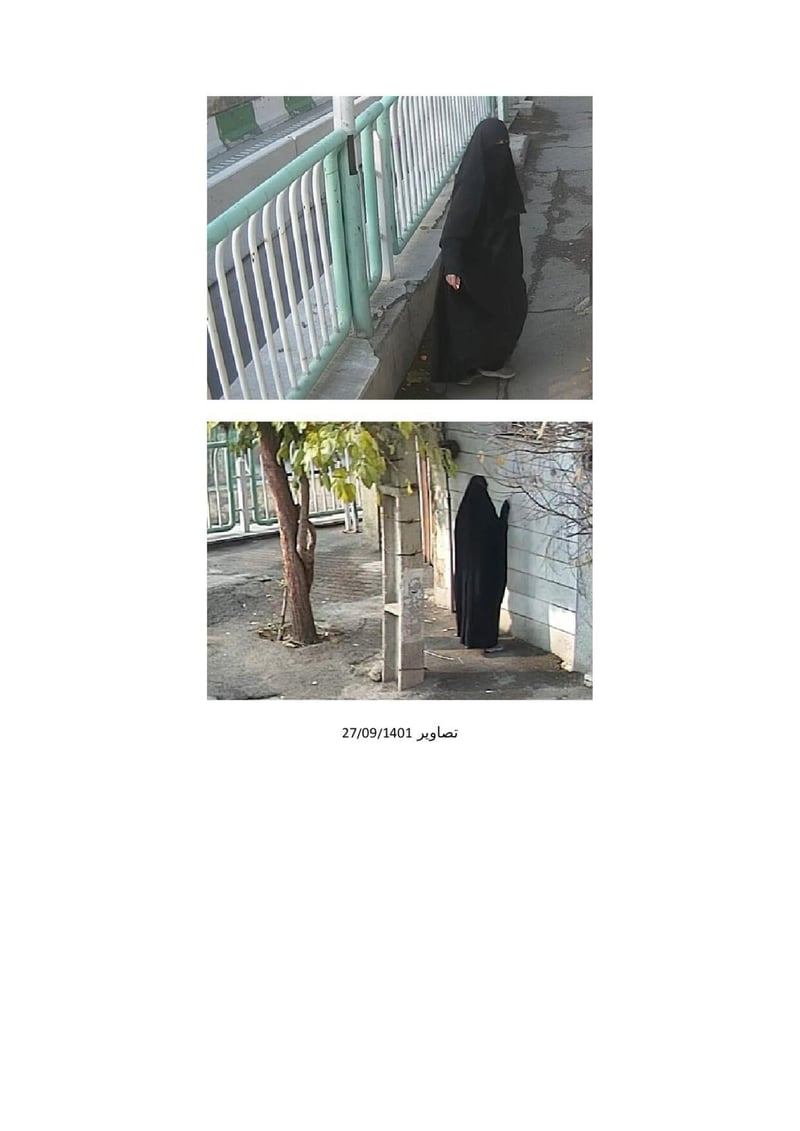

عملیات نظارت

در اواخر ۱۴۰۱ (تاریخهای ۲۷/۰۹/۱۴۰۱ و ۰۴/۱۰/۱۴۰۱)، پرسنل اداره نظارتی روی یک زن در تهران انجام دادند. گزارش او را به عنوان زنی با چادر و نقاب توصیف میکند که در حال «دیوارنویسی» دیده شده، گرافیتی با آنچه احتمالاً شعارهای ضد رژیم بوده.

Surveillance

آنها او را در چند روز عکاسی کردند. او را تا یک ساختمان در خیابان گوته ردیابی کردند. متوجه شدند که چندین زن با پوشش مشابه به همان مکان وارد شدند. نتیجهگیری آنها: ممکن است یک «خانه تیمی» باشد.

گزارشهای حمله

فایلهای درز کرده شامل جلدها و گزارشهای حملات به اهداف خاص است. هر سند نشاندهنده عملیات موفق یا در حال انجام علیه سازمانهای خارجی است. اینها اهداف آرزویی نیستند. گزارشها دسترسی فعال و استخراج داده را مستند میکنند.

اهداف اماراتی

امارات گستردهترین هدفگیری اداره را نشان میدهد. ترکیب پایگاههای داده پلیس، خطوط هوایی و پیمانکاران فناوری اطلاعات به آنها دید جامعی به عملیات امنیتی اماراتی و حرکت افراد در کشور میدهد.

پلیس دبی مهمترین نفوذ است. اداره گزارشهای دقیق وضعیت دسترسی تهیه کرده که نفوذ فعال به سیستمهای پلیس دبی را نشان میدهد. تیم خواهران زمان قابل توجهی صرف استخراج و ترجمه دادهها از این نفوذ کرد. به دلیل ملاحظات امنیتی و ماهیت حساس اسناد مرتبط با نیروی پلیس امارات متحده عربی، فایلهای مذکور به صورت کامل در وبلاگ منتشر نگردیده است.

جزئیات استخراج پلیس دبی:

- ارتباطات ایمیل: دانلود ایمیلها از افسران پلیس و کارکنان اداری

- عکسهای هویت مهمانان هتل: دانلود عکسهای هویت کارمندان هتلهای امارات و مسافران در ۲۰۲۲. هر کسی که در یک هتل دبی چکاین کند عکسش در این سیستم است

- پایگاه داده کلینیک پزشکی: دانلود پایگاه داده از یک کلینیک پزشکی متصل به شبکه پلیس دبی

- گسترش دسترسی: ایجاد دسترسی مداوم برای جمعآوری ادامهدار

فلایدبی نشاندهنده ماموریت اطلاعات سفر و به طور خاصتر، سیستم هشدار پیشرفته برای عملیات ترور است. سیستمهای هواپیمایی شامل لیست مسافران، الگوهای سفر، جزئیات گذرنامه و اطلاعات پرداخت است. اسناد مأموریت اداره به طور خاص سیستمهای رزرو هواپیمایی را به عنوان اهداف اولویتدار برای ردیابی حرکت اسرائیلیها، ایرانیان مهاجر و سایر افراد مورد نظر در منطقه فهرست میکند.

Fujairah Police

پلیس فجیره پوشش را فراتر از دبی گسترش میدهد. بندر فجیره یکی از بزرگترین مراکز سوختگیری جهان است که پایگاه داده پلیس آن را برای ردیابی حرکات دریایی و پرسنل ارزشمند میکند.

پلیس ابوظبی مستندات وضعیت دسترسی نفوذ به سرویسهای امنیتی پایتخت را نشان میدهد. با ترکیب دبی و فجیره، اداره پوشش چندین امارات را دارد.

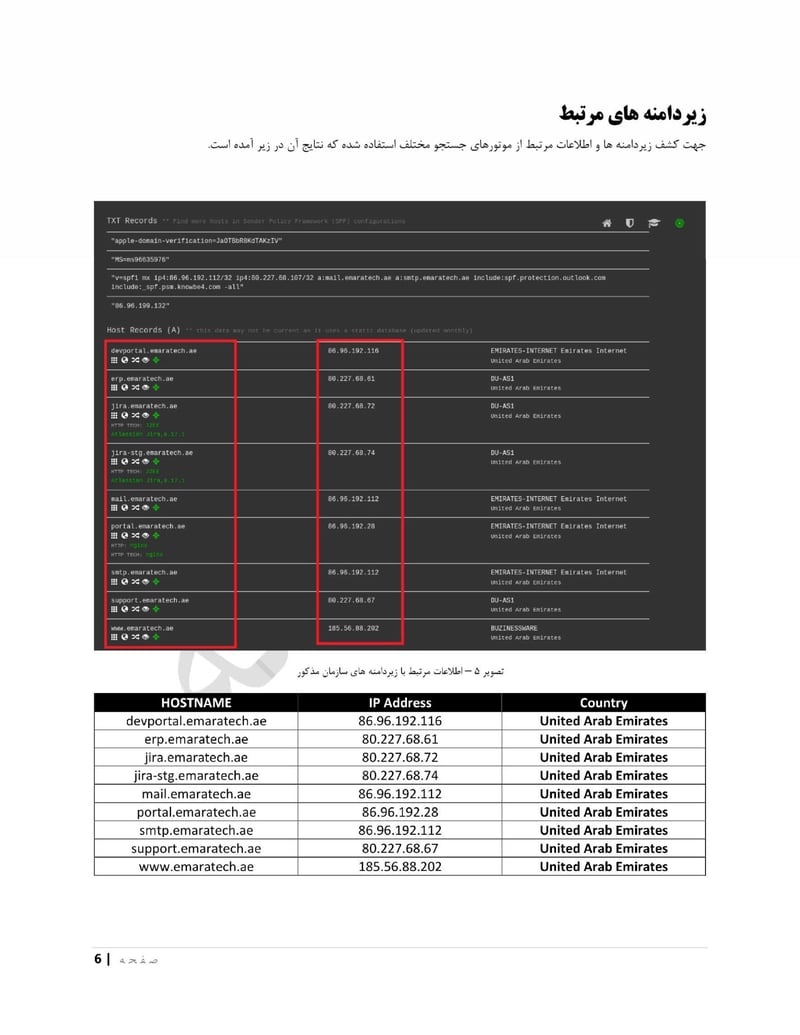

EmaraTech

اماراتک نوع متفاوتی از هدف است. این شرکت فناوری اطلاعات قراردادهایی با نهادهای امنیتی امارات دارد که آن را به بردار حمله زنجیره تأمین تبدیل میکند. نفوذ به اماراتک بالقوه دسترسی به چندین مشتری دولتی از طریق یک نقطه ورود میدهد. همچنین بینشی درباره زیرساخت فنی سرویسهای امنیتی امارات فراهم میکند.

اهداف اردنی

موقعیت اردن به عنوان متحد غرب در مرز اسرائیل آن را از نظر استراتژیک ارزشمند میکند. اداره وزارتخانههای دولتی، مؤسسات آموزشی و سازمانهای توسعه را هدف قرار داده است.

Russifah

شهرداری الرصیفه در استان زرقا، یکی از بزرگترین مراکز جمعیتی اردن با جمعیت فلسطینی قابل توجه قرار دارد. سیستمهای شهرداری شامل دادههای ساکنین، سوابق املاک و اطلاعات اداری محلی است.

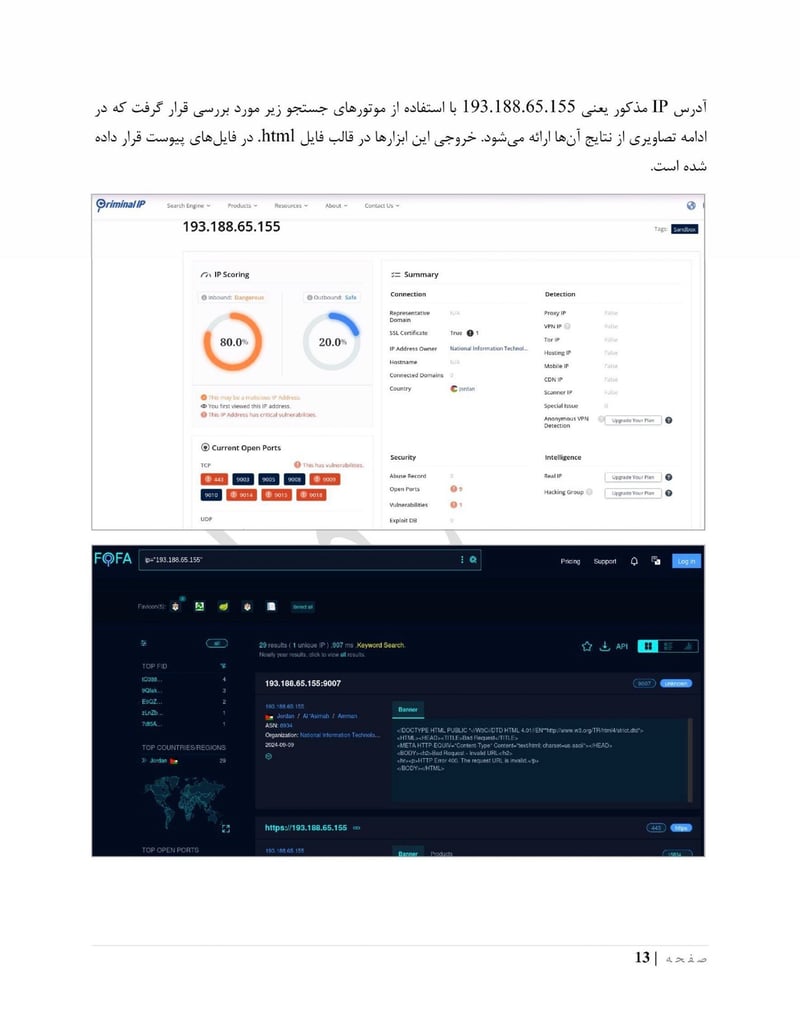

Mojgov

وزارت دادگستری (moj.gov[.]jo) پروندههای قانونی، سوابق قضایی و اطلاعات پرسنلی دارد. اسناد مأموریت به طور خاص به دسترسی به پروندههای قانونی و قضایی برای شناسایی جذبشدگان بالقوه و جمعآوری اطلاعات درباره دادرسیهای حقوقی اشاره میکنند.

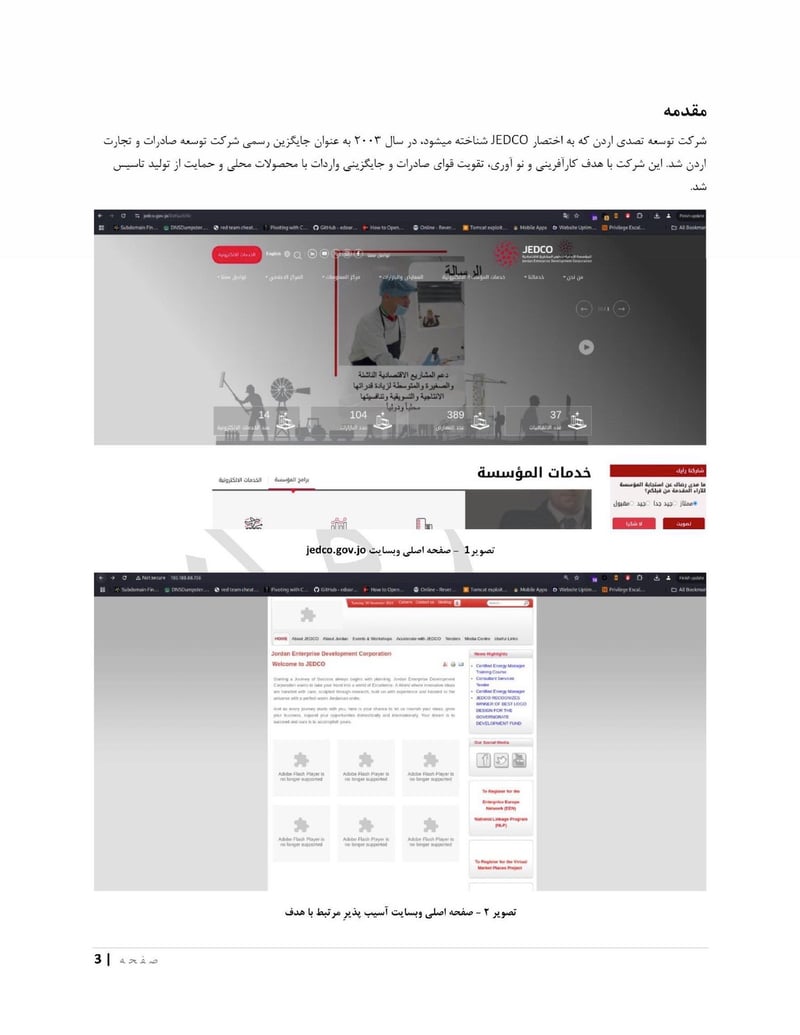

Nuct edu

دانشگاه NUCT (nuct.edu[.]jo) نشاندهنده هدفگیری دانشگاهی است. دانشگاهها دادههای تحقیقاتی، مکاتبات اساتید و سوابق دانشجویان دارند. همچنین محیطهایی هستند که اداره میتواند جذبشدگان بالقوه شناسایی کند یا اطلاعات درباره تحقیقات فنی جمعآوری کند.

Jedco

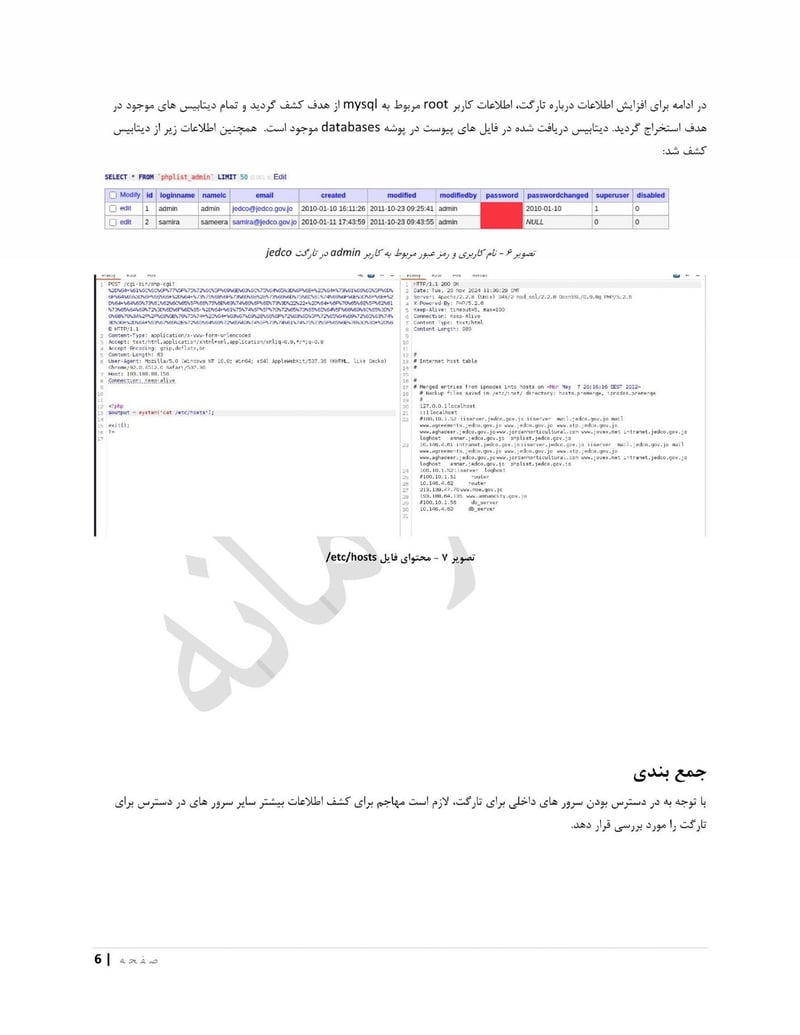

شرکت توسعه کسبوکار اردن (jedco.gov.jo) توسعه کسبوکار و سرمایهگذاری در اردن را مدیریت میکند. دسترسی اینجا اطلاعات اقتصادی و اطلاعات درباره شرکتهای فعال در پادشاهی فراهم میکند.

اهداف مصری

عادیسازی روابط مصر با اسرائیل و نقشش به عنوان نقطه ترانزیت منطقهای آن را به اولویت اداره تبدیل میکند.

گزارشهای وضعیت دسترسی مصر ایر نفوذ فعال به شرکت هواپیمایی ملی مصر را نشان میدهد. گزارش وضعیت هدف گستره استخراج را نشان میدهد:

جزئیات استخراج مصر ایر:

- پایگاه داده کامل پرواز: دانلود کل پایگاه داده پرواز

مسیرهای مصر ایر آفریقا، خاورمیانه و اروپا را به هم وصل میکند و به سپاه دید حرکت مسافران در سه قاره میدهد. با پایگاه داده کامل پرواز، میتوانند هر فرد مورد نظری که با شرکت هواپیمایی ملی مصر سفر میکند را ردیابی کنند.

وزارت توسعه کسبوکار عمومی (mpbs.gov.eg) توسعه اقتصادی و ثبت کسبوکار را انجام میدهد. دسترسی اطلاعات درباره شرکتهای مصری، سرمایهگذاری خارجی و برنامهریزی اقتصادی فراهم میکند. همچنین بینشی درباره کسبوکارهایی که ممکن است پوششی باشند یا ارتباطاتی با نهادهای اسرائیلی داشته باشند ارائه میدهد.

اهداف افغانستانی

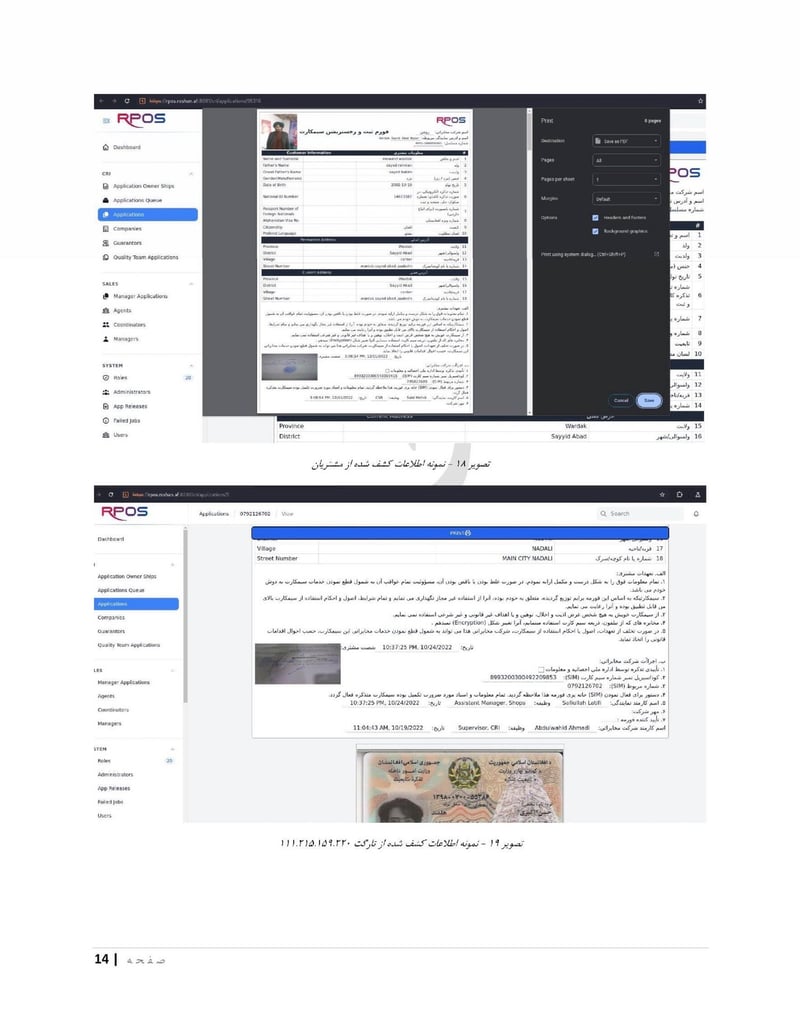

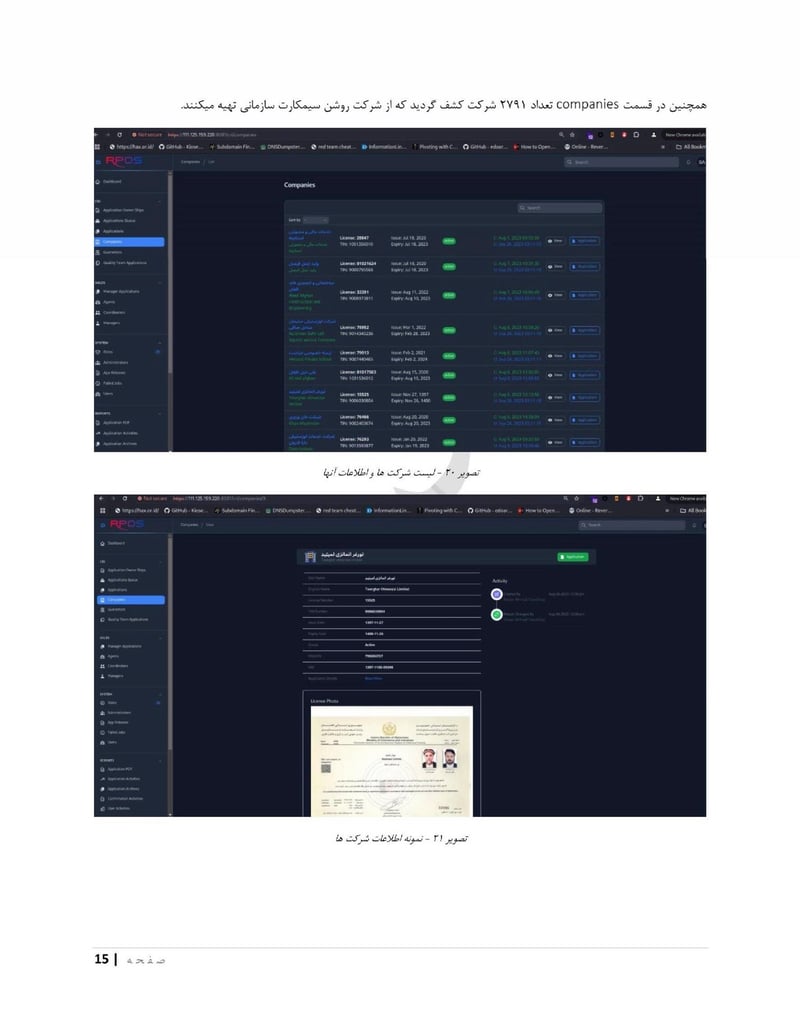

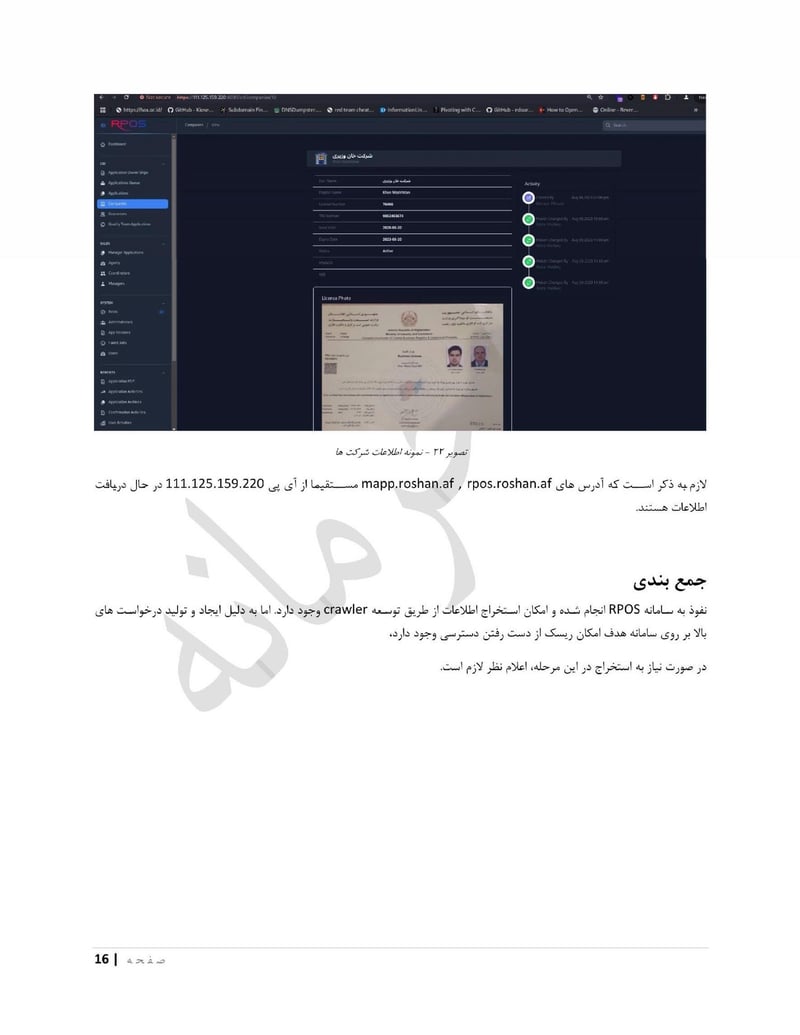

بخش مخابرات افغانستان تمرکز اصلی بود و به اداره دید ارتباطات در سراسر کشور میداد.

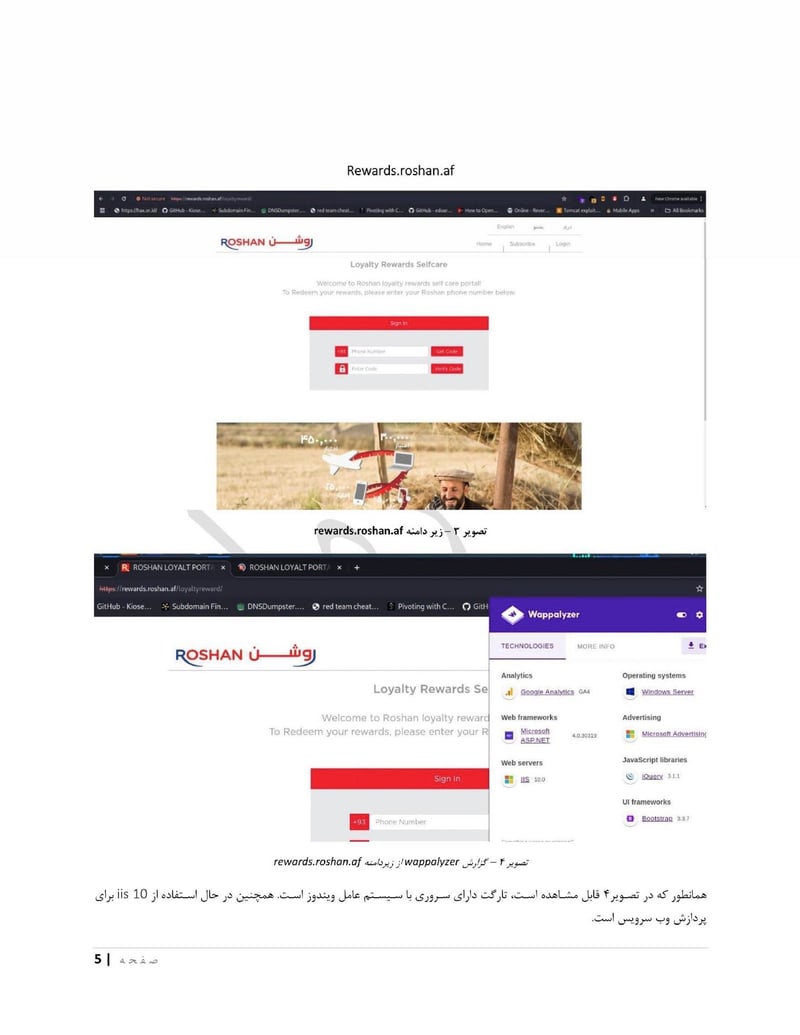

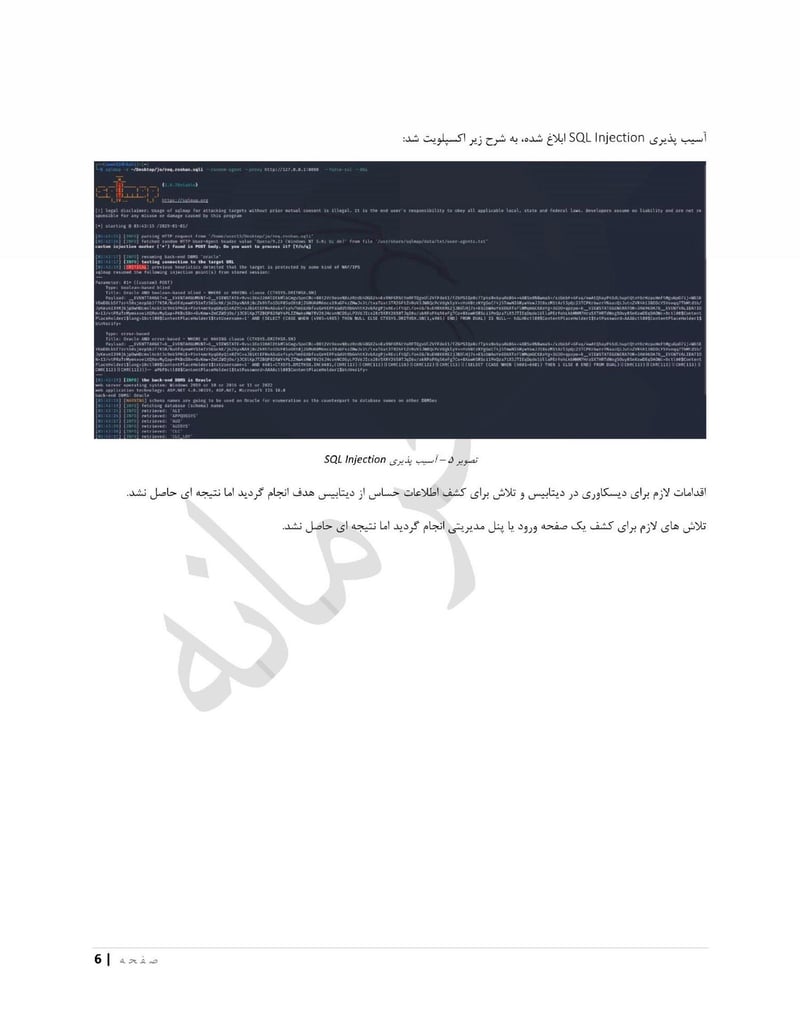

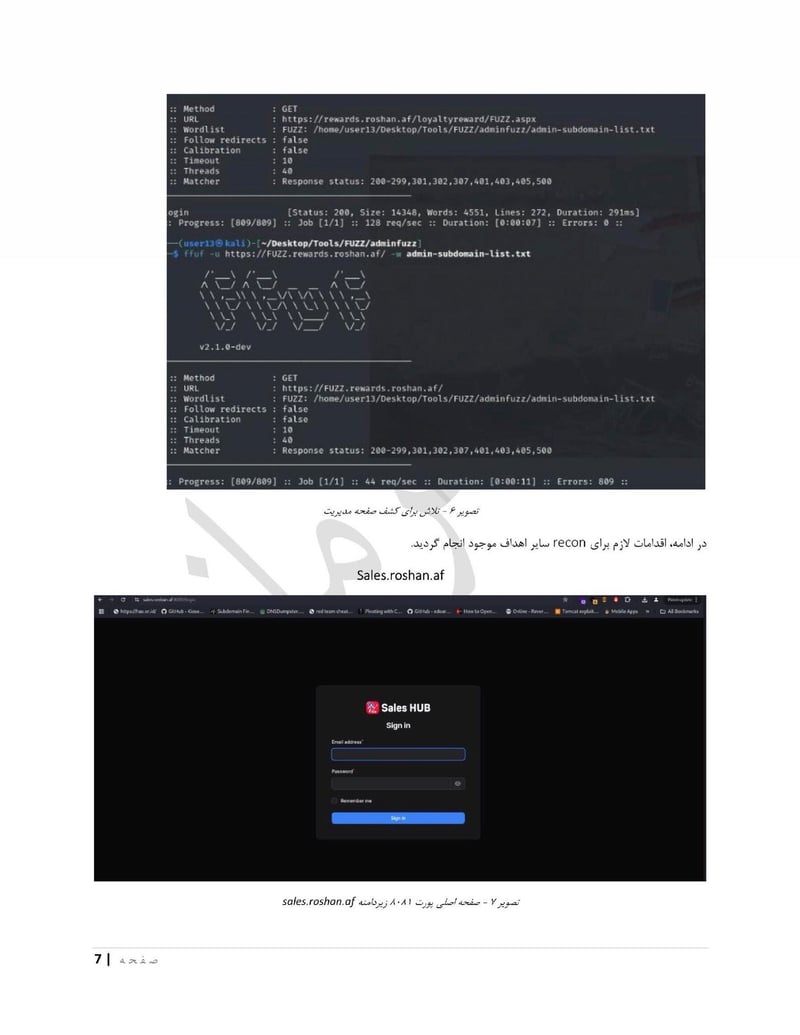

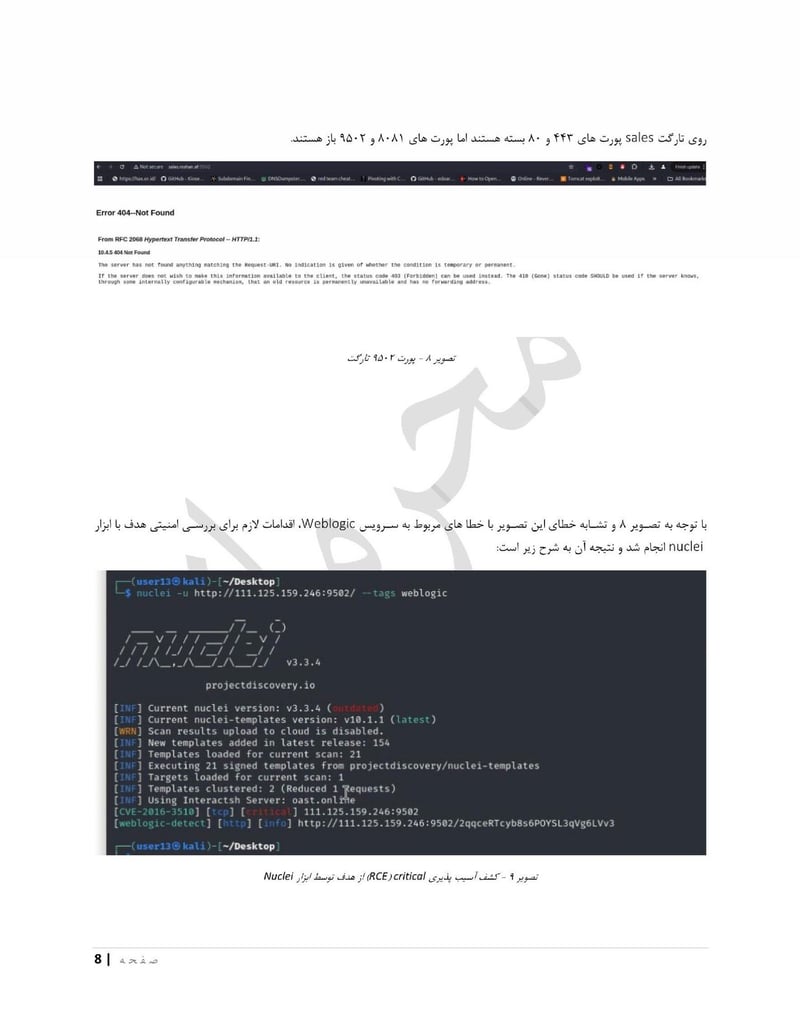

Roshan

روشن یکی از بزرگترین ارائهدهندگان مخابرات افغانستان است. نفوذ به یک شرکت مخابراتی دسترسی به سوابق تماس، دادههای مشترک و بالقوه محتوای ارتباطات میدهد. اداره میتواند شناسایی کند چه کسی با چه کسی صحبت میکند، نقشه شبکههای اجتماعی بسازد و حرکت گوشیها را در دکلهای مخابراتی ردیابی کند.

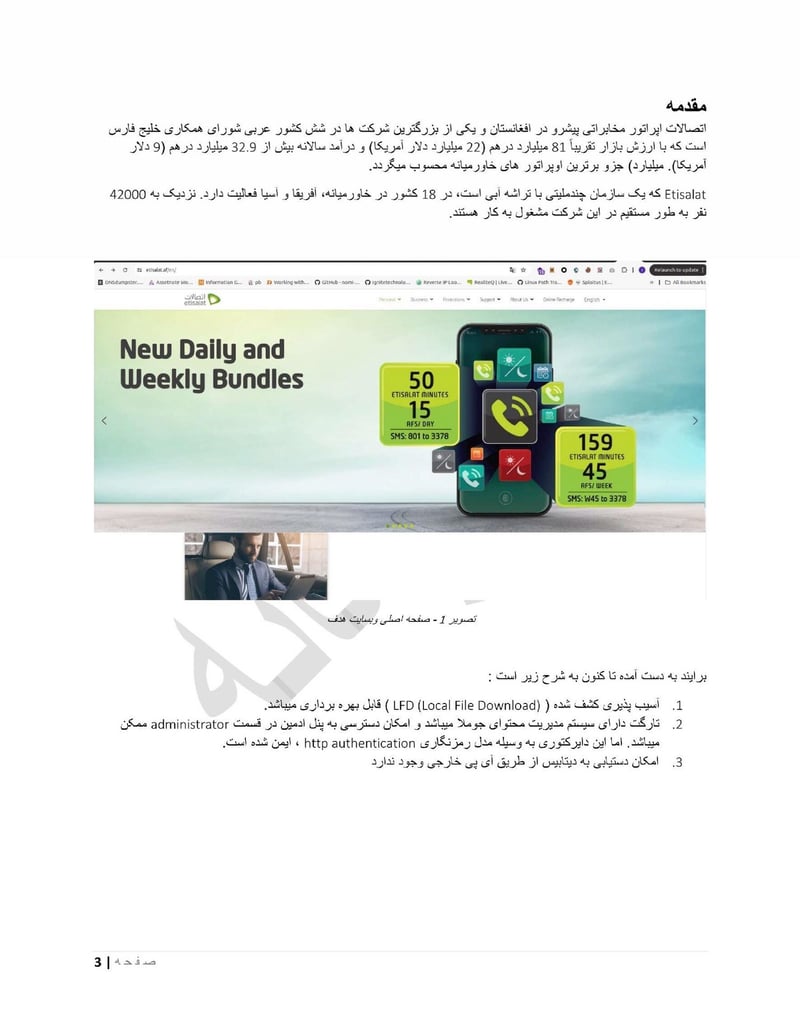

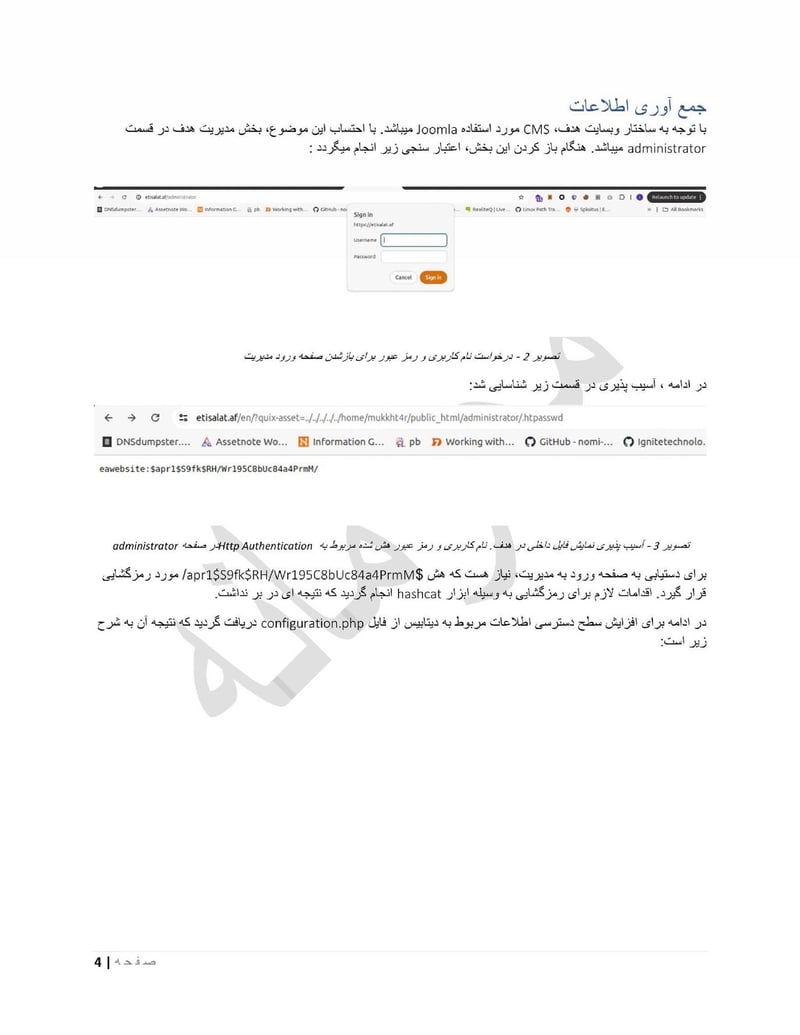

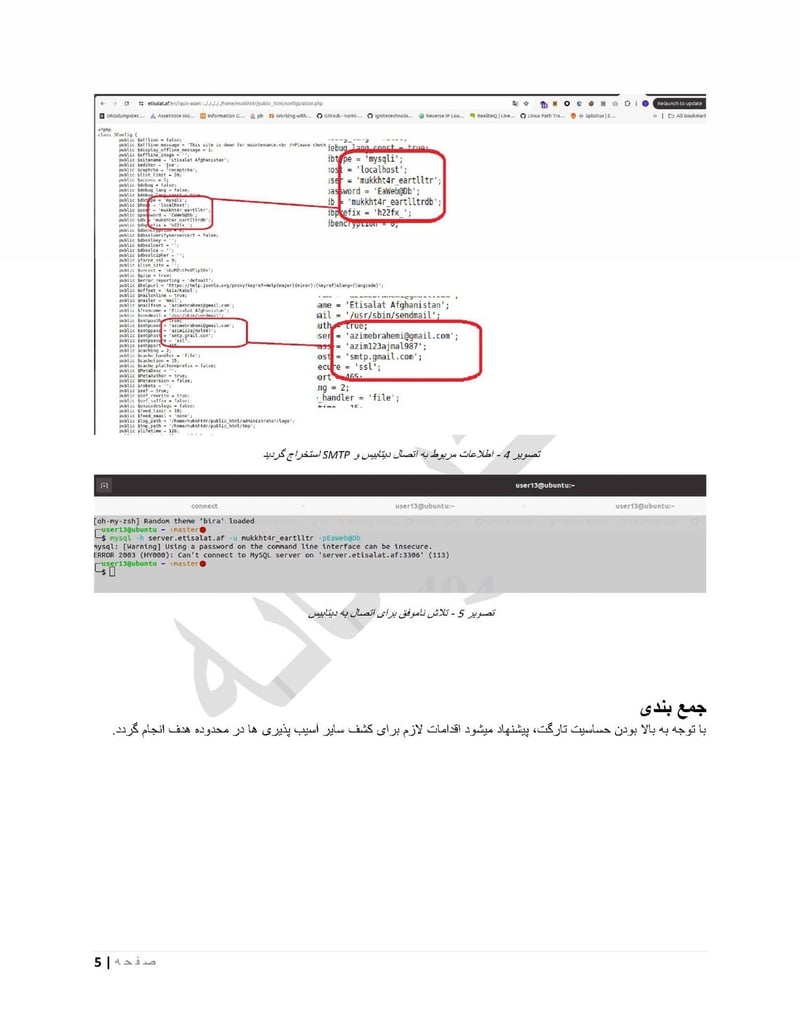

Etisalat af

اتصالات افغانستان ارزش مشابهی به عنوان دومین ارائهدهنده بزرگ مخابرات فراهم میکند. داشتن دسترسی به چندین اپراتور پوشش جامع و توانایی همبستگی دادهها در شبکهها را تضمین میکند.

اسناد درز کرده همچنین به هدفگیری وزارت امور خارجه (mfa.gov[.]af)، وزارت کشور (moi.gov[.]af) و سلام، شرکت مخابراتی دیگر اشاره میکنند. ترکیب وزارتخانههای دولتی و شرکتهای مخابراتی هم ارتباطات رسمی و هم ارتباطات خصوصی مقامات و شهروندان افغان را به اداره میدهد.

اهداف اروپایی و آمریکای شمالی

فایلهای درز کرده عملیات گستردهای فراتر از خاورمیانه را فاش میکنند که زیرساختهای سراسر اروپا و آمریکای شمالی را هدف قرار میدهند و به طور خاص برای یافتن و ردیابی افراد طراحی شدهاند.

یونان - بخش دریایی و مهماننوازی

یونان یکی از گستردهترین عملیات هدفگیری اروپایی اداره را نشان میدهد، با بیش از ۳۰ سرور Exchange هکشده. اهداف یک الگوی واضح را نشان میدهند: ردیابی افراد و کشتیها در زمان واقعی.

- mail.ammosbeachhotel[.]gr - سرور ایمیل یک هتل. دسترسی به سیستمهای رزرو هتل به اداره اجازه میدهد مهمانان را در زمان واقعی شناسایی کند: چه کسی کجا اقامت میکند، تاریخ ورود و خروج، جزئیات گذرنامه و اطلاعات پرداخت. برای یک واحد که از عملیات ترور پشتیبانی میکند، این داده هدفگیری دقیق است.

- mail.globalmaritimegroup[.]com - سرور ایمیل یک شرکت دریایی. فایلهای درز کرده شامل دادههای استخراجشده هستند که ۷۸ حساب کارمند هکشده را نشان میدهند، شامل لیستهای توزیع برای بخشهای اجاره، خدمه، عملیات دریایی، فنی و انطباق. این دسترسی ردیابی زمان واقعی مکان کشتیها، مانیفستهای باری و لیست خدمه در سراسر مدیترانه را ممکن میکند.

- webmail.optimabank[.]gr - مؤسسه بانکی یونانی

- hermes.froika[.]com - شرکت داروسازی یونانی

- ex.nuntiusbrokers[.]com - خدمات مالی

- چندین سیستم پارلمان و دولت یونان (مستند در گزارشهای قبلی)

هدفگیری دریایی به خصوص مهم است. یونان یکی از بزرگترین رجیسترهای کشتیرانی جهان را دارد. دسترسی به شرکتهای دریایی به سپاه دید حرکات کشتیها میدهد که میتواند برای ردیابی اهداف در حال سفر دریایی یا نظارت بر مسیرهای کشتیرانی برای رهگیری احتمالی استفاده شود.

کانادا - ردیابی املاک و موقعیت

- geowarehouse[.]ca - این پایگاه داده املاک کانادا هدف قرار گرفت تا آدرسهای خانه افرادی که در کانادا ملک خریدهاند شناسایی شود. برای مخالفان ایرانی، روزنامهنگاران یا فعالانی که به کانادا فرار کردهاند، این پایگاه داده مکانهای مسکونی دقیق آنها را فاش میکند. اداره میتواند سوابق املاک را با سایر داراییهای اطلاعاتیشان مرجع متقاطع بزند تا پکیجهای هدفگیری جامع درباره مخالفان رژیم ساکن خارج بسازد.

لیست اهداف کانادایی همچنین شامل حدود ۵۰۰ آدرس IP سرور Exchange است که نشاندهنده شناسایی گسترده سازمانهای کانادایی برای بهرهبرداری آینده است.

اتریش، بلژیک و فراتر

فایلهای هدف ProxyShell درز کرده شامل پوشههایی برای اتریش (AT) و بلژیک (BE) هستند که نشاندهنده عملیات فعال علیه کشورهای عضو اتحادیه اروپا است. اهداف خاص در این کشورها کاملاً تحلیل نشدهاند، اما الگو تمرکز مشابهی بر زیرساخت سفر، مالی و دولتی را نشان میدهد.

اهداف آذربایجانی

AIC، یک شرکت نفتی آذربایجانی، نشاندهنده علاقه اداره به اطلاعات بخش انرژی است. زیرساخت نفت و گاز آذربایجان، خطوط لوله به ترکیه و اروپا و موقعیتش بین ایران و روسیه شرکتهای انرژی را به اهداف اطلاعاتی ارزشمند تبدیل میکند.

گزارش وضعیت هدف دسترسی مداوم را فاش میکند:

جزئیات استخراج AIC:

- بررسی کامل ایمیل: دسترسی کامل به ارتباطات ایمیل شرکت

- گسترش شبکه: حرکت جانبی در سیستمهای شرکت

بکدور های متعدد نشان میدهد این یک نفوذ یکباره نبود. اداره ۴۰ حضور مداوم برای جمعآوری اطلاعات جاری درباره عملیات بخش انرژی آذربایجان ایجاد کرد.

Attack reports

عملیات عربستان سعودی

اسناد درز کرده به عملیاتی علیه عربستان سعودی اشاره میکنند که فراتر از جاسوسی سایبری معمول است.

سند عملیات اصلی یک عملیات برنامهریزیشده علیه شاهزاده ترکی الفیصل آل سعود، رئیس سابق اطلاعات سعودی و سفیر سابق در آمریکا و بریتانیا را شرح میدهد. شاهزاده ترکی بیش از دو دهه (۱۹۷۷-۲۰۰۱) ریاست اداره کل اطلاعات عربستان سعودی را برعهده داشت و او را به یکی از آگاهترین چهرهها درباره عملیات اطلاعاتی خاورمیانه تبدیل میکند. او بعداً به عنوان سفیر در بریتانیا (۲۰۰۳-۲۰۰۵) و آمریکا (۲۰۰۵-۲۰۰۷) خدمت کرد و ارتباطات گستردهای با آژانسهای اطلاعاتی و دیپلماتیک غربی ساخت.

هدفگیری یک عضو ارشد خاندان سلطنتی سعودی با این سطح از تجربه اطلاعاتی و دیپلماتیک نشاندهنده تشدید قابل توجه است. علاقه اداره۴۰ به شاهزاده ترکی احتمالاً از اینها ناشی میشود:

- دانش عمیق او از عملیات اطلاعاتی سعودی و پرسنل

- روابطش با آژانسهای اطلاعاتی غربی

- انتقاد علنیاش از سیاستهای منطقهای ایران

- ارزش بالقوهاش به عنوان هدف ترور پرمخاطب که پیامی به رهبری سعودی میفرستد

این مستندات، عملیات جاسوسی گستردهای علیه عربستان سعودی و مقامات عالیرتبه آن کشور را تشریح میکند. هدفگیری همزمان یکی از اعضای خاندان سلطنتی به همراه سایر مقامات ارشد سعودی، حاکی از فرآیند سیستماتیک جمعآوری اطلاعات در خصوص تصمیمگیران کلیدی پادشاهی است. این نوع پروفایلسازی جامع معمولاً مقدمهای بر اقدامات نفوذ یا طراحی عملیات تروریستی محسوب میشود.

سفارتهای غربی در ایران

اداره ۴۰ همچنین عملیات ضد جاسوسی داخلی انجام میدهد. اسناد درز کرده به فعالیتهای جاسوسی علیه سفارتهای غربی فعال در داخل ایران اشاره میکنند.

سند عملیات اصلی شامل مستندات نظارت و جمعآوری اطلاعات اداره درباره مأموریتهای دیپلماتیک در تهران است. اداره ۴۰ هم عملیات سایبری خارجی و هم ضد جاسوسی داخلی انجام میدهد. آنها دیپلماتهای خارجی در خاک ایران را نظارت میکنند، احتمالاً تلاش میکنند افسران اطلاعاتی تحت پوشش دیپلماتیک را شناسایی کنند و اطلاعات درباره ارتباطات و فعالیتهای سفارت جمعآوری کنند.

ارتباط طرح حمله استانبول

یکی از مهمترین افشاگریها ارتباط مستقیم بین عملیات سایبری اداره ۴۰ و برنامهریزی حمله فیزیکی است.

تیم خواهران مستقیماً در جمعآوری اطلاعات درباره اهداف اسرائیلی در ترکیه برای حمایت از طرح ترور به رهبری واحد ۱۵۰۰دخیل بود. این طرح که تجار و گردشگران اسرائیلی در استانبول را هدف قرار میداد، توسط مقامات ترک در ژوئن ۲۰۲۲ افشا شد.

این جاسوسی سایبری منزوی نیست. زنان اداره زمان صرف شناسایی و پروفایلسازی اتباع اسرائیلی در ترکیه کردند تا عوامل سپاه بتوانند تلاش کنند آنها را بکشند. شناسایی سایبری مستقیماً تروریسم برنامهریزیشده را ممکن کرد.

این ارتباط نشان میدهد اداره ۴۰ چگونه در ساختار عملیاتی گستردهتر سپاه جا میگیرد. آنها یک گروه هکری مستقل نیستند. یک بازوی اطلاعاتی و هدفگیری هستند که از عملیات جنبشی در سراسر منطقه پشتیبانی میکند.

سیستم کاشف

سالها است که اداره شرکتها را هک میکند و داده میدزدد. اما با همه اینها چه میکنند؟

آنها سیستمی به نام کاشف ساختند.

کاشف یک پلتفرم نظارت جامع برای ردیابی شهروندان ایرانی و اتباع خارجی است. رابط کاربری، که در اسکرینشاتهای درز کرده نشان داده شده، دامنه واقعی سیستم را فاش میکند.

پلتفرم دادهها را از چندین قرار اطلاعاتی سپاه میکشد:

- قرار ۱۵۳۰ - منطقه خلیج فارس (حوزه خلیج فارس)

- قرار ۱۵۴۰ - رژیم صهیونیستی/اسرائیل (رژیم صهیونیستی)

- قرار ۱۵۵۰ - آمریکا (آمریکا)

- قرار ۱۵۶۰ - اداره اتباع (اداره اتباع)

امکانات و دادههای ذخیرهسازی و استخراج شده در نسخه سوم نرمافزار کاشف عبارتند از:

دادههای شخصی:

- اطلاعات شخصی و کد ملی

- شمارههای تماس (ثابت، موبایل، مجازی)

- ویژگیهای شخصی

سفر و جابجایی:

- سفرهای خارجی ایرانیان

- ورود افراد به محوطههای دیپلماتیک

- ورود خودرو به محوطههای دیپلماتیک

تابعیت و وضعیت:

- سوابق تابعیت دوگانه

- دارندگان تابعیت دوم ایرانی (داده وزارت کشور)

- دانشجویان خارج از کشور

کسبوکار و شبکهها:

- شرکتهای مرتبط با امور خارجی

- شبکههای اجتماعی

- لیست همکاران بینالمللی

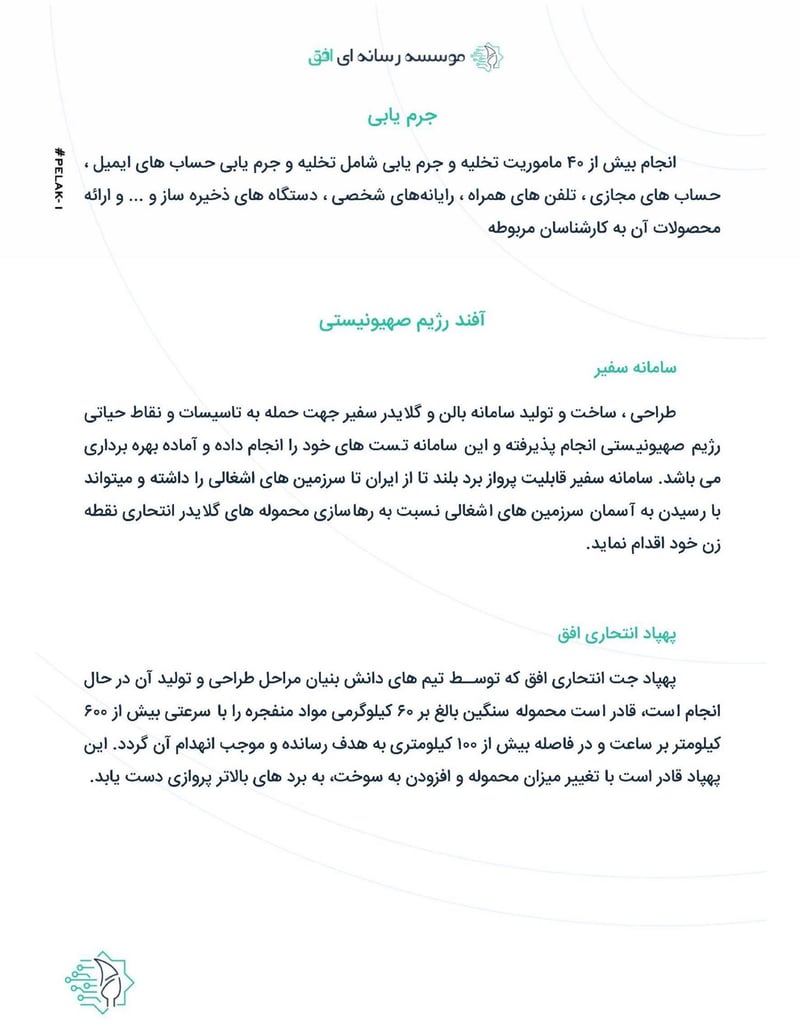

برنامه پهپادی

اینجاست که اداره ۴۰ از عملیات سایبری به تروریسم عبور میکند.

اسناد درز کرده فاش میکنند که عباس رهروی و اعضای اداره در همکاری با سایر شرکتهای ایرانی پهپادهای انفجاری تولید میکردهاند. این برنامه یک پروژه جانبی نیست. به عنوان ماموریت رسمی اداره تعیین شده است.

یک سند به صراحت هدف این فعالیت را «ترور» ذکر میکند. هیچ ابهامی در زبان نیست. آرایهای که فعالیت را دستهبندی میکند واضحاً ثبت میکند که هدف تروریسم است.

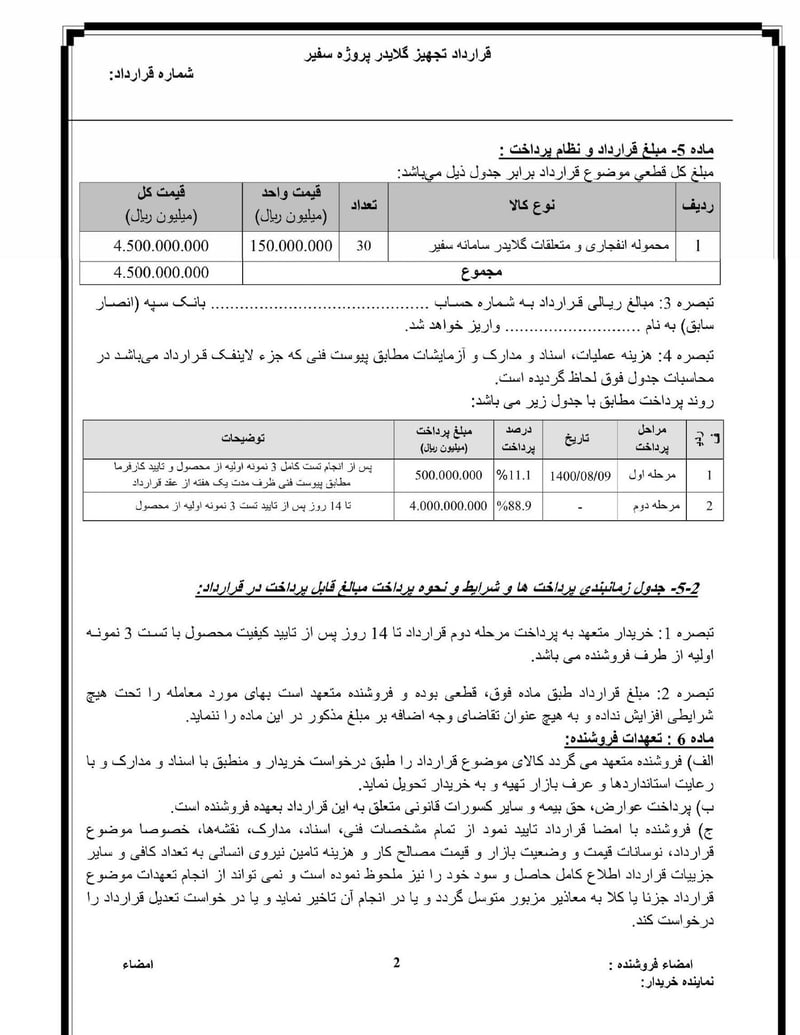

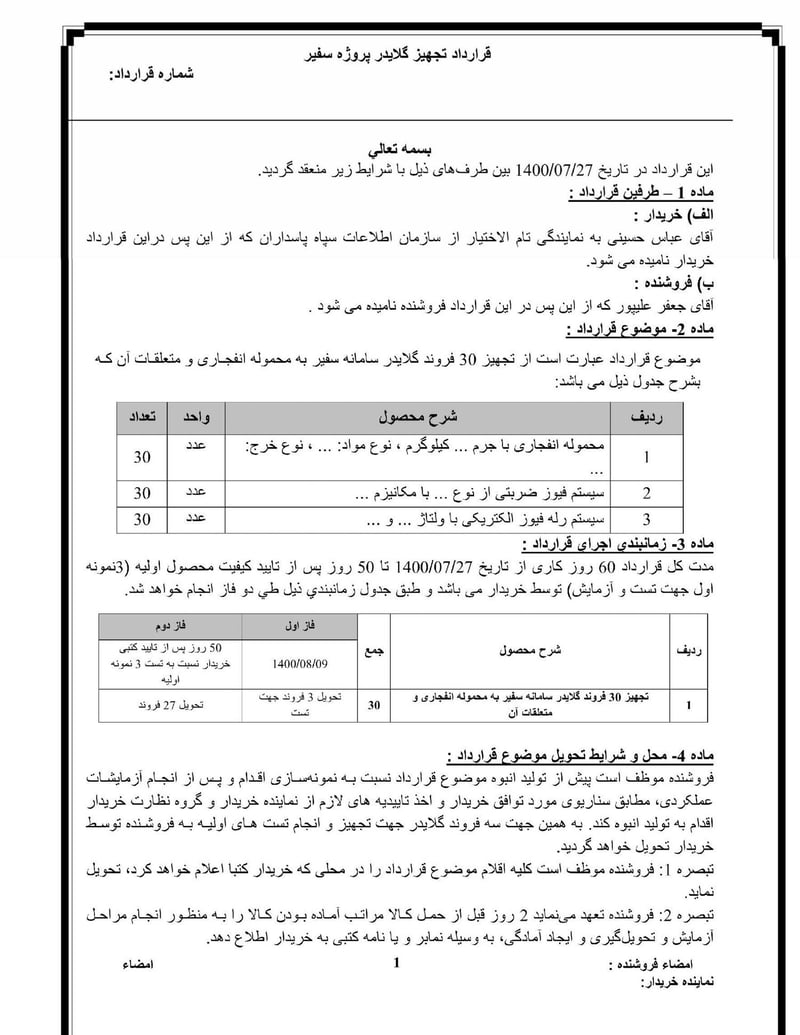

قرارداد پهپاد انفجاری سفیر

مهمترین سند قرارداد پروژه سفیر است، یک توافق تدارکاتی برای ۳۰ گلایدر انفجاری که در اکتبر ۲۰۲۱ امضا شده است.

Drone

قرارداد توسط رهروی با هویت عباس حسینی امضا شده است، همان نام مستعاری که برای ثبت شرکتهای پوششی استفاده میکند. این رد کاغذی بین رئیس واحد سایبری و تدارکات سلاح برای عملیات تروریستی ایجاد میکند.

سیستم سفیر برای عملیات ترور طراحی شده است. برخلاف پهپادهای نظامی بزرگتر، این گلایدرها قابل حمل هستند و میتوانند توسط تیمهای کوچک مستقر شوند. ترکیب فیوزهای ضربهای و الکتریکی انعطاف به اپراتورها میدهد: انفجار فوری روی هدف یا انفجار با تأخیر بر اساس نظارت بر حرکات هدف.

برای یک واحد که اهداف را از طریق پایگاههای داده هواپیمایی هکشده، سیستمهای رزرو هتل و کلینیکهای پزشکی ردیابی میکند، این سلاحها نقطه پایان جنبشی چرخه اطلاعاتی را نشان میدهند. اول اهداف را از طریق عملیات سایبری پیدا میکنند. بعد با پهپادهای انفجاری آنها را میکشند.

سند عملیات اصلی

شاید مهمترین نشت یک سند عملیات اصلی پنج صفحهای است که پرتفوی عملیاتی کامل اداره ۴۰ را شرح میدهد. هر صفحه دسته متفاوتی از فعالیت را پوشش میدهد، از هدفگیری ترور تا توسعه سلاحهای پیشرفته.

The Morianeh Project

صفحه ۱: پروژه موریانه - هدفگیری شاهزاده ترکی الفیصل سعودی

سند با جزئیات عملیات برنامهریزیشده علیه شاهزاده ترکی الفیصل با اسم رمز «پروژه موریانه» شروع میشود.

شاهزاده ترکی ۲۴ سال (۱۹۷۷-۲۰۰۱) ریاست اداره کل اطلاعات عربستان سعودی را برعهده داشت و نظارت بر عملیات اطلاعاتی سعودی در برخی از حیاتیترین دورههای تاریخ خاورمیانه را داشت. او بعداً به عنوان سفیر در بریتانیا (۲۰۰۳-۲۰۰۵) و آمریکا (۲۰۰۵-۲۰۰۷) خدمت کرد و ارتباطات گستردهای با آژانسهای اطلاعاتی و سیاستگذاران غربی ساخت.

مستندات پروژه موریانه شامل:

- الزامات اطلاعاتی: وظایف جمعآوری خاص متمرکز بر حرکات شاهزاده ترکی، ترتیبات امنیتی، ارتباطات و شبکههای شخصی

- برنامهریزی عملیاتی: هماهنگی بین شناسایی سایبری اداره ۴۰ و واحدهای عملیاتی قرار ۱۵۰۰

- ارزیابی هدف: تحلیل آسیبپذیریها در وضعیت امنیتی شاهزاده

هدفگیری یک عضو ارشد خاندان سلطنتی سعودی با این سطح از تجربه اطلاعاتی و دیپلماتیک نشاندهنده تشدید قابل توجه است. دانش شاهزاده ترکی از عملیات اطلاعاتی سعودی، روابطش با آژانسهای غربی و انتقاد علنیاش از سیاستهای ایران او را به هدف با ارزش بالا هم برای جمعآوری اطلاعات و هم ترور احتمالی تبدیل میکند.

صفحه ۲: عملیات ترکیه - کلینیکهای پزشکی و زیرساخت آدمربایی

صفحه دوم عملیات در ترکیه را شرح میدهد، یک صحنه حیاتی برای اطلاعات ایران با توجه به تعداد زیاد اسرائیلیهایی که برای عملهای پزشکی، گردشگری و کسبوکار به آنجا سفر میکنند.

عملیات کلینیک پزشکی: عوامل اداره ۴۰ به کلینیکهای پزشکی در استانبول که اسرائیلیها به آنها مراجعه میکنند نفوذ کردند. این کلینیکها تخصص دارند در:

- جراحی زیبایی

- کاشت مو

- عملهای دندانپزشکی

- سایر خدمات توریسم پزشکی

دادههای دزدیدهشده شامل سوابق بیمار با اطلاعات شخصی، برنامه قرار ملاقاتها، جزئیات تماس و تاریخچه پزشکی است. برای اهدافی که به دنبال عملهای پزشکی خصوصی در خارج هستند، این اطلاعات دقیقاً فاش میکند کجا خواهند بود و چه زمانی.

نفوذ به گوشیهای موبایل: فراتر از سوابق کلینیک، عوامل گوشیهای تلفن بیماران این تأسیسات را هک کردند. این ردیابی موقعیت زمان واقعی، نظارت بر ارتباطات و دسترسی به شبکههای شخصی فراهم میکند.

استخدام آدمربایی: سند ایجاد وبسایتها با «پوشش جامعه یهودی» و شرکتهای پوششی فناوری اطلاعات برای «اعتمادسازی و استخدام نیرو از سرزمینهای اشغالی برای عملیات آدمربایی» را توصیف میکند.

نفوذ به گروههای فیسبوک: عوامل به گروههای فیسبوکی که اسرائیلیها در ترکیه استفاده میکنند نفوذ کردند و پستها درباره مکان هتلها، قرار ملاقاتهای کلینیک و برنامههای سفر را نظارت کردند.

زرادخانه ابزارهای فارنزیک: سند نرمافزار فارنزیک مهندسی معکوسشده اداره برای استخراج داده از گوشیهای موبایل را فهرست میکند:

- UFED (Cellebrite)

- Oxygen Forensic

- SPF9139 SmartPhone Forensic System

- Final Mobile forensics

- FAW - Forensics Acquisition Of Web Sites

- xw_forensics

- RX-Unlocker

- Elcomsoft Phone Password Breaker

- Symphony Senstar

- AmpedFIVE

پلتفرم فیشینگ صیاد: سند پلتفرم «صیاد» طراحیشده برای عملیات فیشینگ را توصیف میکند. این سیستم به تیم سایبری توانایی دور زدن لایههای امنیتی گوگل و دسترسی به حسابهای جیمیل اهداف را میدهد. پلتفرم نشاندهنده ابزار سفارشی است که به طور خاص برای شکست دادن حفاظتهای حساب گوگل طراحی شده است.

صفحه ۳: عملیات فنی ۱۴۰۰

صفحه سوم تجهیزات فنی و عملیات نظارت اداره ۴۰ در ۱۴۰۰ را مستند میکند. سند هشت پروژه خاص تکمیلشده در آن سال را فهرست میکند:

تجهیزات فنی پرونده هانی (ناصر هادیان) - عملیات نظارت علیه یک هدف فردی

تجهیزات فنی و نظارت بر سفارت امارات در تهران

تجهیزات فنی و نظارت بر باغ سفارت سوئیس در تهران - سفارت سوئیس نماینده منافع آمریکا در ایران است

شناسایی برای تجهیزات فنی سفارت عمان در تهران

تجهیزات فنی واحد دفتر منلی

تجهیزات فنی پرونده ماشین انرژی اتمی - نظارت بر خودرویی متصل به بخش انرژی اتمی ایران

خرید تجهیزات ذخیرهسازی از روسیه (آخرین نسخه سیستم پاپیروس) - تدارک فناوری نظارت روسی

تهیه تصاویر پهپادی از باغ سفارت بریتانیا - نظارت هوایی بر محوطه دیپلماتیک بریتانیا

این عملیاتها عملکرد دوگانه اداره را نشان میدهند: انجام عملیات سایبری خارجی در حالی که ضد جاسوسی داخلی و نظارت علیه سفارتهای غربی و اهداف داخلی را هم اجرا میکنند. عملیات «پرونده ماشین انرژی اتمی» و «ناصر هادیان» نظارت بر افرادی با دسترسی به اطلاعات حساس را نشان میدهد.

سند همچنین مینویسد اداره بیش از ۴۰ مأموریت استخراج فارنزیک انجام داده، شامل حسابهای ایمیل، حسابهای مجازی، گوشیهای موبایل، رایانههای شخصی و دستگاههای ذخیرهسازی.

صفحه ۴: سیستمهای تسلیحاتی پیشرفته

صفحه چهارم مشخصات دو سیستم تسلیحاتی در حال توسعه یا تدارک را ارائه میدهد.

سیستم بالون/گلایدر سفیر

سیستم سفیر که اینجا شرح داده شده فراتر از مستندات قرارداد است. مشخصات توصیف میکنند:

- قابلیتهای پرتاب از پلتفرمهای مختلف

- سیستمهای هدایت برای هدفگیری دقیق

- ظرفیت بار برای مواد منفجره

- پارامترهای برد و استقامت

- حالتهای بازیابی یا انفجار ضربهای

سیستم برای استقرار مخفیانه توسط تیمهای کوچک فعال در کشورهای خارجی طراحی شده است.

پهپاد انتحاری افق

افق یک پهپاد انتحاری جتدار است که توسط «تیمهای دانشبنیان» توسعه یافته با مشخصاتی که آن را برای ترور اهداف با ارزش بالا مناسب میکند:

- بار: بیش از ۶۰ کیلوگرم مواد منفجره

- سرعت: بیش از ۶۰۰ کیلومتر در ساعت

- برد: بیش از ۱۰۰ کیلومتر تا هدف، با قابلیت بردهای طولانیتر با تنظیم بار و افزودن سوخت

- هدایت: سیستمهای هدفگیری دقیق برای حذف تکهدف

برخلاف گلایدر کندتر سفیر، افق برای ضربات سریع علیه اهداف متحرک یا حساس به زمان طراحی شده است. ترکیب بار سنگین، سرعت بالا و برد گسترده آن را برای عملیات ترور عمیق در خاک دشمن مناسب میکند. سرعت رهگیری را بسیار دشوار میکند.

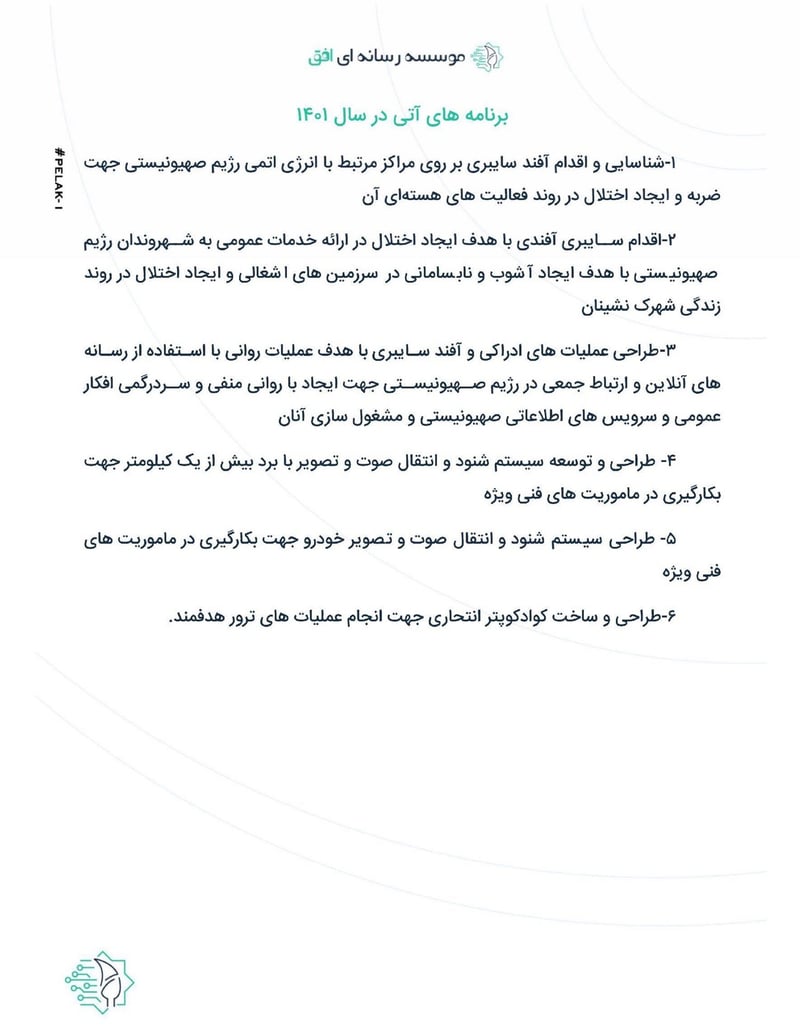

صفحه ۵: برنامههای ۱۴۰۱

صفحه آخر برنامههای عملیاتی و اولویتهای توسعه اداره ۴۰ در ۱۴۰۱ را مشخص میکند. سند شش برنامه خاص را فهرست میکند:

حملات سایبری تاسیسات هستهای

شناسایی و اقدام سایبری تهاجمی علیه مراکز مرتبط با «انرژی اتمی رژیم صهیونیستی» برای ضربه و ایجاد اختلال در فعالیتهای هستهای.

اختلال در خدمات عمومی

اقدام سایبری تهاجمی برای ایجاد اختلال در خدمات عمومی به شهروندان اسرائیلی و اختلال در فرآیندهای زندگی شهری.

کمپین عملیات روانی

طراحی عملیات ادراکی و اقدام سایبری تهاجمی برای ایجاد «وضعیت روانی منفی و سردرگمی» با استفاده از رسانههای آنلاین و ارتباطات جمعی برای اشغال توجه عمومی و سرویسهای اطلاعاتی.

سیستم شنود صوتی/تصویری بلندبرد

طراحی و توسعه سیستم شنود صوتی و تصویری با برد بیش از ۱ کیلومتر برای استفاده در مأموریتهای فنی ویژه.

سیستم نظارت خودرویی

طراحی سیستم شنود صوتی و تصویری برای استقرار در خودرو در مأموریتهای فنی ویژه.

کوادکوپتر انتحاری برای عملیات ترور هدفمند

طراحی و ساخت کوادکوپتر انتحاری به طور خاص برای عملیات ترور. این فناوری پهپاد تجاری تطبیقیافته برای کشتار هدفمند ارائه میدهد:

- هزینه پایین هر واحد

- تهیه آسان قطعات

- نزدیک شدن بیصدا به اهداف

- قابلیت عملیات شهری

- انتساب دشوار

برنامههای ۱۴۰۱ نشان میدهد اداره ۴۰ در حال گسترش در چندین حوزه است: حملات سایبری به زیرساخت حیاتی، جنگ روانی، سیستمهای نظارت پیشرفته و قابلیتهای ترور مبتنی بر پهپاد. اشاره صریح به «عملیات ترور هدفمند» هر ابهامی درباره هدف برنامه را برطرف میکند.

افشای هویت، ساختار سازمانی و جزئیات عملیاتی آنها نشاندهنده یک شکست امنیتی فاجعهبار برای سپاه است. هر شرکت پوششی سوخته است. هر تأسیسات به خطر افتاده است. هر عامل افشا شده است.