انتشار چهارم اسناد لو رفته از عملیات APT35 سپاه پاسداران جمهوری اسلامی (چارمینگ کیتن-بچه گربه جذاب) چیزی رو افشا میکنه که نشت های قبلی نکردن: ستون فقرات مالی کامل و سیستم تهیه زیرساخت که این گروه هک وابسته به سپاه رو عملیاتی نگه میداره. سه فایل CSV که توسط گروه ناشناس KittenBusters منتشر شدن، یک سیستم حسابداری دقیق رو نشون میدن که همه چیز از پرداخت های بیتکوین گرفته تا اکانتهای ProtonMail و تخصیص شبکه های LTE ایرانی رو ردیابی میکنه.

این فقط یک لیست دیگه از دامنه ها یا سمپلهای بدافزار نیست. این فایلها دفتر عملیاتی گروه از ۲۰۲۱ تا اواخر ۲۰۲۴ رو نشون میدن و مستند میکنن عملیات سایبری حمایت شده توسط دولت در واقع چطور خودشون رو تامین مالی میکنن، چه سرویسهایی میخرن و چگونه زیرساخت ناشناس سازی بین المللی رو با شبکه های داخلی را در داخل کشور ترکیب میکنن.

رجیستری سرویسها

فایلی با عنوان "0-SERVICE-Service.csv" مثل یک پایگاه داده تهیه برای یک عملیات سایبرکرایم به نظر میرسه. از ۲۰۲۱ تا ۲۰۲۵ رو پوشش میده و هر قطعه زیرساختی که گروه خریده یا نگهداری کرده رو کاتالوگ میکنه، کامل همراه با اطلاعات ورود، هزینه ها و در بعضی موارد، یادداشتهای صریح از هدف.

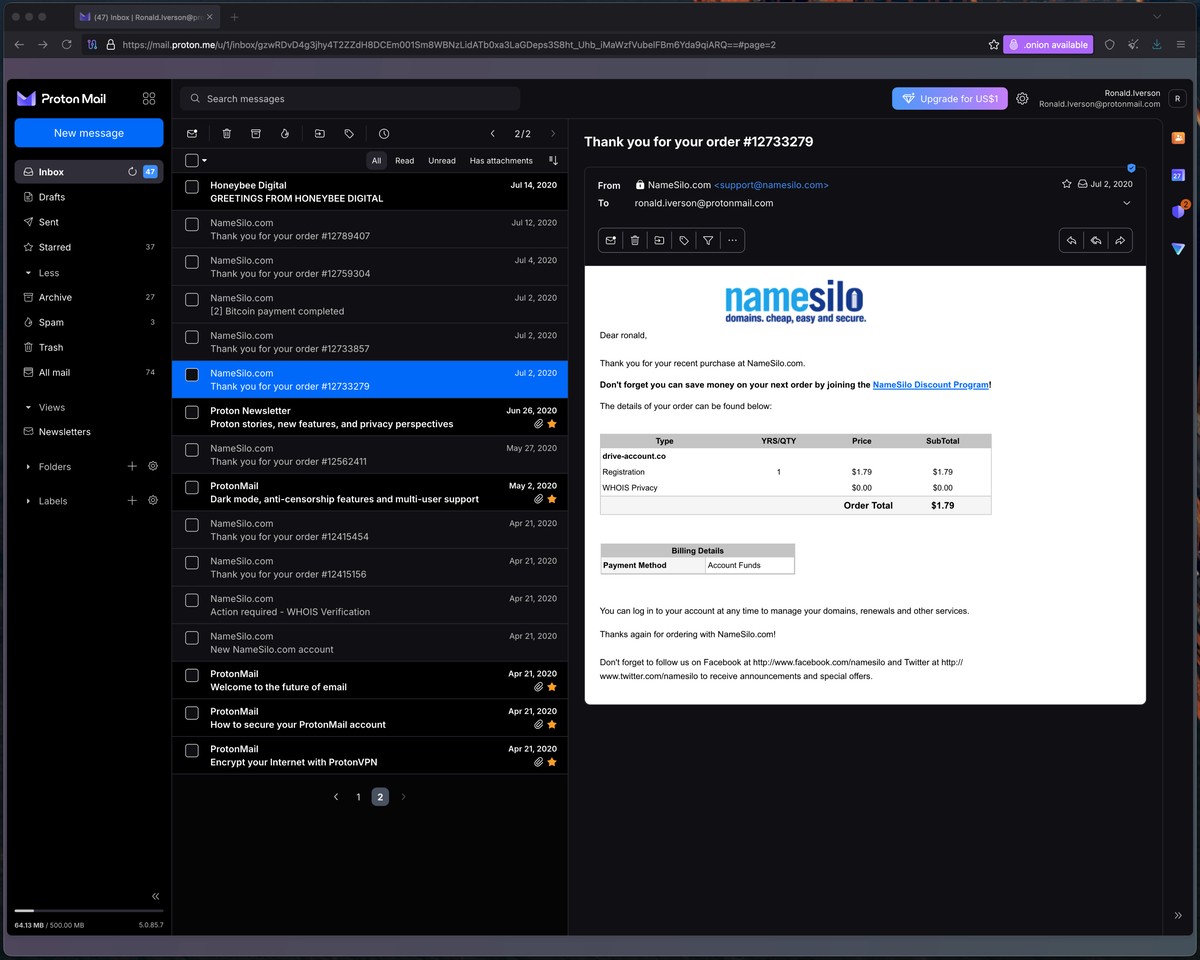

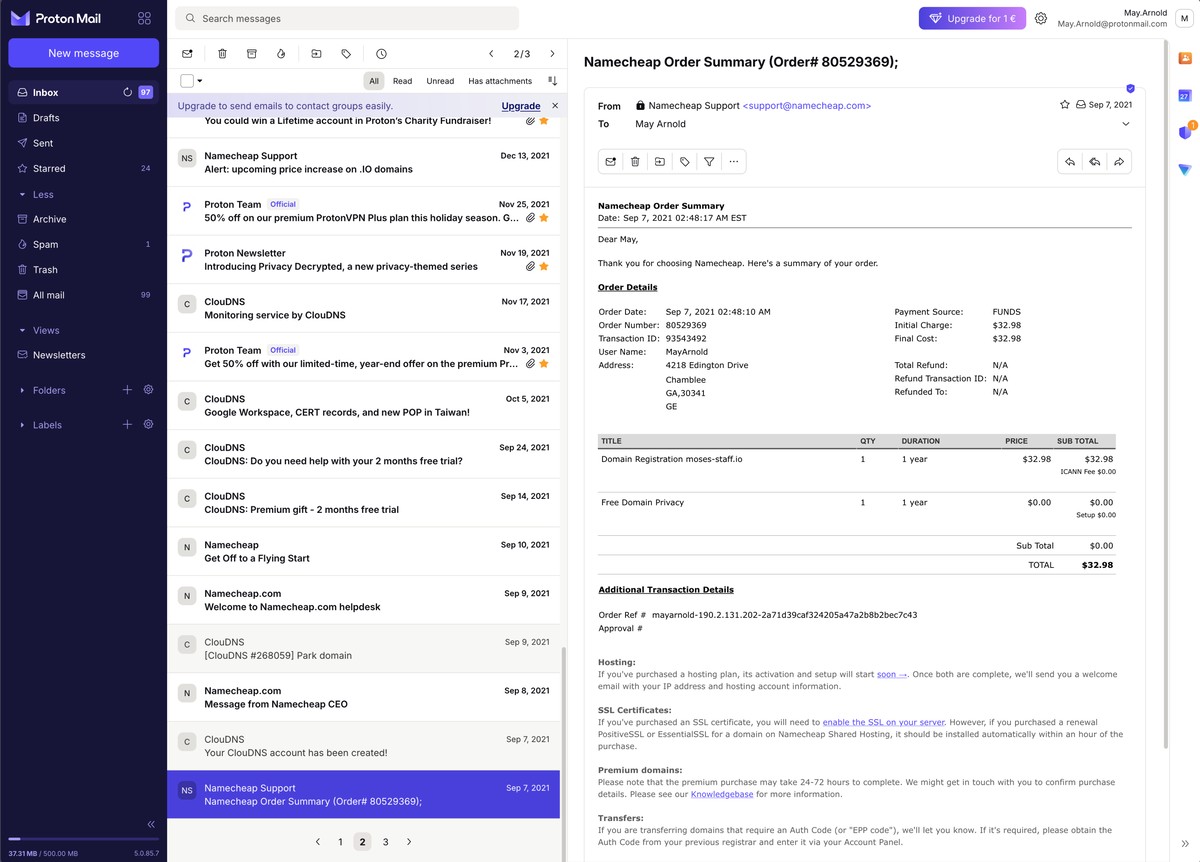

ترجیحات رجیسترار خودشون داستان رو تعریف میکنن. Namecheap و Namesilo روی ورودیهای ثبت دامنه تسلط دارن، با استفاده گاهی از Shinjiru برای عملیاتی که به نظارت غربی کمتری نیاز دارن. هر ورودی شامل حساب ایمیلی که برای ثبت نام استفاده شده، معمولاً آدرسهای ProtonMail مثل may[.]arnold@protonmail[.]com یا ronald[.]iverson@protonmail[.]com، همراه با پسوردهای کامل است.

من دسترسی به هر دو اکانت ProtonMail مای آرنولد و رونالد آیورسون رو با استفاده از اطلاعات ورود لو رفته تأیید کردم. تا زمان نوشتن این مطلب، هر دو اکانت هنوز فعال هستن.

مدیریت DNS اصلی از طریق Cloudns[.]net اجرا میشه، با بعضی عملیات که از Modern Izmir به عنوان ارائه دهنده پشتیبان استفاده میکنن. اسپردشیت دهها دامنه در این سرویسها رو مستند کرده، با هزینه هایی که از ۳ دلار برای DNS پایه تا ۱۵-۲۰ دلار برای ثبت نام های پریمیوم متغیره.

زیرساخت هاستینگ به دو دسته مجزا تقسیم میشه: ارائه دهندگان مشروع اروپایی و سرویس هایی که به طور صریح برای ناشناس ماندن طراحی شدن. برای عملیات استاندارد، گروه از EDIS Global، EDIS AT و DediStart برای سرورهای اختصاصی استفاده میکنه. دادههای لو رفته تخصیص IP رو عمدتاً در این رنجها نشون میدن: 95[.]169[.]196[.]* (چندین آدرس)، 185[.]141[.]63[.]* (چندین آدرس)، و رنجهای مختلف دیتاسنتر اروپایی.

عملیات حساس تر روی هاستهای متمرکز بر ناشناس سازی اجرا میشن. TheOnionHost و Impreza Host، هر دو ارائه دهندگان شناخته شده Tor-friendly، چندین بار با هزینه هایی که از 50 تا 85 دلار به ازای هر سرویس متغیره ظاهر میشن. ISHOSTING و Ultrahost نمونههای VPS اضافی رو در مکانهای جغرافیایی مختلف مدیریت میکنن.

چیزی که این مستندات رو به خصوص محکوم کننده میکنه، فیلد یادداشته. چندین ورودی شامل تگهایی مثل "phishing"، "malware" یا شناسه های عملیاتی خاص هستن. اینا طبقه بندیهای تصادفی نیستن؛ کسی که این اسپردشیت رو نگهداری می کرد دقیقاً میدونست هر قطعه زیرساخت از چی پشتیبانی میکنه.

زیرساخت ایمیل شایسته توجه خاصه. اسپردشیت دهها اکانت ProtonMail با اطلاعات کامل ورود رو لیست میکنه. هر ایمیل از الگویی از اسامی غربی پیروی میکنه: ronald.iverson، may.arnold و ساختارهای مشابه که برای به نظر رسیدن مشروع در عملیات فیشینگ طراحی شدن.

سرویسهای تأیید SMS توجه برابری دریافت میکنن. گروه اکانت هایی با SMSpva[.]com، OnlineSim[.]io و PVAPins[.]com نگهداری میکنه، سرویس هایی که شماره تلفنهای موقت برای تایید اکانت ارائه میدن. این ورودیها شامل کلیدهای API، اطلاعات ورود اکانت و ردیابی هزینه هستن، با قیمت هایی که معمولاً از ۵ تا ۱۵ دلار به ازای هر سرویس متغیره.

چندین اکانت Skype هم در رجیستری ظاهر میشن که براساس یادداشتها برای عملیات "ارتباطی" استفاده میشن. گنجاندن اکانتهای شبکه اجتماعی در کنار زیرساخت فنی نشون میده این شخصیتها به عنوان هویتهای دیجیتال کامل توسعه می یابد، نه فقط آدرسهای یکبار مصرف.

اطلاعات ورود لو رفته مستقیماً به پرسنل شناسایی شده سپاه متصل میشه. خیلی از یوزرنیم ها و پسوردهایی که در این فایلها ظاهر میشن، ارتباطاتی با محسن فروغی (کد ملی: 1467932698) نشون میدن که در گزارشهای قبلی به عنوان افسر تهیه تجهیزات مسئول تهیه لوازم فنی از طرف سپاه شناسایی شده. خود عملیات تحت فرمان عباس رهروی معروف به عباس حسینی با کد ملی: 4270844116)، فعالیت میکنه که عملیات کلی رو از طریق چندین شرکت پوششی فرمان میده.

یکی از این شرکتهای پوششی، "ژرف اندیشان تفکر سفید" است که امضای منوچهر وثوقی نیری، یک مقام رسمی سازمان اطلاعات سپاه رو داره. اسناد این شرکت پوششی محمد عرفان حمیدی عارف (کد ملی: 0023199709، متولد ۱۲ خرداد ۱۳۷۹) رو به عنوان کارمند عملیاتی شناسایی میکنن. ظهور این نامها و شماره شناسایی ها در سراسر فایلهای زیرساخت لو رفته، انتساب مستقیمی رو فراهم میکنه که این زیرساخت فنی رو به پرسنل خاص IRGC-IO و سازمانهای پوششیشون متصل میکنه.

یک دامنه که در این لیست زیرساخت دیدم، قبلا در گزارشهای اطلاعات تهدید Google Cloud بهش اشاره شده: dreamy-jobs[.]com. در مارس ۲۰۲۴، مندیانت (بخشی از اطلاعات تهدید Google Cloud) تحلیل دقیقی از یک عملیات ضد جاسوسی پشتیبانی شده از طرف جمهوری اسلامی که حداقل ۳۵ وبسایت استخدام جعلی که پرسنل امنیتی ایرانی، سوری و حزب الله رو هدف قرار میدادن، منتشر کرد. کلاستر "VIP Human Solutions" که شامل dreamy-jobs[.]com بود، از ۲۰۱۷ تا ۲۰۲۳ به عنوان یک هانی پات پیچیده فعالیت میکرد.

سایت خودش رو اینطوری معرفی میکرد: "گزینش شغل VIP یک مرکز استخدام برای پرسنل و کارکنان محترم سازمانهای امنیتی و اطلاعاتی ایران است." اطلاعات شخصی جامعی جمع آوری می کرد مثل: نام، تاریخ تولد، آدرسها، تاریخچه تحصیلی و پیشینه حرفهای. عملیات از کدهای کشور اسرائیل (+972) برای شماره تماسها استفاده میکرد و یک کانال تلگرام در t[.]me/DreamyJobs_com داشت.

گزارش گوگل با درجه اطمینان بالا تأیید کرد که این فعالیتها نمایانگر عملیات دولتی جمهوری اسلامی در راستای اهداف ضد جاسوسی است و دارای همپوشانیهای عملیاتی محدود با APT42، گروه وابسته دیگری به IRGC-IO، میباشد. حضور دامنه dreamy-jobs[.]com در زیرساخت ثبتشده گروه چارمینگ کیتن، این عملیات ضد جاسوسی را مستقیماً به فعالیتهای گستردهتر APT35 مرتبط میسازد و فرضیهای که محققان مطرح کرده بودند را تصدیق میکند: این گروهها تیمهای مجزا و مستقل نیستند، بلکه بخشهای مختلف عملیاتی در چارچوب یک سازمان اطلاعاتی هماهنگ محسوب میشوند.

دفتر بیتکوین

سوابق مالی در "0-SERVICE-payment BTC.csv" چیزی نادر در تحلیل هک حمایت شده توسط دولت فراهم میکنن: یک ردپای مالی کامل ۱۹ ماهه که دقیقاً نشون میده عملیات چطور برای زیرساختش پول پرداخت کرده.

گزارش مالی افشا شده از ۱۰ آوریل ۲۰۲۳ تا ۱۲ نوامبر ۲۰۲۴ است و تقریباً ۵۰-۶۰ تراکنشهارو رو مستند میکنه. هر ورودی شامل تاریخ تراکنش، مبلغ دلار، مبلغ یورو وقتی قابل اجرا، مبلغ بیت کوین، کارمزد تراکنش، توضیحات سرویس، کل پرداخت دلاری و آدرس کیف پول دریافت کرده است. مقادیر بیت کوین از 0.004532 BTC در بالا تا 0.000323 BTC برای خریدهای کوچکتر متغیره. معادلهای دلاری از ۱۰ تا ۱۹۷ دلار هستن، با بیشتر تراکنشها که در محدوده ۳۰-۷۰ دلار قرار میگیرن.

ستون "For Service" اولویتهای عملیاتی را آشکار میسازد. ثبت نام دامنه به طور مکرر مشاهده میشود که معمولاً شامل نامهای دامنه مشخص فهرست شده است. خرید گواهیهای SSL به صورت منظم نمایش داده میشود که نشاندهنده تمرکز بر مشروع نشان دادن فعالیتها است. تمدید میزبانیها، عملیات شمارهگذاری شده را پیگیری میکند: #44، #70، #73 و تخصیصهای مشابه که احتمالاً به زیرساخت کمپینهای مشخص مرتبط هستند.

برخی از ورودیها به سرویسهای مشخصی ارجاع میدهند: gassam[.]su، pvaipins و سایر فروشندگان قابل شناسایی. سایر موارد از توصیفات عمومی استفاده میکنند: "domain"، "hosting"، "ssl" یا صرفاً شمارههای عملیات. کارمزدهای تراکنشها روایت مجزایی ارائه میدهند. کارمزدها از ۰.۶۹ تا ۱۶.۱۴ دلار متغیر است و کارمزدهای بالاتر در دورههای ازدحام شبکه بیت کوین یا برای تراکنشهایی که نیاز به تایید سریعتر دارند، رخ میدهد. مدیر این پرداختها درک مناسبی از بازارهای کارمزد بیتکوین داشت و تنظیمات را بر اساس آن انجام میداد.

تأیید بلاکچین

برای تأیید صحت اسناد پرداخت منتشر شده، تجزیه و تحلیل مستقلی از بلاک چین بیت کوین با استفاده از API سرویس mempool[.]space برای آدرسهای کیف پولهای مندرج در اسناد انجام شد. دادههای بلاک چین، وقوع تراکنشهای مستند شده را بهطور دقیق تأیید میکند.

تمامی کیف پولهای موردبررسی الگوی عملیاتی مشابهی را نشان میدهند: دو تراکنش (یک ورودی و یک خروجی) با موجودی فعلی صفر. این رفتار "دریافت و انتقال فوری" نشاندهنده یک استراتژی امنیتی عملیاتی است. گروه از کیف پولهای یکبار مصرف برای پرداختها استفاده کرده و کلیه بیتکوینهای دریافتی را بلافاصله به آدرسهای دیگر منتقل کرده است. این روش، ردیابی مقصد نهایی وجوه را بهطور قابلتوجهی پیچیده میسازد.

نمونههایی از آدرسهای تأییدشده و مبالغ دریافتی:

- 3F2KWMSkjFdskQ2gV6pm4NA7JH2dx3jfCA (0.0029021 BTC)

- 3Ck5dxmGXG3u1i3H7CM4vBpTeohDweJuYL (0.00732509 BTC)

- 38Ai21L6mt7Qe2jnpxAZvjTLqKCYfjx9Am (0.00599523 BTC)

- bc1q9a8k39xpxeflsetdw92mzd98kg7gpcwsm2malh (0.00376661 BTC)

- bc1qtf2a865s7ncxcsdcwee8yyyqjhhkk9nn7ww98q (0.00381 BTC)

- 16JMV9srqVDrK9u6z5cgKQjxnbJJp6gSxi (0.00283809 BTC)

- 19cChyRjku4zMKPr7PtkNSAdp9JE6AmiL2 (0.00219417 BTC)

- bc1q567mrap7x4mwva2wlea3x9nc78pgp7dxspe6su (0.00053183 BTC)

- bc1qw0fqr597dqh3j8pe3c9gnl7vvkpgumxsak646g (0.00037153 BTC)

- 17cHK7neWyAq1imHgjc6wKqoX3gqPcUx4N (0.00097498 BTC)

من ده آدرس اضافی دیگر را نیز تأیید کردم که تمامی آنها الگوی مشابهی را نشان دادند. هیچیک از آنها موجودی فعلی نداشتند. همگی دقیقاً دو تراکنش داشتند. مقادیر دریافت شده با ورودیهای CSV منتشر شده مطابقت کامل داشتند.

این تأیید مستقل نکات مهمی را اثبات میکند. نخست، این اسناد واقعی و معتبر هستند و دادههای پرداخت جعلی نیستند. دوم، این گروه از شیوههای امنیتی عملیاتی مناسبی استفاده میکند. کیفپولهای یکبار مصرف با انتقال فوری، ردیابی زنجیره پرداخت را پیچیده میسازند. سوم، الگوهای مشاهده شده، فعالیت واقعی عملیاتی را نشان میدهند نه تراکنشهای آزمایشی یا عملیات تئوریک.

شبکه داخل کشور

فایل سوم با نام "0-SERVICE-Service (internet).csv" حاوی اطلاعات مربوط به محدودههای شبکه داخلی ایران است که برای عملیات اختصاص یافتهاند. برخلاف زیرساختهای بینالمللی که از طریق ارائهدهندگان میزبانی اروپایی و سرویسهای ناشناسسازی اجرا میشوند، این دادهها نقاط دسترسی واقع در داخل کشور را مشخص میکنند.

رنج های IP شناسایی شده شامل:

- 5[.]202[.]186[.]76/30 (شبکه LTE ایران)

- 5[.]202[.]45[.]174-175 (شبکه LTE ایران)

- 185[.]142[.]95[.]244 (نقطه دسترسی ایران)

- 185[.]212[.]193[.]240/29 (نقطه دسترسی ایران)

- 109[.]230[.]93[.]128/29 (نقطه دسترسی ایران)

- 109[.]230[.]93[.]168/29 (نقطه دسترسی ایران)

- 109[.]230[.]80[.]0/30 (نقطه دسترسی ایران)

این تخصیصهای شبکه داخلی چندین هدف را پوشش میدهند. اپراتورها به دسترسی مستقیم به زیرساختهای نفوذ یافته بدون عبور از اینترنت عمومی نیازمندند. شبکههای LTE امکان دسترسی تلفن همراه به سیستمهای فرماندهی و کنترل را فراهم میآورند. نقاط دسترسی داخلی، نقاط خروجی برای انتقال تونلی ترافیک از سرورهای نفوذ یافته بینالمللی به کنترلکنندههای ایرانی را نمایش میدهند.

دادههای ورودی شامل یادداشتهایی در خصوص دیوارهای آتش، مسیریابها و سایر تجهیزات شبکه میباشند. برخی از این دادهها حاوی آدرسهای VoIP هستند، بهویژه 1543[.]ir که یک سرویس تلفن اینترنتی ایرانی برای ارتباطات عملیاتی محسوب میشود. حضور زیرساخت VoIP نشاندهنده نیاز اپراتورها به ارتباطات صوتی علاوهبر دسترسی به داده است.

این ترکیب از شبکههای بینالمللی و داخلی، معماری عملیاتی مشخصی را نشان میدهد. سرورهای نفوذیافته در اروپا و آمریکای شمالی، زیرساختهای عمومی را خدمترسانی کرده، حملات را راهاندازی نموده و ترافیک مخرب را میزبانی میکنند. شبکههای داخلی ایرانی نقاط کنترلی را ارائه میدهند که اپراتورها از آن طریق فعالیتها را مدیریت، دادهها را استخراج و ارتباطات را هماهنگ مینمایند. این تفکیک جغرافیایی باعث بهبود امنیت عملیاتی شده و ردیابی کامل زنجیره عملیاتی از قربانی تا اپراتور را پیچیده میسازد.

آنچه به عنوان نمونههای بدافزار APT35 و فهرست اهداف آغاز شد، به مستندسازی جامعی از نحوه عملکرد واقعی دستگاه جاسوسی سایبری جمهوری اسلامی تبدیل گردیده است. سؤال اساسی این است که بخش پنجم چه اطلاعاتی را آشکار خواهد ساخت.