تو مطلب قبلیام درباره نشت اطلاعات چارمینگ کیتن، روی نفوذ بیسابقهای تمرکز کردم که ساختار داخلی یک عملیات هک دولتی جمهوری اسلامی رو افشا کرد. این نشت ساختار سازمانی، هویت پرسنل و گزارشهای عملیاتی چندین ساله رو لو داد. حالا پس از بررسی دقیق فایلهای لیست هدف و اسناد عملیاتی، تصویر کاملتری از اینکه این یونیت وابسته به سپاه چگونه سازمانها را در دهها کشور از طریق بهرهبرداری از آسیبپذیریهای Microsoft Exchange به صورت سیستماتیک نفوذ داد، مشخص شده است.

این افشاگری فراتر از عملیات تکنیکال است و کمپینهای پیچیده نفوذ را همراه با کد کامل بدافزارهای سفارشی و شواهدی از شرکتهای پوششی که برای مخفی کردن فعالیتهای این یونیت استفاده میشده فاش میکند. مهمتر از همه اینکه این نشت شامل عکسها و کارتهای شناسایی اپراتورهای زن داخل سازمان، جزئیات پرسنلی تیمهای مرد و زن، و نشانههایی هست که نشون میده این افشاگری احتمالاً از نارضایتی داخلی نسبت به فعالیتهای رژیم ناشی شده.

فایلهای هدف موجود در این نشت هزاران تلاش موفق و ناموفق برای نفوذ را ثبت کردهاند که بر اساس کشور دستهبندی شده و با یادداشتهای عملیاتی نشان میدهند کدام سرورها با موفقیت نفوذ شدهاند و کدام تلاشها شکست خوردهاند. این لیستها نشوندهنده تهدیدات سایبری انتزاعی نیستن بلکه سازمانهای واقعی هستن که سیستمهای ایمیلشون نفوذ شده، ارتباطاتشون رصد شده و شبکههاشون به عنوان نقطه پرتاب برای حملات بعدی استفاده شدن.

مقیاس بهرهبرداری از ProxyShell

فایلهای نشت شده نشون میدن چارمینگ کیتن کمپینهای گسترده اسکن و بهرهبرداری رو علیه سرورهای Microsoft Exchange که در برابر زنجیره آسیبپذیری ProxyShell آسیبپذیر بودن، انجام داده. ProxyShell به یک سری آسیبپذیری در Microsoft Exchange Server اشاره داره که وقتی با هم ترکیب میشن، به مهاجمین غیرمجاز اجازه میدن کد دلخواه رو روی سرورهای آسیبپذیر اجرا کنن. به نظر میرسه این گروه کمی بعد از افشای عمومی این آسیبپذیریها شروع به بهرهبرداری کردن و سریع سیستمها رو قبل از اینکه سازمانها بتونن پچ کنن، مورد نفوذ قرار دادن.

لیست هدفها بر اساس جغرافیا سازماندهی شدن، با فایلهای جداگانه برای کشورهای خاورمیانه، اروپا، آسیا و آمریکای شمالی. داخل هر پوشه کشور، فایلها شامل آدرسهای IP، نام دامنهها و یادداشتهای عملیاتی هستن که وضعیت هر هدف رو مشخص میکنن. ورودیهایی که با "shell" مارک شدن نشوندهنده نفوذ موفق و استقرار وبشل هستن. اونایی که "failed" یا "error" مارک شدن، تلاشهای ناموفق رو نشون میدن. بعضی ورودیها شامل جزئیات اضافی مثل خطاهای "legacyDN" هستن که نشون میده مشکلات پیکربندی سرور Exchange مانع از بهرهبرداری شده.

فراتر از هک: افشای عملیات نفوذ

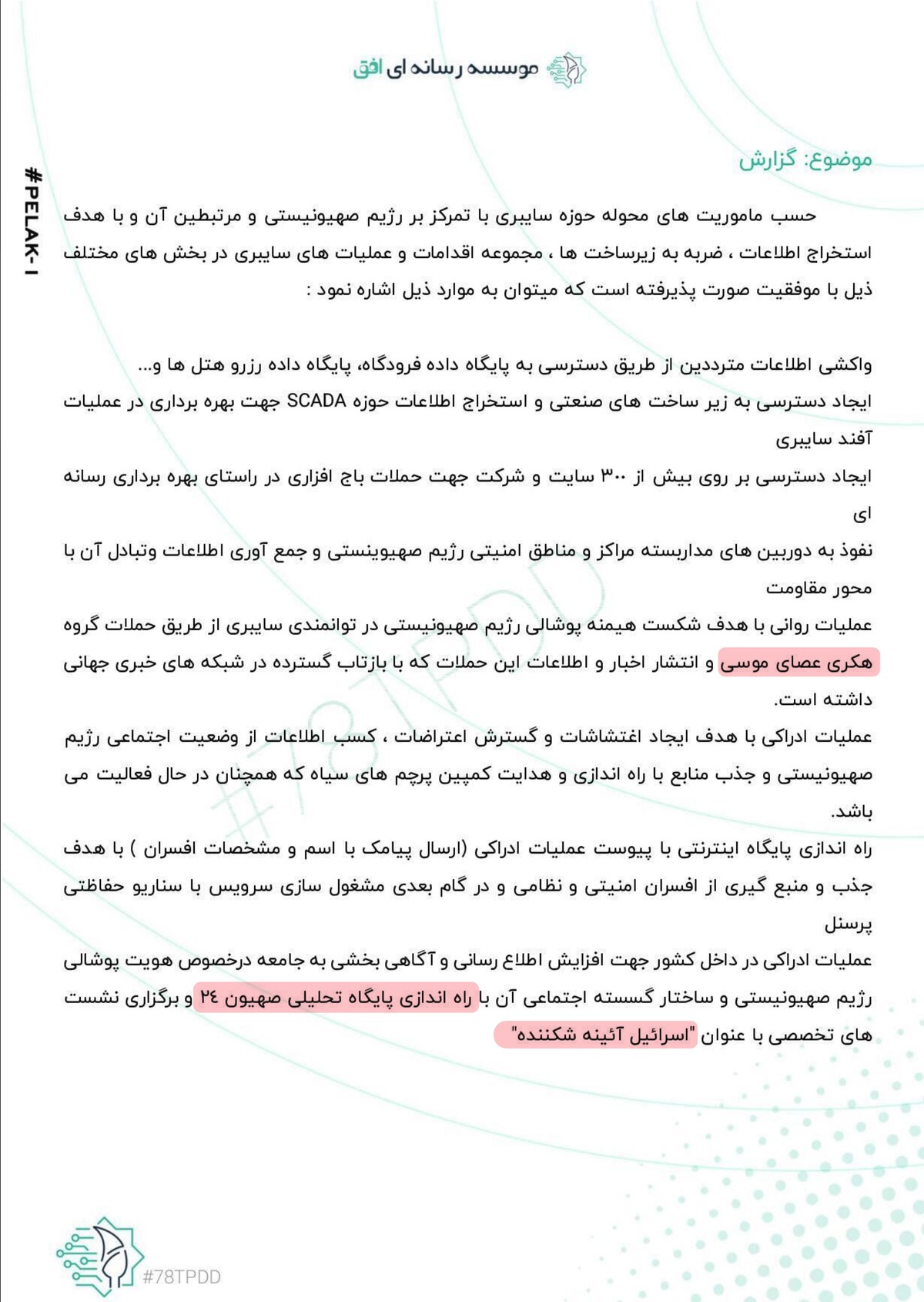

یکی از مهمترین افشاگریها در این نشت، اسنادی هست که چارمینگ کیتن رو به پلتفرمهای نفوذ عمومی که در اسرائیل و خاورمیانه فعالیت میکنن متصل میکنه. این فایلها نقش گروه رو در اداره "Sahyoun24" و ارتباط با "Moses Staff" افشا میکنن، عملیاتی که خط بین جاسوسی سایبری و جنگ اطلاعاتی رو محو میکنن.

Sahyoun24 یک عملیات نفوذ خاص پیچیده رو نشون میده، با اسناد افشاشده که ساختار سازمانی و پرسنل پشت چیزی که به نظر یک رسانه مستقل میرسید رو فاش میکنه. این نشت شامل کارتهای شناسایی کارمندانی زن و مردی است که همراه اطلاعات کامل هویتی آنها منتشر شده. این کارتها شواهد غیرقابل انکاری ارائه میدن که چیزی که خودش رو به عنوان یک رسانه مردمی معرفی میکرد، در واقع یک عملیات ضدجاسوسی سپاه بوده.

افشای اپراتورهای زن داخل این کمپینهای نفوذ خیلی مهمه. سرویسهای اطلاعاتی استبدادی معمولاً امنیت عملیاتی سختگیرانهای درباره هویت پرسنل، به خصوص برای زنانی که در نقشهای حساس کار میکنن، حفظ میکنن. اینکه این نشت شامل اطلاعات دقیق پرسنلی درباره تیمهای زن و مرد، همراه با افسران IRGC-IO که مدیریتشون میکنن هست، نشون میده یا یک شکست فاجعهبار امنیتی بوده یا افشای عمدی توسط کسی با دسترسی گسترده داخلی.

این عملیات نفوذ اهدافی فراتر از جمعآوری اطلاعات سنتی داشتن. با تأسیس رسانههای به ظاهر مشروع و حضور در شبکههای اجتماعی، چارمینگ کیتن میتونست روایتها رو شکل بده، اطلاعات نادرست رو تقویت کنه و بر افکار عمومی تأثیر بگذاره در حالی که انکارپذیری معقول درباره دخالت جمهوری اسلامی رو حفظ کنه. این افشاگری که این پلتفرمها مستقیماً توسط ضدجاسوسی سپاه اداره میشدن، نشون میده که عملیات سایبری و جنگ اطلاعاتی تا چه حد در استراتژی جمهوری اسلامی یکپارچه شدن.

الگوهای هدفگیری منطقهای

توزیع جغرافیایی هدفها اولویتهای استراتژیک همسو با منافع اطلاعاتی ایران رو نشون میده. خاورمیانه بیشترین تمرکز رو داره، با لیستهای جامع هدف برای ایران، ترکیه، عربستان سعودی، کویت و مصر. اما دامنه فراتر از منطقه نزدیک هست و شامل هدفهای برجستهای میشه که جاهطلبیهای استراتژیک عملیات رو نشون میده.

از جمله مهمترین هدفهای افشاشده در این نشت، FlyDubai، پلیس دبی، وزارت امور خارجه ترکیه و موجودیتهای متعدد در سراسر عربستان سعودی، اروپا و اسرائیل هستن. شامل شدن دانشگاه علوم و آموزش اسلامی جهانی در اردن نشون میده که حتی مؤسسات دانشگاهی اسلامی از نظارت ایران معاف نیستن وقتی که مرتبط با منافع رژیم دیده میشن. این هدفگیری یک دانشگاه اسلامی تأکید میکنه که چطور این عملیات ارزش اطلاعاتی رو بر همبستگی دینی یا ایدئولوژیک اولویت میده.

ایران: نظارت داخلی

فایلهای هدف ایرانی شامل بیش از صد سرور Exchange هستن که خیلیهاشون متعلق به وزارتخونههای دولتی، دانشگاهها و شرکتهای صنعتی داخل خود ایران هستن. هدفهای قابل توجه شامل:

- mail[.]doe[.]ir - سازمان حفاظت محیط زیست ایران

- mail[.]iaushiraz[.]ac[.]ir، stu[.]yazd[.]ac[.]ir - سیستمهای ایمیل دانشگاهی

- mail[.]atu[.]ac[.]ir - دانشگاه علامه طباطبایی

- exchange[.]ariantel[.]ir - شرکت مخابراتی

- hqex1[.]tobacco[.]ir - شرکت ملی دخانیات ایران

- idco-ex-01[.]irandelco[.]com، idco-ex-02[.]irandelco[.]com - شرکت توزیع برق ایران

- exchange[.]sazehsazan[.]com - شرکت ساخت و توسعه

خیلی از ورودیها شامل یادداشتهایی هستن که استقرار موفق وبشل با مسیرهای فایل خاص مثل "aspnet_client/qrrto.aspx" یا "owa/auth/mgifc.aspx" رو نشون میدن. هدفگیری سازمانهای ایرانی تأکید میکنه که چطور سپاه از قابلیتهای سایبری برای ضدجاسوسی داخلی و کنترل استفاده میکنه. سرورهای Exchange دسترسی به ارتباطات داخلی، مخاطبین کارمندان و ساختارهای سازمانی رو فراهم میکنن. برای یک رژیم که نگران مخالفت داخلیه، نفوذ به زیرساخت ایمیل دانشگاهها، سازمانهای رسانهای و گروههای جامعه مدنی، نظارت جامع بر اپوزیسیون بالقوه رو ممکن میکنه.

ترکیه: تمرکز بر دولت و صنعت

لیست هدف ترکیه علاقه خاصی به نهادهای دولتی و شرکتهای صنعتی رو نشون میده. هدفهای کلیدی شامل:

- eposta[.]mfa[.]gov[.]ct[.]tr - وزارت امور خارجه ترکیه

- mail[.]bahcelievler[.]bel[.]tr - دولت شهری باغچلیاولر

- mail[.]mersin[.]bel[.]tr - دولت شهری مرسین

- smtp[.]aydinaski[.]gov[.]tr - دولت استان آیدین

- mail[.]akartextile[.]com - تولید پارچه

- mail[.]dcaokullari[.]com - موسسات آموزشی

هدفهای صنعتی شامل تولید پارچه، خدمات غذایی، ساختوساز و شرکتهای فناوری هستن. رابطه پیچیده ترکیه با ایران که شامل همکاری و رقابت در مسائل منطقهای هست، ارتباطات دولت ترکیه رو به هدف ارزشمند اطلاعاتی تبدیل میکنه. شامل شدن شرکتهای صنعتی نشوندهنده علاقه به اطلاعات اقتصادی و احتمالاً دسترسی به زنجیره تأمین پیمانکاران دفاعی ترکیه یا شرکتهای غربی که در ترکیه فعالیت میکنن هست.

عربستان سعودی و کشورهای شورای همکاری خلیج فارس

لیستهای هدف عربستان سعودی و کویت به شدت بر موجودیتهای تجاری، به خصوص در ساختوساز، بهداشت و درمان و خدمات مالی تمرکز دارن. هدفهای قابل توجه سعودی شامل:

- mail[.]almanahospital[.]com[.]sa - بیمارستان عمومی المنا

- mail1[.]solbsteel[.]com - تولید فولاد

- mail[.]tanhatmining[.]com - عملیات معدنی

- mail[.]albarakatgroup[.]com - کنگلومرای چندبخشی

- mail[.]sosgroup[.]com - ساختوساز و خدمات

- smtp[.]baroid-sa[.]com - خدمات نفت و گاز

هدفهای کویتی شامل:

- mail[.]kfmb[.]com[.]kw - شرکت مالی و سرمایهگذاری کویت

- webmail[.]kccec[.]com[.]kw - شرکت مشاوره و خدمات کامپیوتری کویت

- mail[.]azzadgroup[.]com[.]kw - کنگلومرای تجاری

- exch1[.]kyfco[.]com - خدمات مالی

کشورهای خلیج فارس هم دشمنان و هم اولویتهای اطلاعاتی برای ایران رو نشون میدن. عربستان سعودی و ایران مدتهاست برای نفوذ منطقهای رقابت میکنن و رقابتشون از طریق درگیریهای نیابتی در سراسر خاورمیانه نمود پیدا کرده. دسترسی به ارتباطات تجاری سعودی میتونه اطلاعاتی درباره فعالیتهای اقتصادی، قراردادهای دولتی و روابط با شرکتهای غربی فراهم کنه.

یونان: نقطه ورود اروپایی

لیست هدف یونان به خاطر جامعیتش برجسته هست و شامل بیش از پانصد ورودی سرور Exchange میشه. این هدفها بخشهای متنوعی رو پوشش میدن با تأکید خاص بر موجودیتهای دریایی و دولتی:

بخش دولتی و عمومی:

- webmail[.]parliament[.]gr - پارلمان یونان

- webmail[.]ypa[.]gr - وزارت امور دریایی و سیاست جزایر

- mail[.]gga[.]gov[.]gr - اداره کل حسابداری

- mail[.]sofron[.]gov[.]gr - سرویس زندانهای یونان

- autodiscover[.]civilprotection[.]gr - آژانس حفاظت مدنی

کشتیرانی و دریایی:

- mail[.]dianashippinginc[.]com - مدیریت کشتی

- owa[.]globusmaritime[.]gr - خدمات دریایی

- mail1[.]starbulk[.]com، mail2[.]starbulk[.]com، star-mail[.]starbulk[.]com - شرکت بزرگ کشتیرانی فلهخشک (چندین سرور)

- mail[.]chandrisgroup[.]com - کنگلومرای کشتیرانی

- mail[.]atlasmaritime[.]eu - عملیات دریایی

بخش خصوصی:

- mail[.]kotsovolos[.]gr - خردهفروش بزرگ الکترونیک

- webmail[.]opap[.]gr - لاتاری و بازی ملی

- mbox-staff16[.]aegean[.]gr -

- hybrid[.]singularlogic[.]eu - خدمات فناوری اطلاعات

- mx1[.]goldair[.]gr - خدمات هوانوردی

موقعیت یونان به عنوان عضو ناتو و اتحادیه اروپا اون رو به هدف ارزشمند برای جمعآوری اطلاعات درباره تصمیمگیری غرب تبدیل میکنه. تمرکز گسترده بر شرکتهای کشتیرانی یونان با نیاز ایران به درک فعالیتهای دریایی با توجه به تحریمهای بینالمللی که صادرات نفت ایران رو تحت تأثیر قرار میده، همسو هست. شرکتهای کشتیرانی یونانی که در مسیرهای تجاری خاورمیانه دخیل هستن میتونن اطلاعاتی درباره اجرای تحریمها و فعالیتهای تجاری در منطقه ارائه بدن.

آمریکای شمالی: اسکن گسترده

لیست هدف کانادایی به طور قابل توجهی با لیستهای خاورمیانه و اروپایی متفاوته. به جای اینکه عمدتاً شامل دامنههای نامدار باشه، فایل کانادا به طور کلی از آدرسهای IP تشکیل شده، با بیش از هفتصد ورودی که سرورهای Exchange در سراسر کانادا رو نشون میده. این الگو نشوندهنده اسکن خودکار و بهرهبرداری فرصتطلبانه به جای عملیات هدفمند علیه سازمانهای خاصه.

وجود هدفهای کانادایی برجسته میکنه که چطور بازیگران حمایتشده توسط دولت هم عملیات اطلاعاتی استراتژیک و هم نفوذهای فرصتطلبانه رو انجام میدن. حتی بدون ارزش اطلاعاتی خاص، سرورهای نفوذشده در کشورهای غربی منابع ارزشمندی فراهم میکنن. میتونن به عنوان زیرساخت پروکسی برای راهاندازی حمله علیه هدفهای دیگه خدمت کنن، میزبان زیرساخت فرمان و کنترل باشن در حالی که به نظر میرسه از سازمانهای مشروع ناشی میشن، یا دسترسی به ارتباطات تجاری رو فراهم کنن که ممکنه به هدفهای باارزشتر اشاره کنن یا متصل باشن.

دنبال کردن اولویتهای اطلاعاتی

بررسی هدفها در همه کشورها بر اساس بخش به جای جغرافیا، اولویتهای اطلاعاتی ثابت رو نشون میده. شرکتهای خدمات حقوقی به طور مکرر ظاهر میشن، شامل دفاتر حقوقی یونانی، شیوههای حقوقی بلژیکی و شرکتهای حقوقی خاورمیانه. ارتباطات حقوقی میتونن دانش قبلی از دعاوی حقوقی، مسائل نظارتی، معاملات تجاری و بحثهای سیاست دولتی رو فراهم کنن.

سازمانهای بهداشتی و درمانی به طور برجسته ظاهر میشن، شامل بیمارستانها در عربستان سعودی و یونان، شرکتهای تجهیزات پزشکی و شرکتهای داروسازی. هدفگیری بخش بهداشت میتونه اهداف چندگانهای داشته باشه از جمله اطلاعات درباره مسائل بهداشت عمومی، دسترسی به اطلاعات شخصی افراد برجسته، یا اطلاعات اقتصادی درباره توسعه و قیمتگذاری دارو.

شرکتهای انرژی و صنعتی در چندین کشور ظاهر میشن، شامل شرکتهای خدمات نفت و گاز، تولیدکنندگان فولاد و شرکتهای شیمیایی. با توجه به اینکه اقتصاد ایران بر تولید انرژی متمرکزه و کشور با تحریمهای بینالمللی گسترده مواجهه، اطلاعات درباره بازارهای انرژی، تولیدکنندگان نفت رقیب و زنجیره تأمین صنعتی هم به اهداف اقتصادی و هم استراتژیک خدمت میکنه.

موسسات آموزشی شامل دانشگاهها و مراکز تحقیقاتی در سراسر لیستهای هدف ظاهر میشن. موسسات دانشگاهی تحقیقاتی با کاربردهای دفاعی و فناوری انجام میدن، بحثهای مسائل سیاسی و اجتماعی رو میزبانی میکنن و به شبکههایی از دانشمندان، فعالان و شخصیتهای اپوزیسیون که رژیمهای استبدادی به دنبال نظارت بر اونا هستن، متصل میشن.

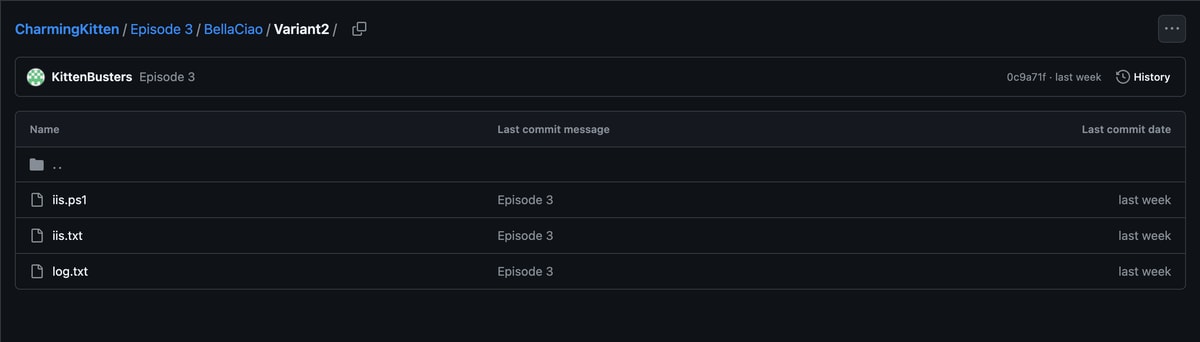

کد منبع BellaCiao: یک هدیه به دفاع جهانی

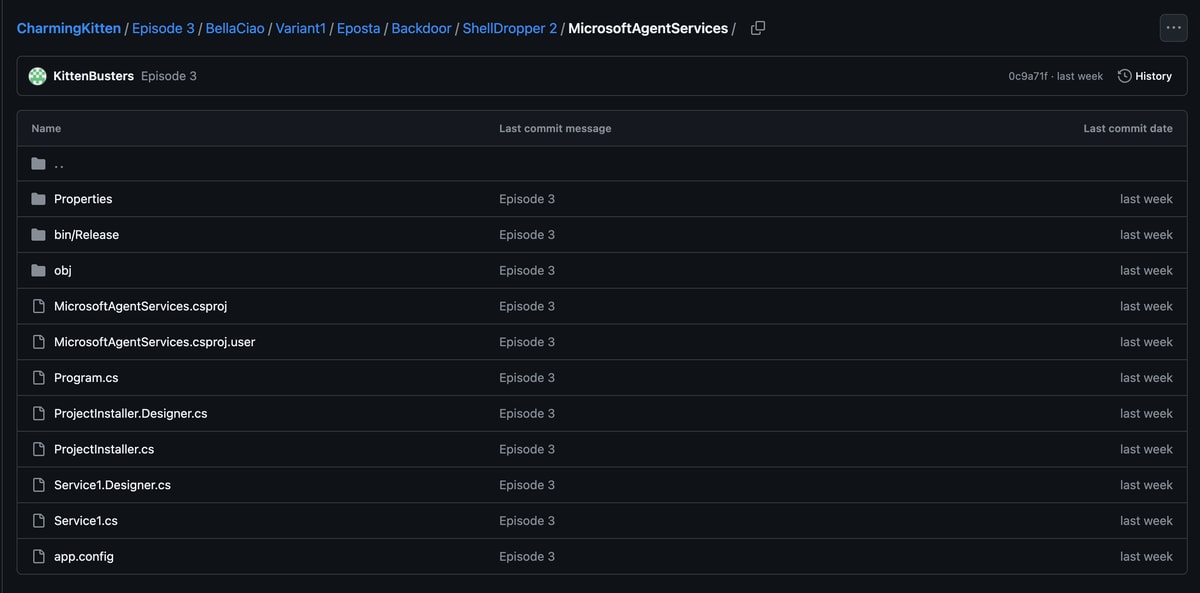

افشای کد منبع کامل بدافزار BellaCiao یکی از خفنترین چیزهای این افشاگریهای اخیر برای محققان امنیت سایبری در سراسر جهانه. در حالی که محققان امنیتی در Bitdefender قبلاً رفتار BellaCiao رو از طریق مهندسی معکوس نمونههای کامپایلشده مستند کردن، افشای کد منبع تحلیل و درک بسیار عمیقتری از قابلیتها، تصمیمات طراحی و انواع بالقوه بدافزار رو ممکن میکنه.

بر اساس اطلاعات اختصاصی که به دست من رسیده، بدافزار BellaCiao توسط تیمی که از پایگاه شهدا در تهران فعالیت میکرد، توسعه داده شده است. این جزئیات اسناد جغرافیایی رو برای جایی که توسعه سلاحهای سایبری ایران اتفاق میافته فراهم میکنه و اسناد فنی خود بدافزار رو تکمیل میکنه. ارتباط پایگاه شهدا نشوندهنده درجهای از ساختار سازمانی و دوام در قابلیتهای سایبری تهاجمی ایران هست، با تسهیلات اختصاصی برای توسعه بدافزار جدا از تیمهای عملیاتی که اون رو مستقر میکنن.

با در دسترس بودن کد منبع حالا، شرکتهای امنیتی در سراسر جهان در حال انجام تحلیل دقیق برای شناسایی حملات گذشته که ممکنه شناسایی نشده باشن و توسعه قابلیتهای جامع تشخیص و پیشگیری هستن. سازمانهایی که نفوذ شدن اما هیچ وقت نفوذ رو شناسایی نکردن، حالا این فرصت رو دارن که سیستمهاشون رو برای شاخصهای مشتق شده از تحلیل کد منبع جستجو کنن به جای اینکه صرفاً بر تشخیص رفتاری یا امضاهای باینری کامپایلشده تکیه کنن.

فایلهای نشت شده آنچه را که محققان امنیتی در Bitdefender پیش از این درباره استقرار عملیاتی BellaCiao مستند کرده بودند تأیید میکند. چندین ورودی در لیستهای هدف شامل یادداشتهایی هستن که استقرار موفق وبشل با استفاده از الگوهای نامگذاری که Bitdefender شناسایی کرده رو نشون میدن. بدافزار در انواع مختلف ظاهر میشه، با بعضی از هدفها که وبشلهای C# که از آپلود فایل، دانلود و اجرای دستور پشتیبانی میکنن رو دریافت میکنن، در حالی که دیگران بکدورهای مبتنی بر PowerShell که اتصالات پروکسی معکوس برقرار میکنن رو دریافت کردن.

یادداشتهای عملیاتی نشون میدن چطور اپراتورها موفقیت استقرارشون رو ردیابی کردن. ورودیهای مارکشده با "shell" به دنبال اون نام دامنه و مسیر فایل، جایی که وبشلها با موفقیت مستقر شدن رو نشون میدن. مثلاً، هدفهای ایرانی شامل حاشیهنویسیهایی مثل "Shell check mail.doe.ir/aspnet_client/lscaqk.aspx" هستن که هم نفوذ موفق و هم مکان خاصی که وبشل برای دسترسی بعدی مستقر شده رو نشون میده.

سفارشیسازی که Bitdefender مستند کرد در نحوه سازماندهی زیرساخت توسط اپراتورها مشهوده. فایلهای نشت شده نشون میدن که هر سرور نفوذشده یک نسخه کامپایلشده منحصربهفرد از BellaCiao با اطلاعات هاردکد شده خاص اون هدف شامل آدرس IP عمومی و hostname قربانی رو دریافت کرده. این سطح از سفارشیسازی تشخیص رو پیچیده میکنه چون دفاعهای مبتنی بر امضا استاندارد که به دنبال هشهای بدافزار شناختهشده هستن، انواع شخصیسازیشده رو تشخیص نمیدن.

عنصر انسانی: یادداشتهای عملیاتی و ردیابی

فایلهای هدف بینشی درباره نحوه مدیریت کمپینها توسط اپراتورهای چارمینگ کیتن ارائه میدن. فراتر از لیستهای ساده آدرسهای IP، فایلها شامل حاشیهنویسیهای عملیاتی هم به انگلیسی و هم به فارسی هستن که وضعیت هر هدف رو نشون میدن. این یادداشتها یک رویکرد سیستماتیک برای ردیابی تلاشهای بهرهبرداری، مستندسازی شکستها و علامتگذاری نفوذهای موفق برای عملیات بعدی رو نشون میدن.

بعضی ورودیها شامل برچسبهای توصیفی که سازمان پشت یک آدرس IP یا سرور ایمیل رو شناسایی میکنن هستن. مثلاً، ورودیهای سعودی شامل یادداشتهایی مثل "setad mobareze ba qachaq v arz" (ستاد مبارزه با قاچاق و ارز) در کنار آدرسهای IP هستن که نشون میده اپراتورها هدفهاشون رو تحقیق کردن تا بفهمن کدوم سازمانها رو نفوذ میدن. این نشوندهنده ترکیبی از اسکن خودکار با تحلیل انسانی برای اولویتبندی و زمینهسازی نفوذها هست.

پیامدهای زنجیره تأمین

هدفگیری خدمات حقوقی، شرکتهای مشاوره و ارائهدهندگان خدمات تجاری، پیامدهایی فراتر از نفوذ مستقیم این سازمانها داره. شرکتهای حقوقی که مسائل حساس مشتری رو مدیریت میکنن، شرکتهای مشاوره که درباره قراردادهای دولتی یا معاملات شرکتی مشاوره میدن، و ارائهدهندگان خدمات فناوری که زیرساخت رو برای چندین مشتری مدیریت میکنن، همه نقاط دسترسی به شبکههای گستردهتر رو نشون میدن.

محققان امنیتی در CloudSek برجسته کردن که چطور چارمینگ کیتن موجودیتهایی مثل Qistas که خدمات حقوقی ارائه میده و IBLaw رو نفوذ داده و دید بیسابقهای به روندهای قضایی منطقهای، فرآیندهای تصمیمگیری دولتی و برنامهریزی زیرساخت حیاتی به دست آورده. یک شرکت حقوقی نفوذشده که مسائل نظارتی شرکتهای انرژی رو مدیریت میکنه، نه فقط اطلاعات درباره اون شرکت حقوقی بلکه درباره همه مشتریانش ارائه میده. یک شرکت خدمات فناوری اطلاعات نفوذشده که سیستمهای ایمیل رو برای چندین کسبوکار مدیریت میکنه، دسترسی بالقوه به سازمانهای متعدد از طریق یک نفوذ واحد رو فراهم میکنه.

این بعد زنجیره تأمین تأثیر هر نفوذ رو چند برابر میکنه. سازمانهایی که فکر میکنن امنیت قوی حفظ میکنن، ممکنه به هر حال از طریق فروشندگان، وکیل حقوقی یا ارائهدهندگان خدماتشون در معرض قرار بگیرن. لیستهای هدف نشتشده شامل شرکتهای کوچک فناوری متعدد، مشاوران فناوری اطلاعات و ارائهدهندگان خدمات هستن که نفوذشون احتمالاً به عنوان سنگپله برای دسترسی به مشتریانشون خدمت کرده تا به عنوان نقاط پایانی خودشون.

زیرساخت مالی: افشای شرکتهای پوششی

فراتر از عملیات فنی و لیستهای هدف، این نشت زیرساخت مالی استفادهشده برای حفظ فعالیتهای چارمینگ کیتن رو افشا میکنه. اسناد چندین شرکت پوششی که در ایران فعالیت میکنن و از طریق اونا سپاه وجوه رو برای پرداخت حقوق کارمندان و حفظ هزینههای عملیاتی کانالیزه میکنه رو فاش میکنه. این شرکتها ظاهر فعالیت تجاری مشروع رو ارائه میدن در حالی که در واقع به عنوان کانالهای مالی برای عملیات اطلاعاتی خدمت میکنن.

افشای این شرکتهای پوششی سوالاتی درباره اینکه چه کسانی به عنوان مالکان و مدیران ثبتشده این موجودیتها ظاهر میشن، مطرح میکنه. معمولاً، سرویسهای اطلاعاتی از افرادی بدون ارتباط آشکار با آژانسهای امنیتی برای ثبت و اداره چنین شرکتهایی استفاده میکنن و لایههایی از جداسازی بین عملیات اطلاعاتی و زیرساخت مالیاش ایجاد میکنن. اسناد نشتشده که این شرکتها رو شناسایی میکنن، محققان مالی و مقامات تحریم رو قادر میکنن جریان پول رو ردیابی کنن و احتمالاً شبکه گستردهتری از افرادی که عملیات اطلاعاتی ایران رو تسهیل میکنن رو شناسایی کنن.

برای کارمندانی که داخل چارمینگ کیتن کار میکنن، این شرکتهای پوششی یک هدف دوگانه دارن. اشتغال به ظاهر مشروع رو فراهم میکنن که میتونه در اسناد رسمی و اظهارنامه مالیاتی ذکر بشه، در حالی که همچنین سپاه رو قادر میکنن امنیت عملیاتی رو با نگه داشتن اپراتورهای اطلاعاتی از لیستهای حقوق رسمی دولت حفظ کنه. افشای این ترتیب، توانایی ایران برای استخدام و حفظ پرسنل سایبری رو پیچیده میکنه، چون کارمندان بالقوه حالا با خطر شناسایی عمومی و تعیین تحریم بالقوه روبرو هستن.

اسناد و تأیید اطلاعات افشا شده

فایلهای نشت شده تأیید غیرعادی اسناد برای نفوذهای خاص رو ارائه میدن. در حالی که شرکتهای امنیت سایبری به طور منظم حملات رو بر اساس شاخصهای فنی، تاکتیکها و تحلیل زیرساخت به چارمینگ کیتن منتسب میکنن، فایلهای عملیاتی نشتشده مستقیماً تأیید میکنن کدوم سازمانها توسط این گروه هدف قرار گرفتن و کدوم سرورها با موفقیت نفوذ شدن.

برای سازمانهایی که در این لیستهای هدف ظاهر میشن، به خصوص اونایی که ورودیهاشون به عنوان نفوذهای موفق علامتگذاری شدن، این نشت تأیید قطعی ارائه میده که اطلاعات ایران به سیستمهاشون دسترسی پیدا کرده. این دیگه مسئله ارزیابی احتمال بر اساس فعالیت مشکوک مشاهدهشده نیست بلکه شواهد مستقیم از رکوردهای خود مهاجمه.

تیمهای امنیتی در سازمانهای تحت تأثیر میتونن از این فایلها برای بررسی نفوذهای بالقوه حتی اگه قبلاً هیچ فعالیت مشکوکی رو شناسایی نکردن، استفاده کنن. مسیرهای وبشل خاص که در یادداشتهای عملیاتی مستند شدن، نقاط شروع برای تحلیل پزشکی رو فراهم میکنن. سازمانها میتونن لاگهای تاریخیشون رو برای دسترسی به این مسیرهای فایل خاص بررسی کنن، حسابهایی که ممکنه در دورههای زمانی مربوطه ایجاد یا تغییر داده شده رو مرور کنن و تحلیل کنن چه دادهایی ممکنه دسترسی پیدا کرده یا استخراج شده باشه.

پیامدها و آثار دفاعی

این نشت در لحظهای میرسه که سازمانها در سراسر جهان با تهدیدات مداوم از بازیگران حمایتشده توسط دولت که از آسیبپذیریها در نرمافزارهای گسترده مستقر بهرهبرداری میکنن، روبرو هستن. آسیبپذیریهای ProxyShell که چارمینگ کیتن ازشون بهرهبرداری کرد، توسط مایکروسافت در 2021 افشا و پچ شدن، اما کمپینهای هدفگیری مستند شده در این فایلها تا 2022 و احتمالاً فراتر از اون ادامه پیدا کردن که نشون میده خیلی از سازمانها در اعمال بهروزرسانیهای امنیتی حیاتی شکست خوردن.

دامنه اسکن و بهرهبرداری فاششده در این فایلها تأکید میکنه که بازیگران حمایتشده توسط دولت تورهای گستردهای پهن میکنن. سازمانها در کانادا، بلژیک یا یونان ممکنه فرض کنن ارزش اطلاعاتی کمی برای بازیگران ایرانی دارن و بنابراین با ریسک محدودی روبرو هستن. این لیستهای هدف خلاف اون رو نشون میدن. حتی بدون ارزش اطلاعاتی خاص، هر سرور Exchange آسیبپذیر یک دارایی رو برای استفاده به عنوان زیرساخت پروکسی، یک جایگاه برای حرکت جانبی به شبکههای شریک، یا صرفاً یک نفوذ فرصتطلبانه که ممکنه بعداً مفید باشه، نشون میده.

برای محققان امنیت سایبری، این نشت دادههای مشخص درباره قابلیتهای دشمن، اولویتهای هدفگیری و شیوههای عملیاتی رو فراهم میکنه. یادداشتهای شکست در فایلهای هدف نشون میدن که کنترلهای امنیتی کار میکنن. سیستمهای پچشده، فایروالهای به درستی پیکربندیشده و محافظت endpoint میتونن حتی بازیگران پیشرفته حمایتشده توسط دولت رو از نفوذ به زیرساخت منع کنن. چالش در رسیدن به اعمال ثابت این شیوههای بهداشت امنیتی پایه در همه سیستمهاست.

به نظر میرسه این فقط شروعه. KittenBusters قول داده در روزهای آینده انتشارات اضافی خواهد داشت که نشون میده ممکنه افشاگریهای بیشتری درباره عملیات، پرسنل و قابلیتهای چارمینگ کیتن هنوز در راه باشه. هر افشاگری جدید فرصتهای بیشتری برای محققان امنیت سایبری برای درک تاکتیکهای دشمن و برای سازمانهای نفوذشده برای شناسایی نفوذهایی که هیچ وقت شناسایی نکردن فراهم میکنه.