یک منبع ناشناس صدها سند محرمانه از داخل یکی از فعالترین گروههای هکری وابسته به جمهوری اسلامی را منتشر کرده. این نشت که روی گیتهاب قرار گرفته، جزئیات عملیات، اسامی پرسنل، و گزارشهای روزانه گروهی را فاش میکند که سالهاست به فعالان سیاسی، روزنامهنگاران و مخالفان حکومت حمله سایبری میکند.

این گروه که در دنیای امنیت سایبری با نامهای مختلفی شناخته میشود - بچه گربه جذاب، APT35، فسفروس - حالا با افشای گستردهای روبروست که میتواند ضربه جدی به عملیاتش بزند.

عباس رهروی، فرمانده عملیات

منتشرکننده این اسناد که خودش را «گربهشکنها» مینامد، عباس رهروی (معروف به عباس حسینی) را به عنوان مسئول این عملیات معرفی کرده و با کد ملی 4270844116 که طبق این افشاگری، رهروی که یک مقام سپاه است، چند شرکت پوششی راهاندازی کرده و از طریق اونها این گروه هکری رو مدیریت میکنه.

هدفهای این گروه طی سالها گسترده بوده: شرکتهای مخابراتی، خطوط هوایی، سازمانهای اطلاعاتی، و البته ایرانیانی که رژیم اونها رو مخالف خودش میدونه. تمرکز اصلیشون روی کشورهای خاورمیانه و خلیج فارسه - ترکیه، امارات، قطر، افغانستان، اسرائیل، اردن و بقیه.

گروهی با دسترسی به سراسر خاورمیانه

گربه بچهگربهجذاب که شرکتهای امنیت سایبری با نامهای مختلفی مثل APT35، فسفروس، و نیوزکستر دنبالش میکنن، بیش از یک دههست که به عنوان یکی از فعالترین واحدهای جاسوسی سایبری جمهوری اسلامی کار میکنه. آژانسهای اطلاعاتی غربی و محققان امنیتی این گروه رو به سازمان اطلاعات سپاه پاسداران، مشخصاً اداره ضدجاسوسی معروف به یگان ۱۵۰۰، ربط میدن.

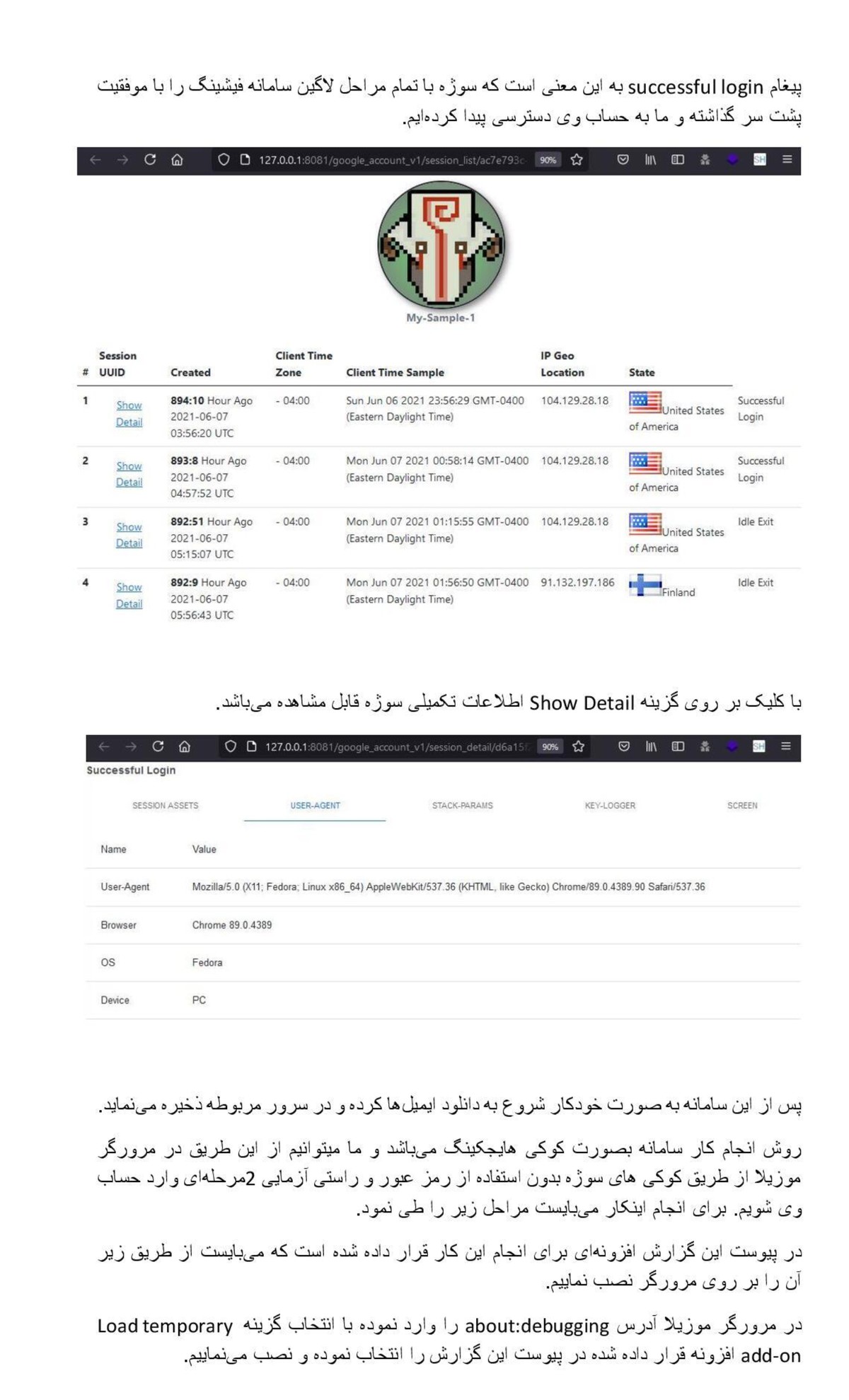

تمرکز این گروه از اول بیشتر روی جمعآوری اطلاعات بوده تا حملات مخرب. هدفهاشون شامل فعالان سیاسی، روزنامهنگاران، دانشگاهیان، و مقامات دولتی در سراسر خاورمیانه و فراتر از اون بوده. مایکروسافت، گوگل و فیسبوک همه علناً اعلام کردن که تلاشهایی برای مختل کردن عملیات گربه جذاب انجام دادن - معمولاً شامل کمپینهای پیچیده مهندسی اجتماعی و سرقت اعتبارنامه.

ویژگی متمایزکننده این گروه از سایر هکرهای ایرانی، اتخاذ رویکرد صبورانه و سیستماتیک است. اپراتورهای گربه جذاب معمولاً هفتهها یا ماهها زمان صرف میکنند تا از طریق هویتهای جعلی با اهداف خود روابط اعتمادساز برقرار نمایند. آنان خود را در قالب روزنامهنگار، برگزارکننده کنفرانس یا عضو هیئت علمی دانشگاه معرفی کرده و متعاقباً پیوندها یا اسناد مخرب ارسال میکنند.

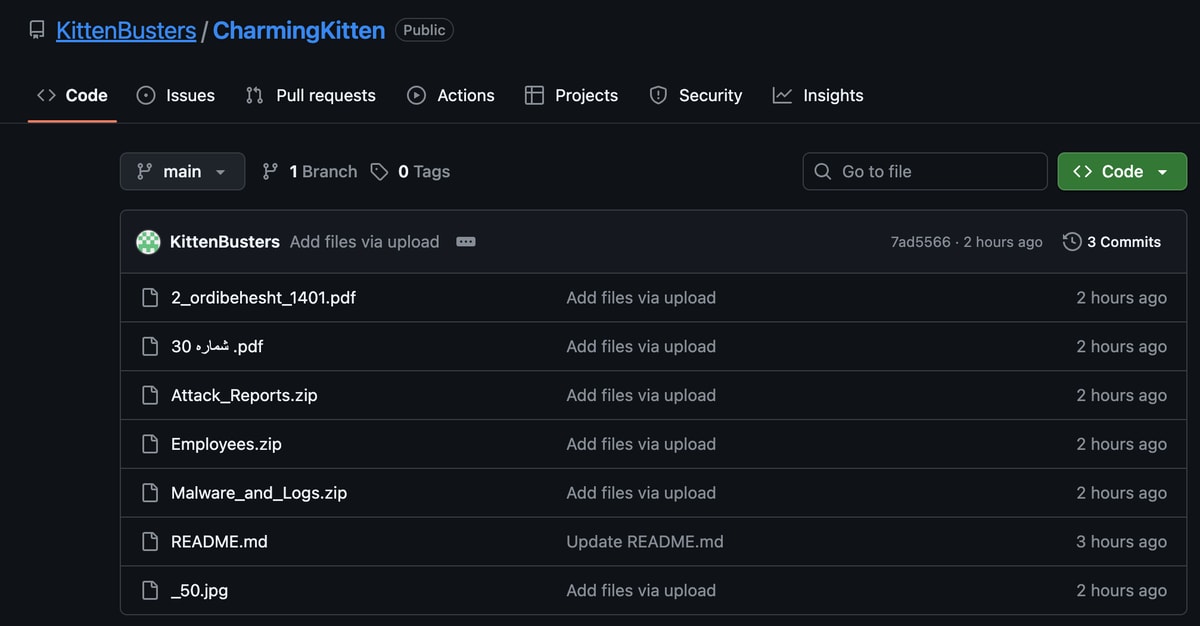

داخل فایلهای نشت پیدا کرده در گیتهاب

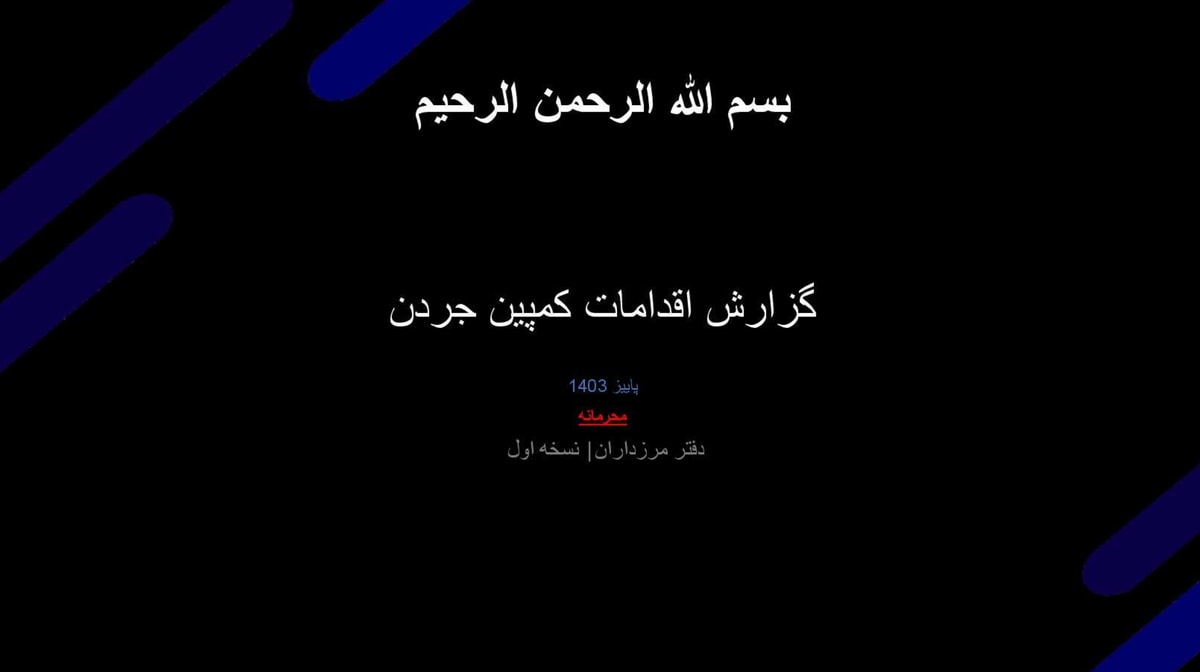

وقتی نگاهی به ساختار پوشههای منتشر شده میندازی، حجم کار مشخص میشه. گزارشهای روزانه از سال ۱۴۰۳ شمسی، یعنی همین چند وقت پیش. بعضی فایلها هم به اردیبهشت ۱۴۰۱ برمیگردن، یعنی حداقل دو سال عملیات توی این نشتها هست.

یکی از پوشهها اسمش «All_Proxy_Shell_Targets» است و زیرشاخههایی برای ایران، کره جنوبی، کویت، ترکیه، عربستان و لبنان داره. این فایلها مستنداتی از حملاتی هستن که روی سرورهای مایکروسافت اکسچنج انجام شده است.

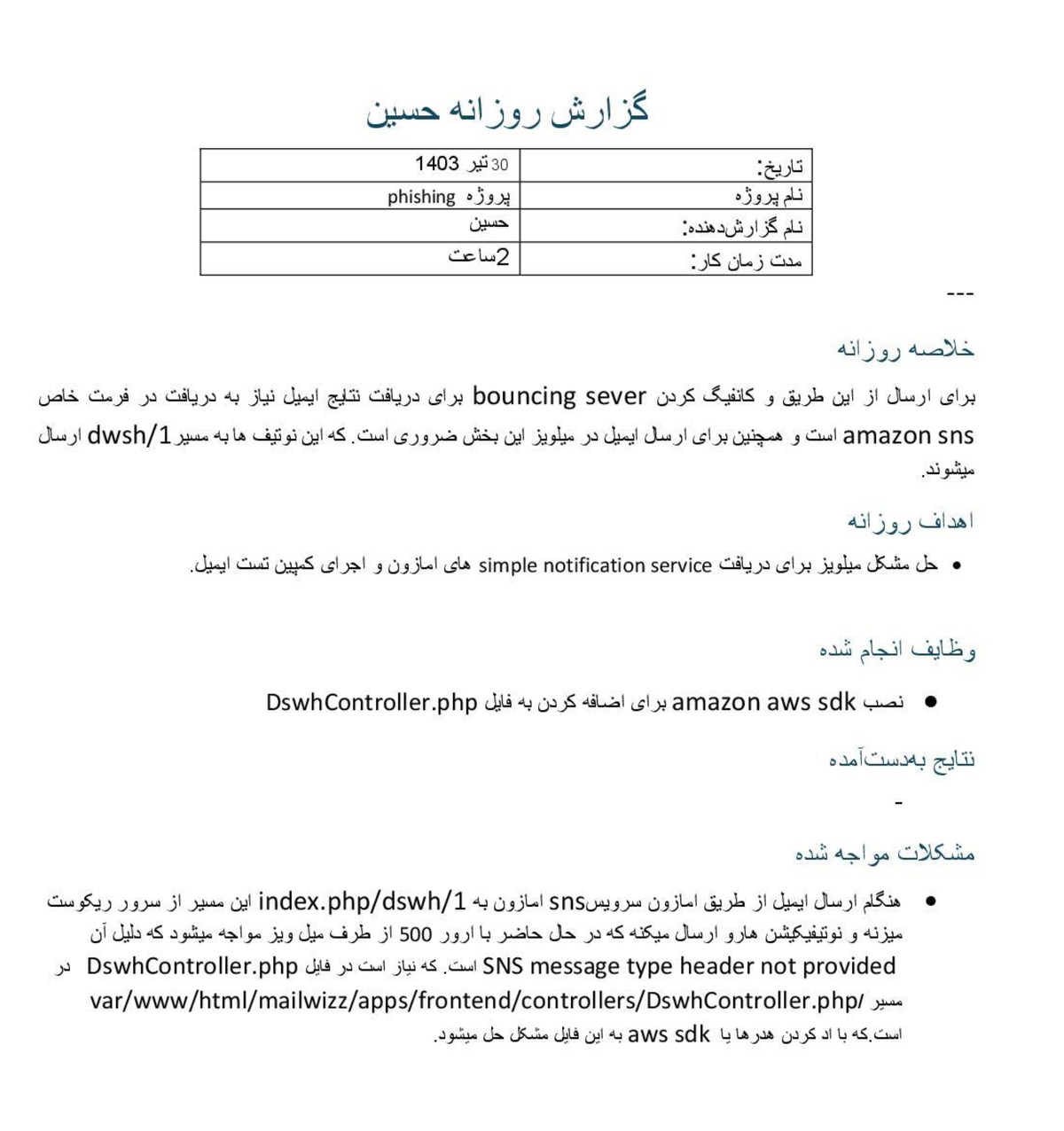

پوشه «Attack Reports» پر از اسناد فارسیه که اکثرشون عنوان «گزارش عملکرد ماهانه» دارن. گزارشهای روزانه فردی از اپراتورها هم هست - مجید، مهیار، حسین - که جزئیات کارهای روزانهشون رو ثبت کردن: نظارت بر اینستاگرام، جمعآوری اطلاعات OSINT، راهاندازی زیرساخت فیشینگ. حتی ساعت کاریشون رو هم نوشتن.

اما شاید جالبترین بخش پوشهای باشه که عکس پرسنل توش هست. اسم فایلها فارسیه و ظاهراً شامل نام افراد میشه. این یعنی امنیت عملیاتی یه واحد اطلاعاتی که قراره در سایه کار کنه، کاملاً متلاشی و افشا شده.

پوشههای دیگری تحت عناوین «Malware_and_Logs» و «CMPGN_PST» موجود است که حاکی از فاش شدن ابزارهای مورد استفاده و گزارشات عملیاتی کمپینها میباشد. اسناد شخصی شامل کارتهای شناسایی حاوی تصاویر و اسامی کامل اشخاص است که در این مجموعه کارتهای ورود به همایشها و مجوزهای دسترسی داخلی نیز قرار دارند.

تعقیب ایرانیان در خارج از کشور

یکی از نکات مهم در معرفی این نشت اینه که گفته شده این گروه منابع قابلتوجهی رو صرف رصد و تعقیب ایرانیانی کرده که به عنوان «مخالفان رژیم» شناسایی شدن، چه داخل ایران و چه خارج از کشور.

این موضوع تازگی نداره. سالهاست که سازمانهای حقوق بشری مستند کردن که حکومت ایران از ابزارهای دیجیتالی و فیزیکی برای نظارت، آزار و گاهی اوقات آسیب رسوندن به فعالان مخالف در خارج از کشور استفاده میکنه. ولی حالا برای اولین بار یه سند داخلی از این ماشین بوروکراتیک منتشر شده.

این نشت درست در زمانی اتفاق افتاده که فشار بر مخالفان توی ایران بیشتر شده.

چه کسی پشت این افشاگریست؟

هویت و انگیزه کسی که پشت «گربهشکنها» هست مشخص نیست. اکانت گیتهاب قول داده هر چند روز یهبار اطلاعات بیشتری منتشر کنه و یه ایمیل برای تماس هم گذاشته. تصمیم به افشای یه عملیات اطلاعاتی به این سطح، بهوضوح ریسک داره، که نشون میده یا یه نفر از داخل دسترسی داشته یا امنیت عملیاتی این گروه بهطور جدی نقض شده.

نشت اطلاعات پیشین در خصوص قابلیتهای سایبری جمهوری اسلامی از منابع متعددی صورت گرفته است. در برخی موارد اسرائیل به عنوان مظنون اصلی شناخته شده، در مواردی نیز عناصر ناراضی داخلی یا جناحهای متخاصم در ساختار پیچیده دستگاه اطلاعاتی رژیم مسئول این نشتها بودهاند. همچنین پژوهشگران امنیت سایبری بارها از طریق انجام تحقیقات تخصصی به اسناد و مدارک عملیاتی رژیم دستیابی یافتهاند.

سطح جزئیات و سازماندهی این نشت نشون میده هر کی این کار رو کرده، دسترسی سیستماتیک به سیستمهای داخلی طی یه دوره طولانی داشته. شامل شدن عکسهای پرسنل، لاگهای چت داخلی، و اسناد عملیاتی از دورههای زمانی مختلف نشون میده این یه نفوذ یکباره نبوده، بلکه دسترسی مداوم به سیستمهای اصلی بوده.

این نشت آسیب جدی به دستگاه اطلاعاتی جمهوری اسلامی وارد میکند. کشورها و سازمانهایی که در فهرست اهداف قرار داشتهاند، اکنون مدارک مستندی در اختیار دارند. محققان امنیت سایبری ماهها کار تحلیل این مطالب را پیش رو دارند و افرادی که شناسایی شدهاند، دیگر قابلیت فعالیت مخفیانه را از دست دادهاند. در معرض خطر قرار گرفتن یک واحد هکری با این میزان امکانات، نشاندهنده آسیبپذیری حتی پیچیدهترین عملیاتهای اطلاعاتی در برابر نفوذ داخلی یا حملات خارجی است. گروه گربهشکن وعده انتشار نشتهای بعدی را داده است که در صورت تحقق، میتواند تصویری بیسابقه از عملکرد درونی یک دستگاه جاسوسی دولتی ارائه دهد.