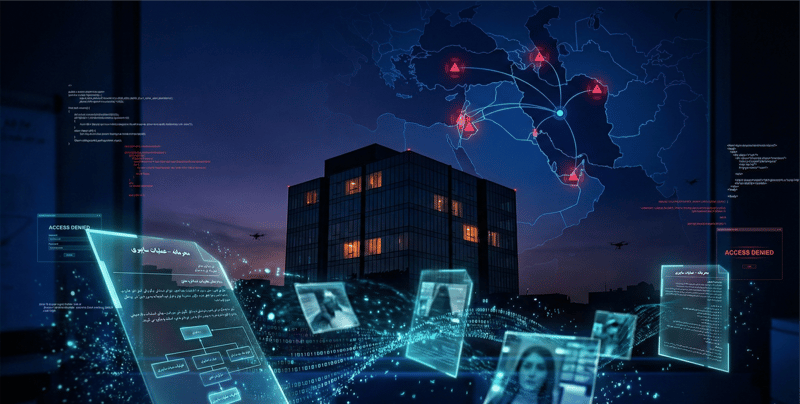

گروه Charming Kitten (بچه گربه جذاب) تاکتیک جدیدی را برای هدف قرار دادن فعالان ایرانی شروع کرده. این بار به جای ساختن هویتهای جعلی، مستقیماً هویت یک مقام ارشد پنتاگون را جعل کردهاند.

کمپین از تلگرام شروع میشود. مهاجمان با پروفایلی که عکس و اطلاعات این مقام پنتاگون را دارد، پیامی برای قربانیان میفرستند و آنها را به یک "جلسه مهم آنلاین" دعوت میکنند. جالب اینجاست که این مقام طی سال گذشته چندین بار جابجا شده - از سمتهای حساس به موقعیتهای کماهمیتتر - نشانهای که مهاجمان از جزئیات داخلی پنتاگون آگاهی دارند. لینک ارسالی به Google Sites است - دامنهای معتبر که اکثر کاربران به آن اعتماد دارند.

صفحه Google Sites دقیقاً شبیه یک دعوتنامه Google Meet طراحی شده. وقتی قربانی روی دکمه Join کلیک میکند، به یک صفحه فیشینگ هدایت میشود که ظاهری مشابه صفحه ورود گوگل دارد.

آنچه این کمپین را خطرناک میکند، ترکیب چند عامل است:

- انتخاب استراتژیک هدف: جعل هویت مقامی که credibility دارد اما اخیراً از سمت حساستر منتقل شده

- آمادهسازی طولانیمدت: شواهد نشان میدهد ماهها قبل شروع به planning کردهاند

- رصد فعال: monitoring کانالهای سایبری برای شناسایی زمان exposure

- تکنیکهای پیشرفته: استفاده از روشهای جدید monitoring که اخیراً توسط محققان کشف شده

این تغییرات نشان میدهد Charming Kitten دیگر یک گروه phishing معمولی نیست - آنها به یک threat actor با قابلیتهای state-level تبدیل شدهاند.

انتخاب هویت یک مقام واقعی پنتاگون که طی ماههای اخیر چندین بار از سمتهای حساس به موقعیتهای کماهمیتتر منتقل شده برای جعل نشان میدهد Charming Kitten در حال پیشرفتهتر شدن است. آنها میدانند وقتی پیامی از طرف مقامی میآید که هنوز در پنتاگون است اما دیگر در موقعیتهای مهم قبلی نیست، احتمال اینکه قربانیان - خصوصاً فعالان سیاسی - کنجکاو شوند و روی لینک کلیک کنند بیشتر است.

این تغییر تاکتیک برای جامعه امنیتی یک هشدار است. دیگر نمیتوان فقط به کاربران گفت "مراقب لینکهای مشکوک باشید". وقتی لینک از Google Sites است و فرستنده هویت واقعی دارد، تشخیص فیشینگ بسیار سختتر میشود.

Check Point Research اخیراً جزئیات فنی برخی از روشهای جدید این گروه را منتشر کرده، اما آنچه در این تحقیق جدید کشف شده - انتخاب استراتژیک اهداف، monitoring محققان امنیتی، و infrastructure منحصربفرد این کمپین - نشان میدهد عمق و پیچیدگی عملیاتهای Charming Kitten فراتر از آن چیزی است که تاکنون منتشر شده.

اگر اخیراً پیامی از مقامات آمریکایی دریافت کردهاید که شما را به جلسات آنلاین دعوت میکند، احتیاط کنید. این احتمالاً بخشی از همین کمپین است.

برای محققان امنیتی و کسانی که نیاز به اطلاعات دقیقتر دارند، گزارش کامل شامل:

- هویت دقیق مقام پنتاگون و تحلیل چرایی این انتخاب

- شواهد monitoring کانالهای امنیتی توسط مهاجمان

- بیش از 30 دامنه و IoCs که در گزارشهای عمومی نیست

- Timeline دقیق 2 ماه آمادهسازی قبل از عملیات