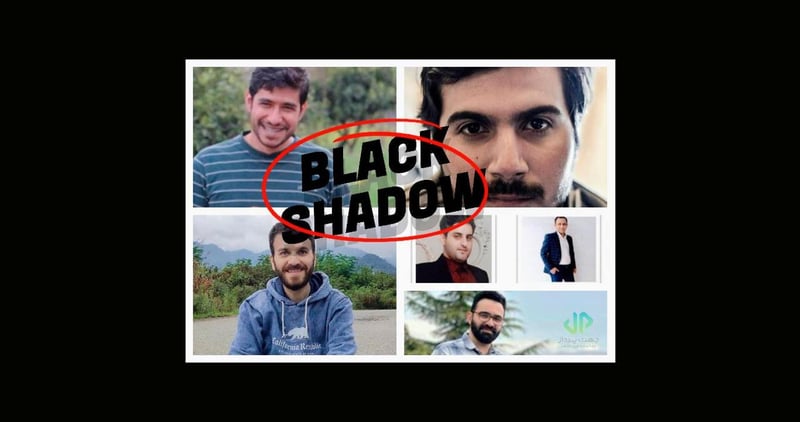

خودشان را متخصص امنیت سایبری مینامیدند. در واقع جوخه دیجیتال تهران هستند.

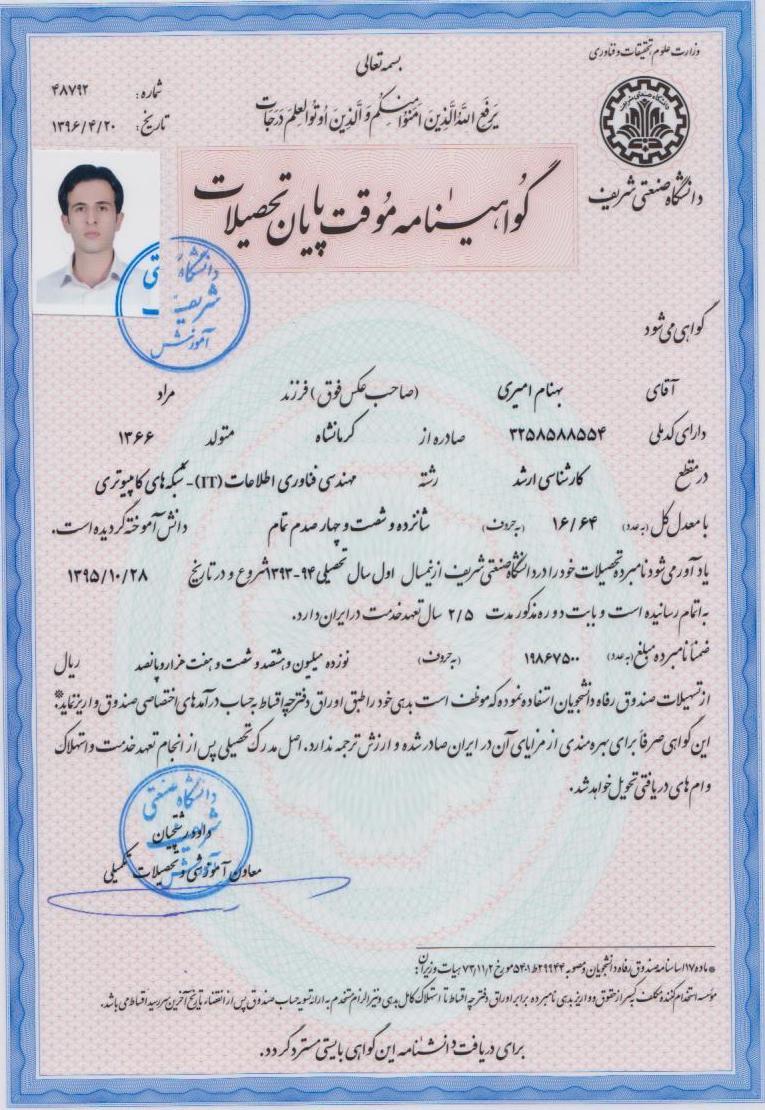

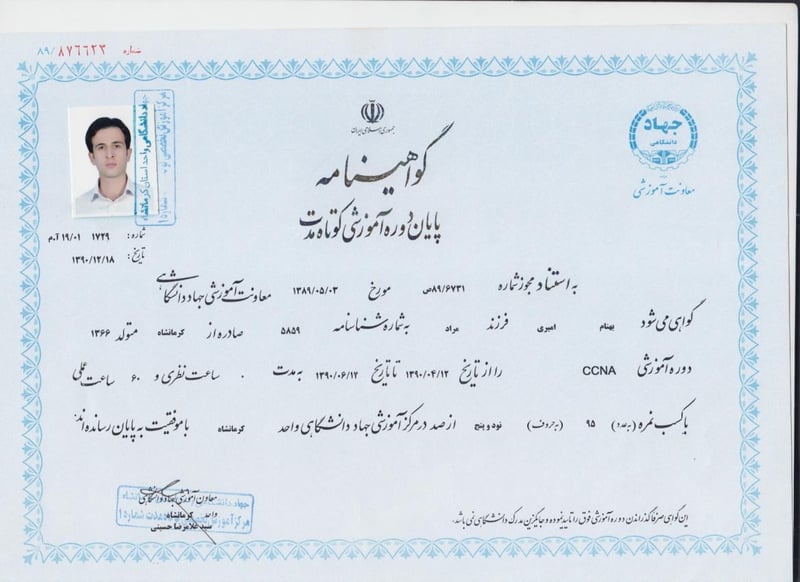

یکی گنجینه اطلاعات محرمانهای رو بهم داد که سالها منتظرش بودم - گیگابایتها داده از سرورهای داخلی امنبان، شرکت فناوریهای پیشرفته شریف. این شرکت «امنیتی» ایرانی که سال ۹۷-۹۸ با کلی ادعا راه افتاد. متاسفانه مثل همیشه بچههای شریف، فارغالتحصیلای امیرکبیررفتند زیر چتر حکومت. اونها سایت www[.]amnban[.]ir) را راه اندازی کردند که حالا دیگه نه سایت اصلی امن است، نه امنگاه و سرورهای داخلی شرکت.

هکرهایی که قول دادند شبکههای ایران را محافظت کنند؟ حتی نتوانستند از شبکه خودشان محافظت کنند. اما شکست فاجعهبار آنها افشاگری ماست - چون این فایلا یه چیز خیلی ترسناک رو نشون میدن: یه عملیات دولتی برای جمعآوری اطلاعات شخصی میلیونها مسافر واسه دستگاه اطلاعات جمهوری اسلامی.

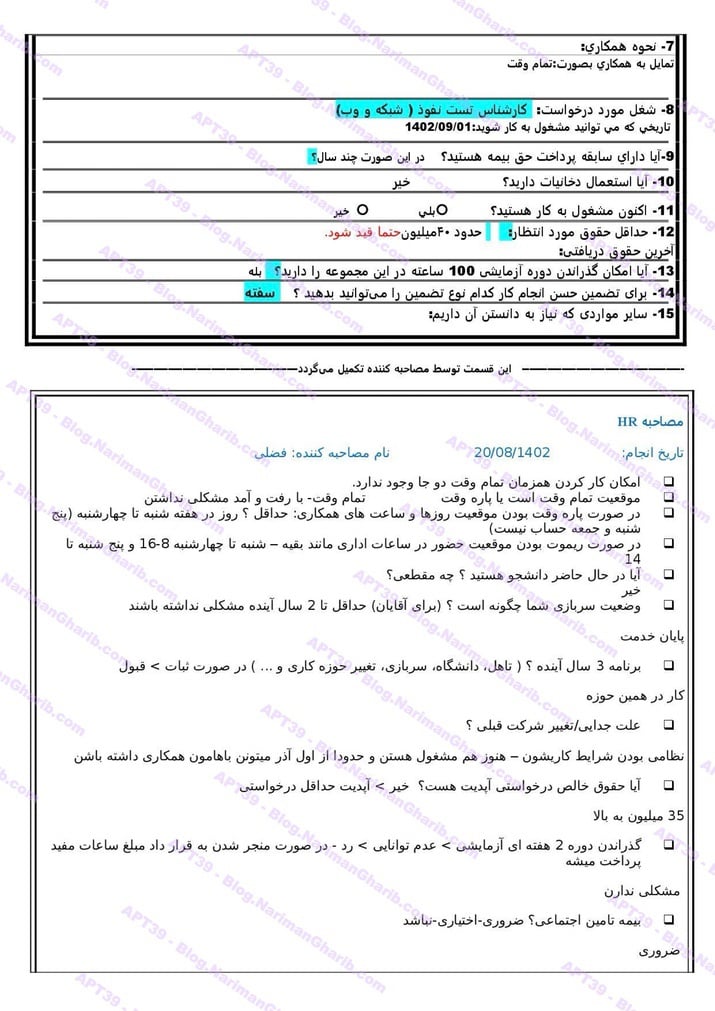

این نفوذ کل عملیات آنها را افشا کرد. پشت اون ظاهر قانونی تست نفوذ و مشاوره امنیتی، یه چیز خیلی کثیف قایم شده که مدتهاست با اسم ایران و ایرانی، عملیات سایبری انجام میدهند. اینها مشاور نیستند - آنها مزدوران سایبری هستند که برای APT39 کار میکنند، گروه هکری بدنامی که مستقیماً به وزارت اطلاعات جمهوری اسلامی مرتبط است.

مدارک که دیگه از این واضحتر نمیشه: حملههای پی در پی به رویال جردنین، ترکیش ایرلاینز، خطوط هوایی رواندا، ویز ایر و حدود ده تا شرکت هواپیمایی دیگه. این دیگه تحقیق امنیتی نیست. اینا دارن واسه جنگ دیجیتال آماده میشن.

افشای ارتباط اطلاعاتی

هر رژیم اقتدارگرا به سربازان دیجیتال خود نیاز دارد. واحدهای جاسوسی سایبری ایران آنچه را که Cyber Network Exploitation (CNE) مینامند انجام میدهند - اصطلاح جاسوسی برای نفوذ به شبکههای خارجی جهت سرقت اطلاعات. اما در سرقت داده متوقف نمیشود. این عملیاتها حملات شبکه سایبری (CNA) را ممکن میسازند که برای فلج کردن زیرساختها، خراب کردن سیستمهای فرودگاه و بدتر طراحی شدهاند.

APT39، که با نام Chafer نیز شناخته میشود، سگ زنجیری مورد علاقه وزارت اطلاعاته. آنها دنبال پول نیستند - آنها اطلاعات درباره خطوط هوایی خارجی، سیستمهای دولتی، شرکتهای مخابراتی را شکار میکنند. اردن. ترکیه. امارات. اگر در خاورمیانه پرواز میکنید، در تیررس آنها هستید.

حالا این اطلاعات بدست آمده که فقط قسمتی از آن را منتشر میکنم جالبتر هم میشه. مدیرعامل امنبان بهنام امیری است که قبلاً توسط آژانسهای اطلاعاتی غربی بخاطر ارتباطش با APT39 شناساییش شده بود.

Behnam Amiri

اما امیری فراتر رفت - رفت علی کمالی رو استخدام کرد، یه هکر که اونقدر خطرناکه که FBI سال ۲۰۲۰ بخاطر حمله به زیرساختهای آمریکا تحریمش کرد. این دیگه قایمموشک بازی نیست. این پررویی محضه.

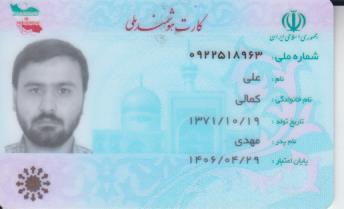

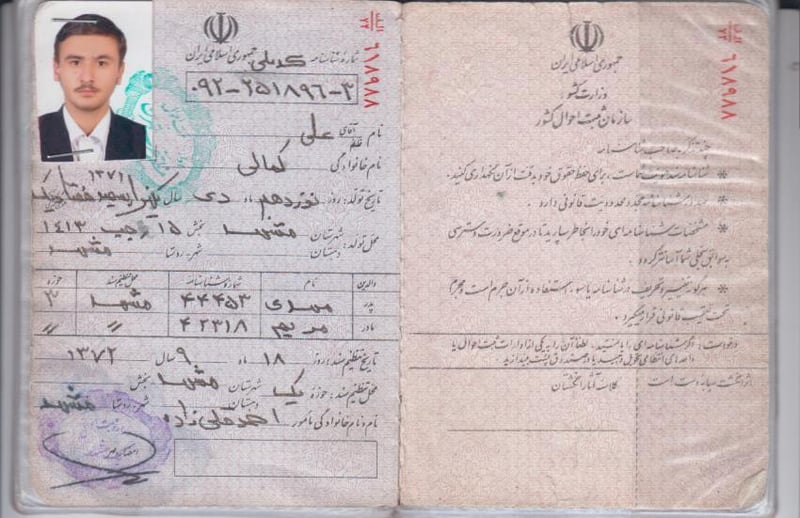

Ali Kamali

در سرورهای داخلی، مهمان دیگری هم داشتیم: حامد مشایخی (کد ملی: 1270823825)، نماینده وزارت اطلاعات، که ظاهراً آنقدر احساس امنیت میکرد که در دفاتر امنبان مانند صاحبخانه رفتوآمد داشت.

فایلهای به سرقت رفته تصویر واضحی را از ماجرا به ما میدهند: امنبان حملات سایبری را برای وزارت اطلاعات اجرا میکند و خطوط هوایی را هدف قرار میدهد که دادههای حساس میلیونها مسافر بیگناه را در اختیار دارند.

بر اساس تحقیقات متوجه شدیم یکی از کارکنان قدیمی شرکت با نام عرشیا اخوان (نام پدر:رضا)، اخیرا به آمریکا مهاجرت کرده است، باید دید اداره مهاجرت آمریکا آیا او را بازداشت خواهد کرد یا نه. دقیقا معلوم نیست چطوری به او اجازه ورود به خاک آمریکا را دادند، سال فعالیت او دقیقا همزمان بود با اعلامیه افبیآی و خزانه داری آمریکا در مورد APT39

- https://www.fbi.gov/contact-us/field-offices/boston/news/press-releases/fbi-releases-cybersecurity-advisory-on-previously-undisclosed-iranian-malware-used-to-monitor-dissidents-and-travel-and-telecommunications-companies

- https://home.treasury.gov/news/press-releases/sm1127

فهرست اهداف

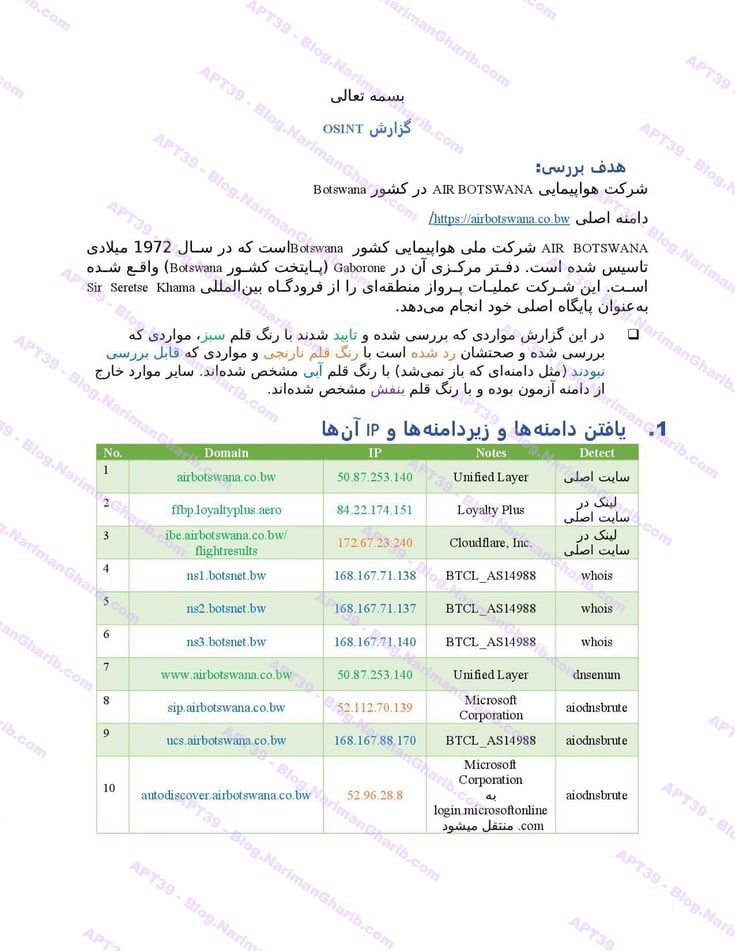

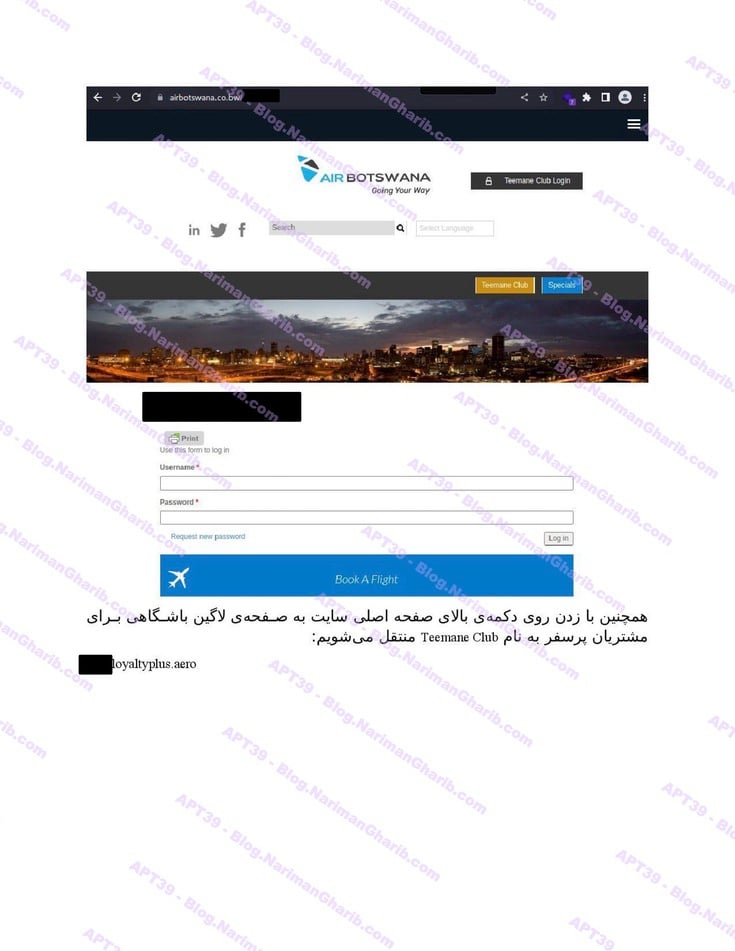

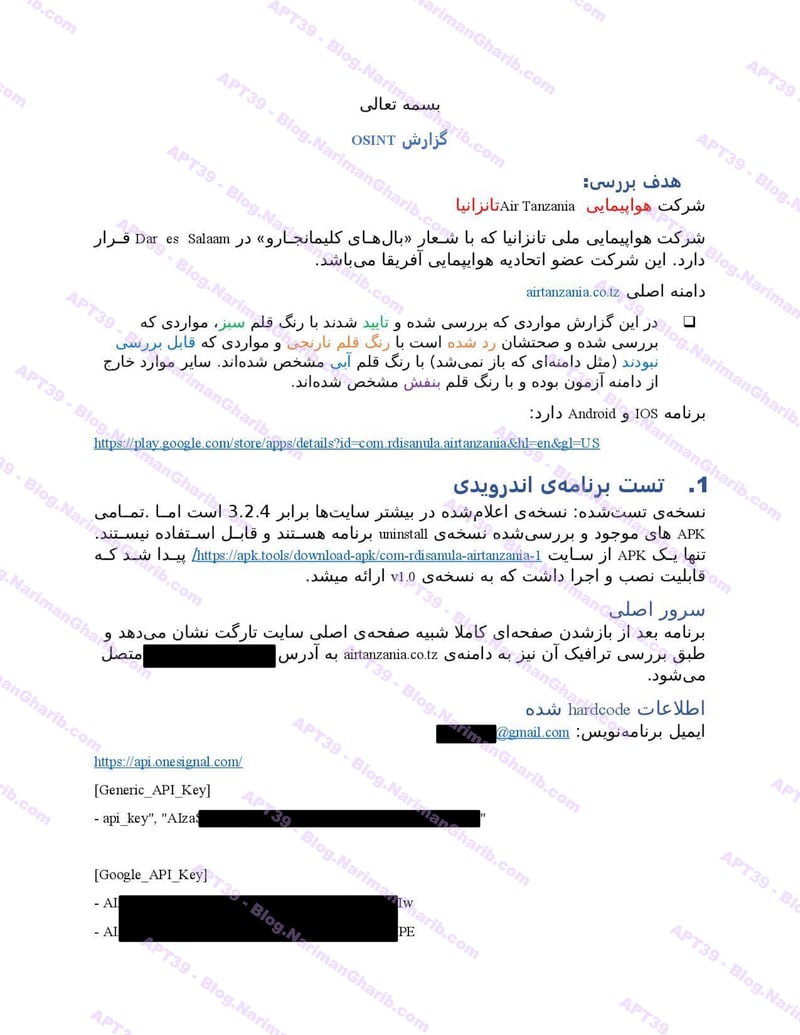

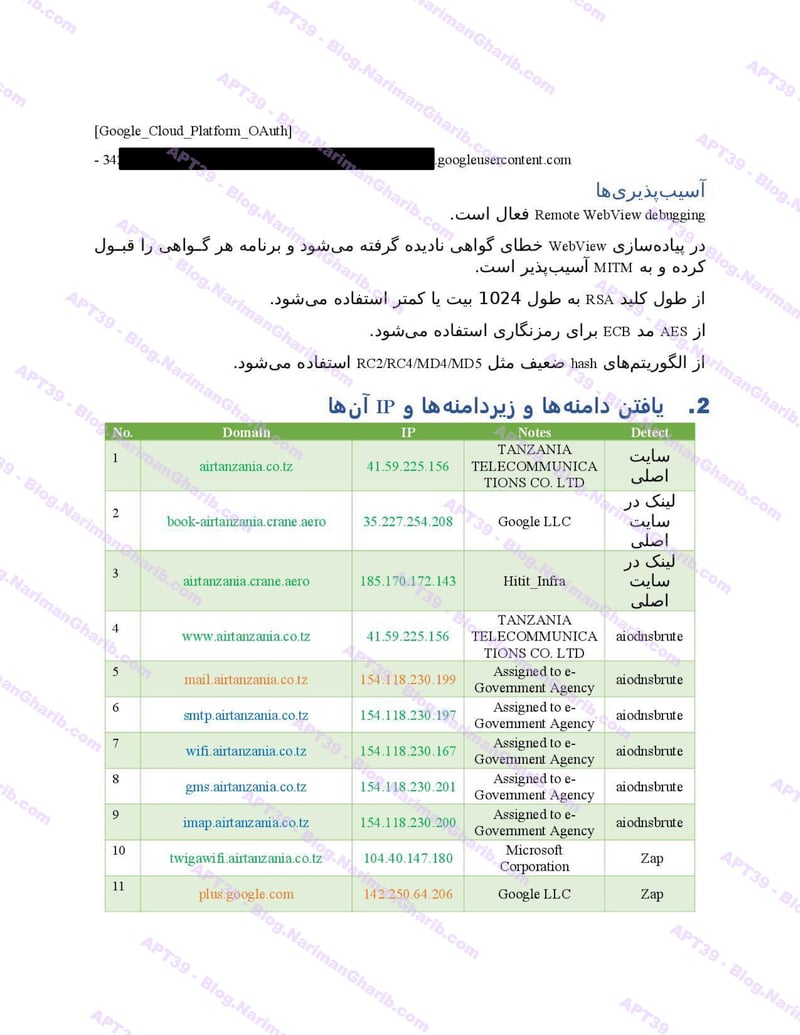

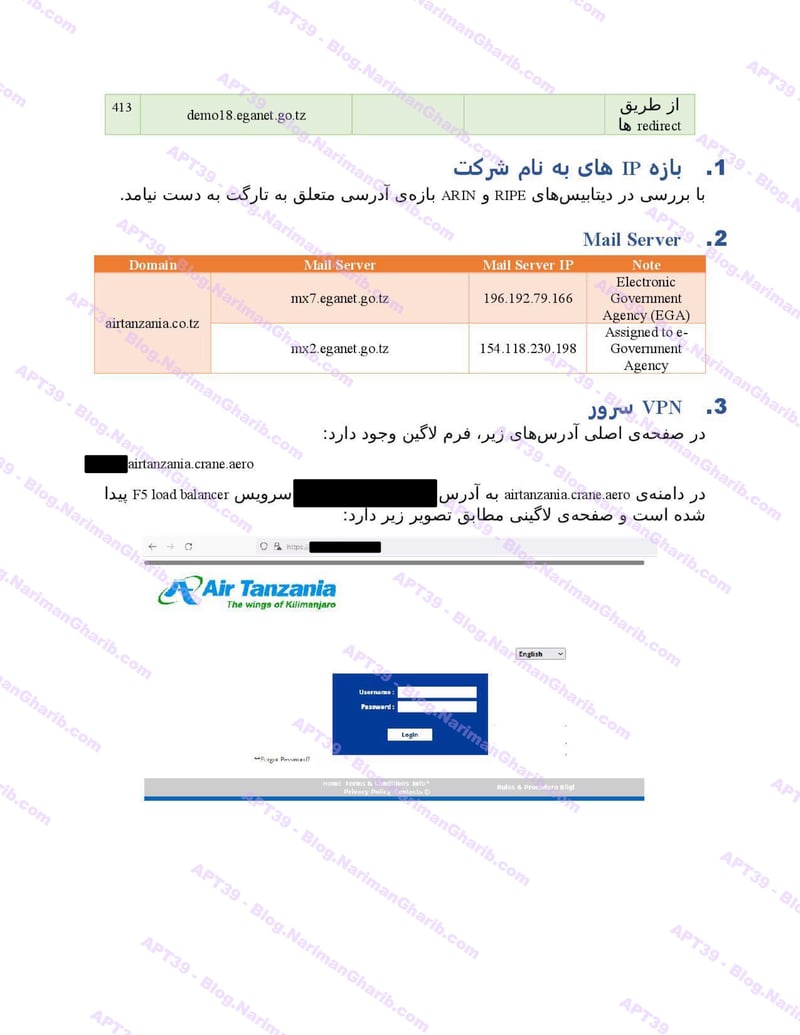

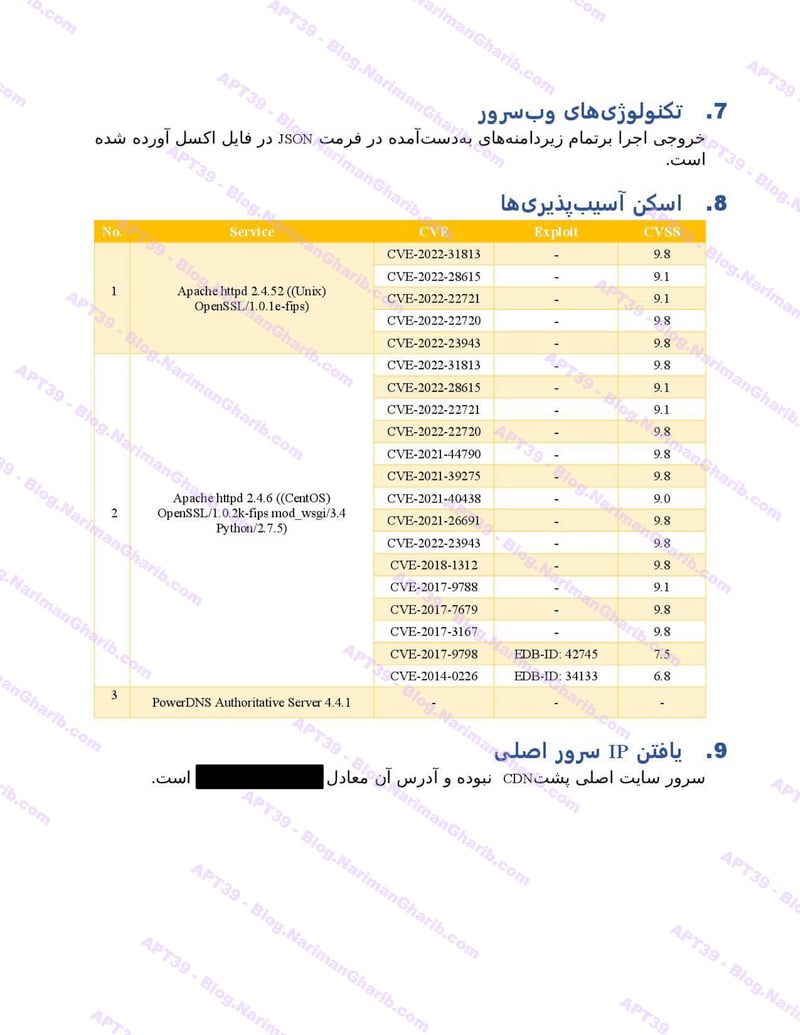

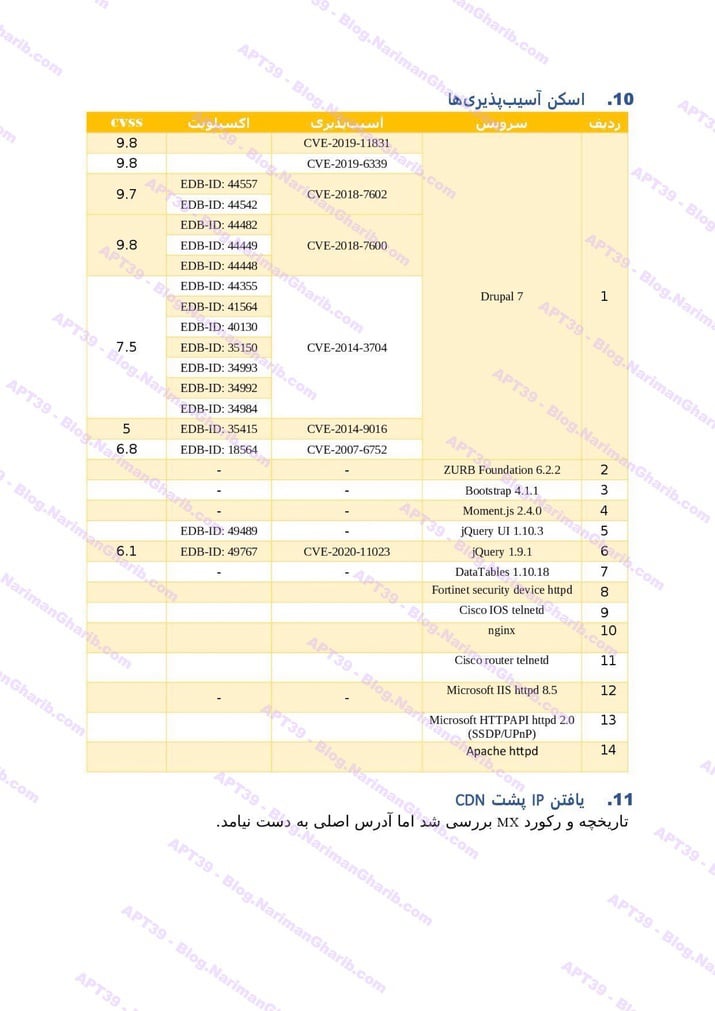

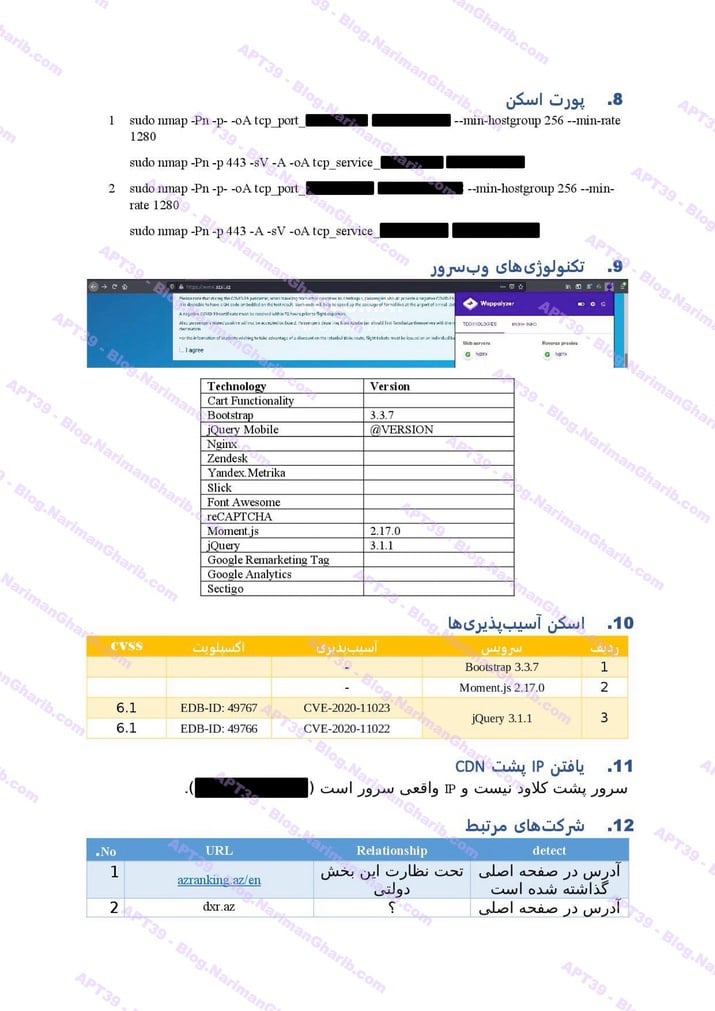

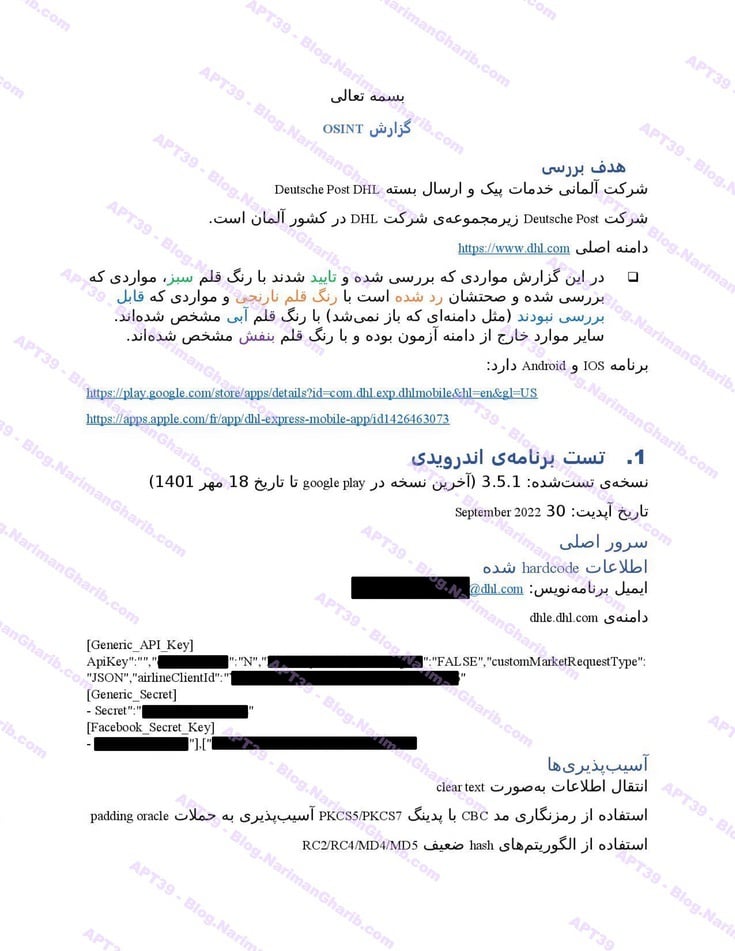

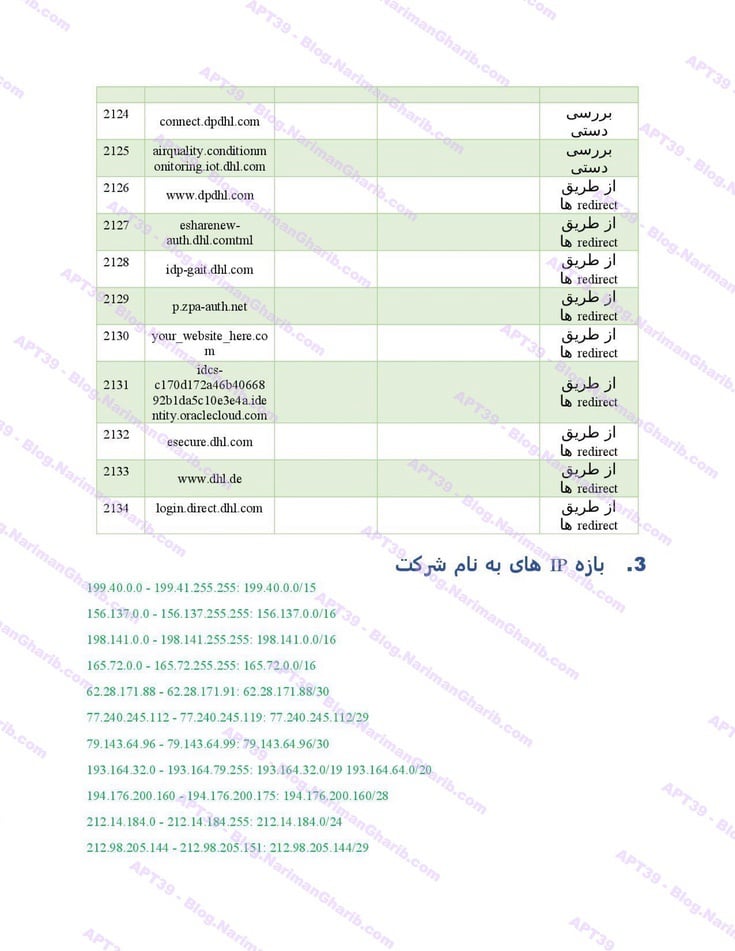

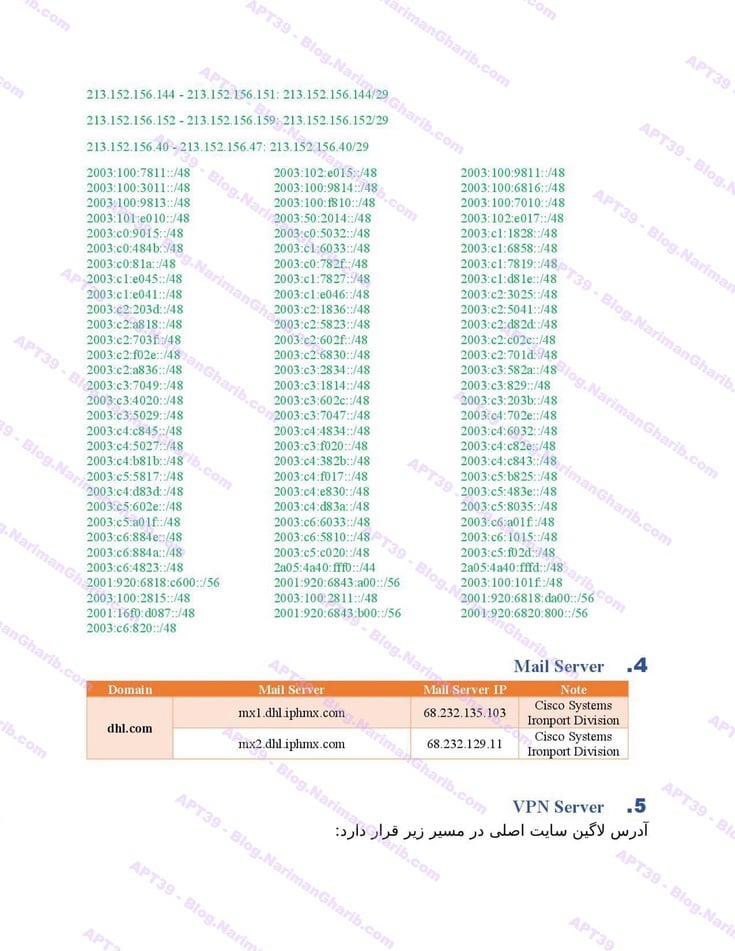

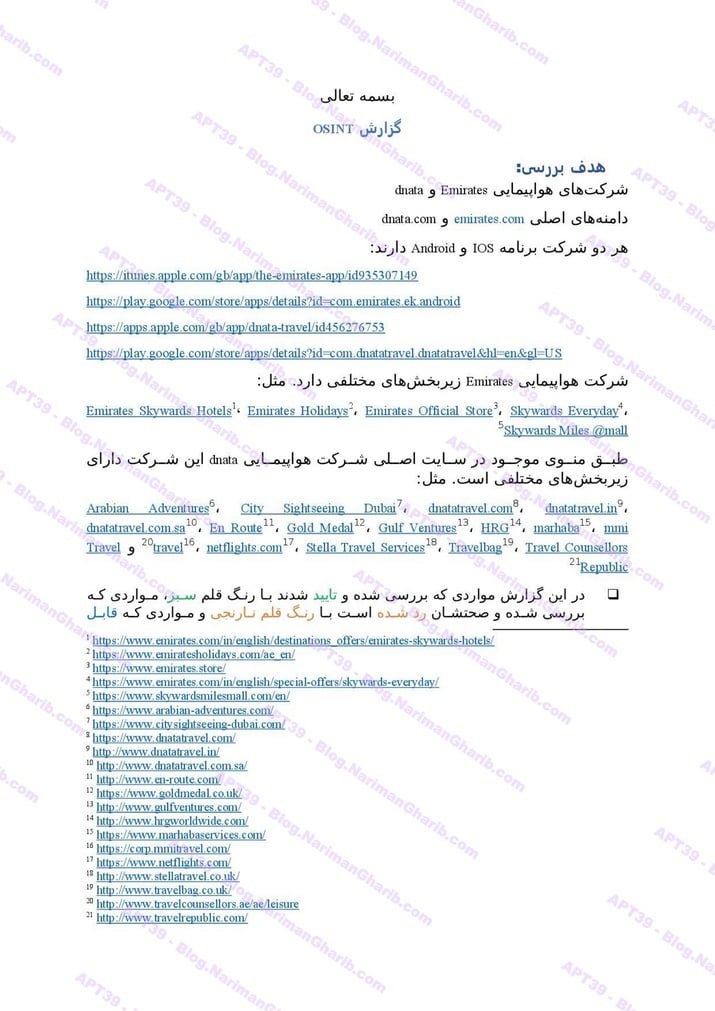

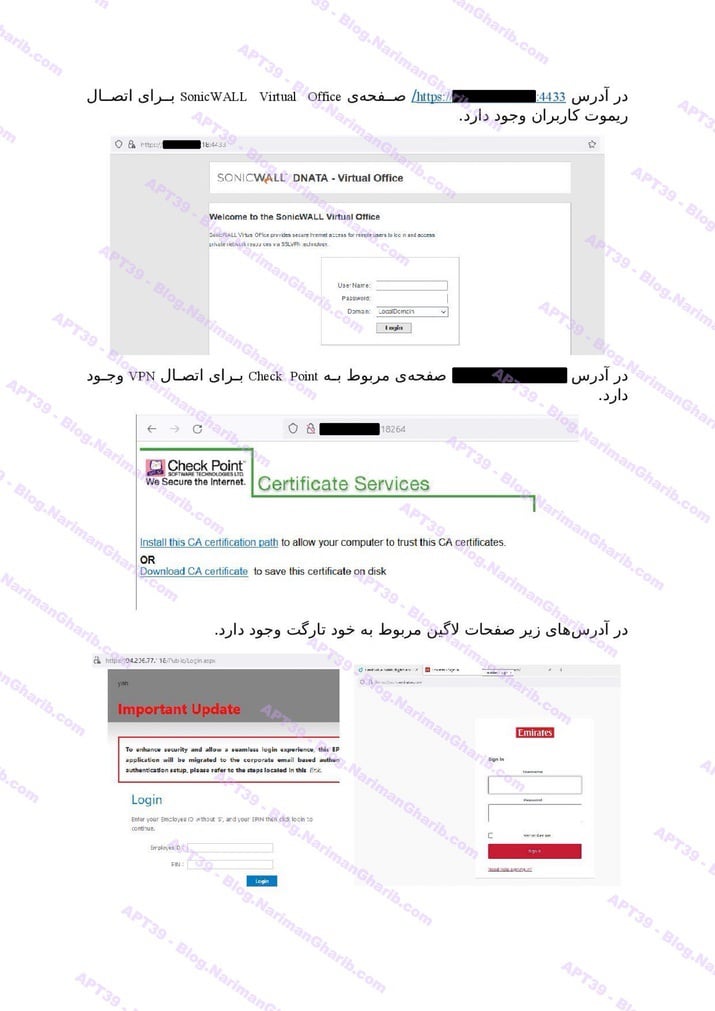

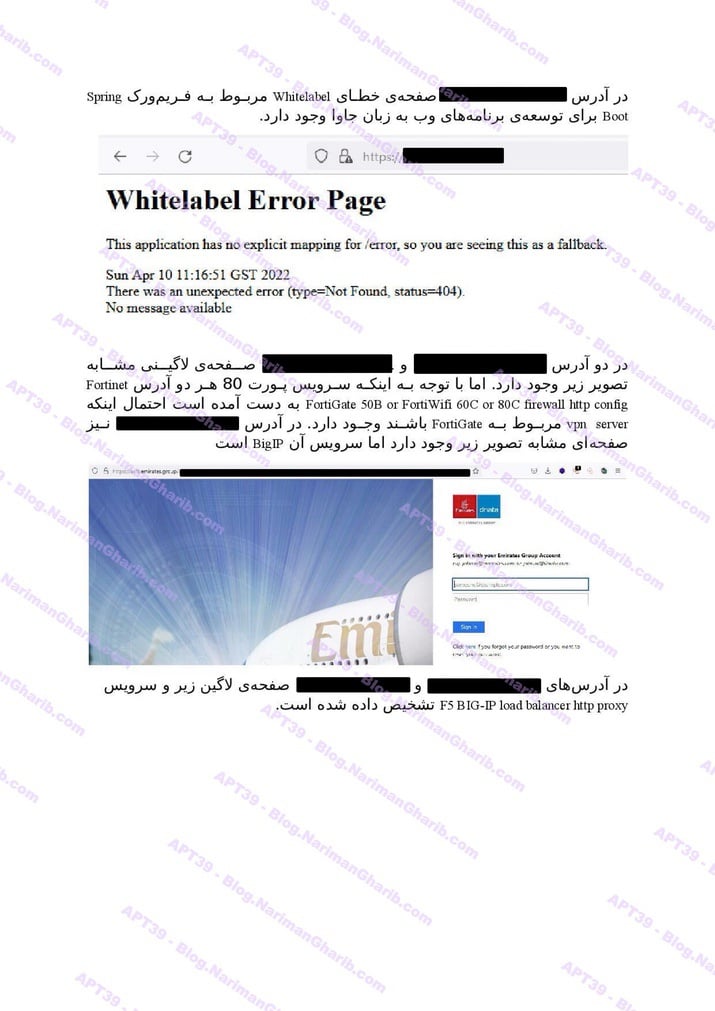

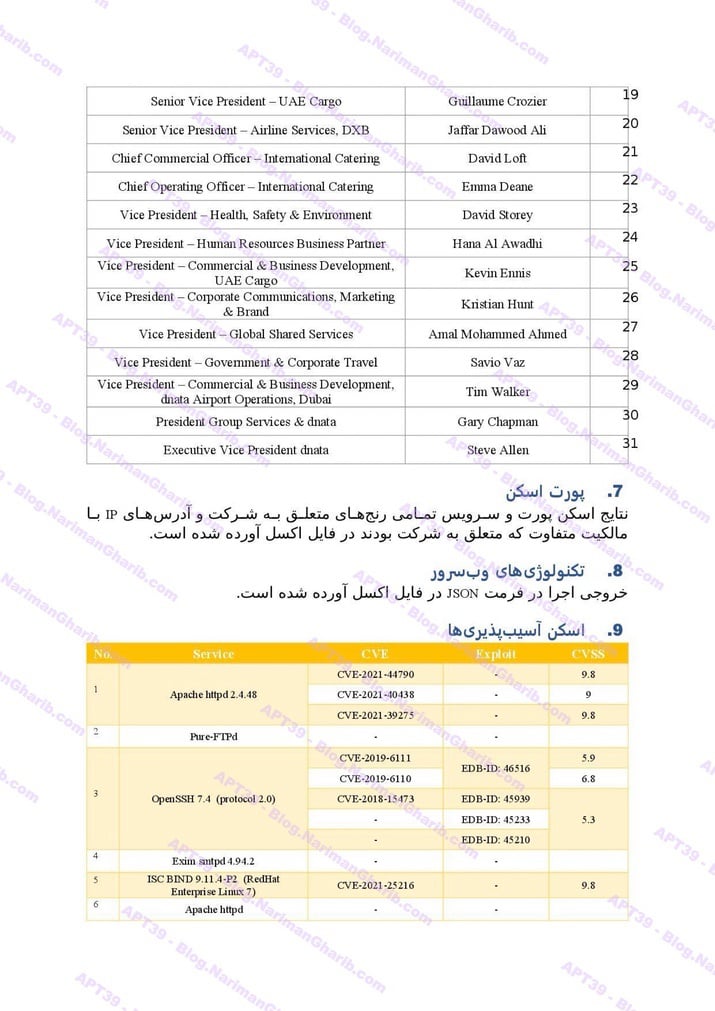

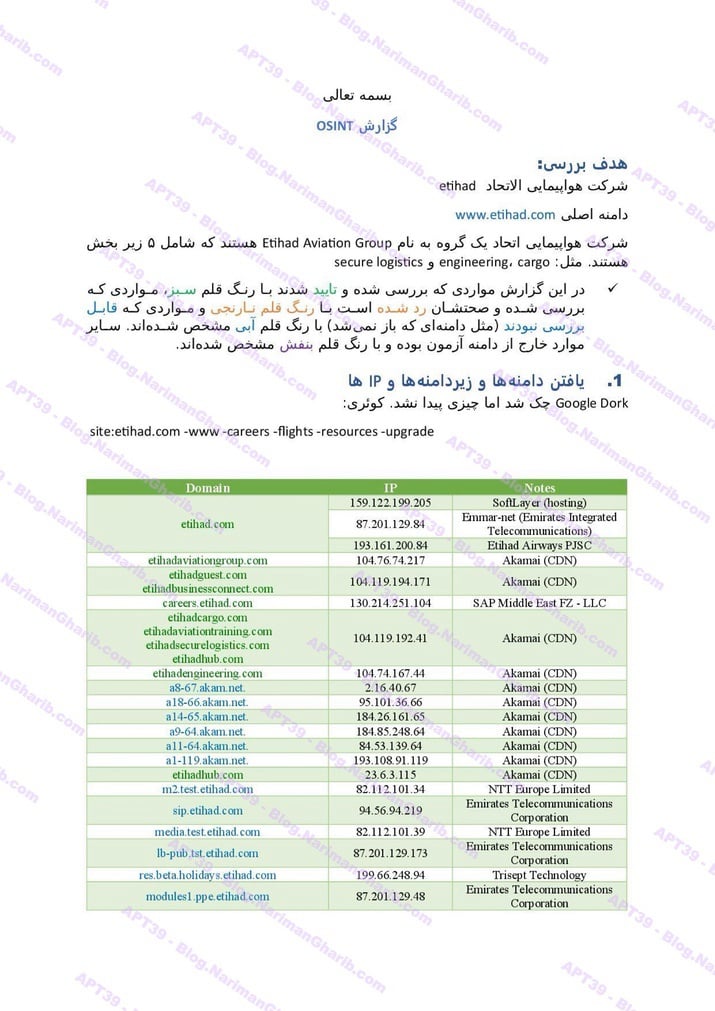

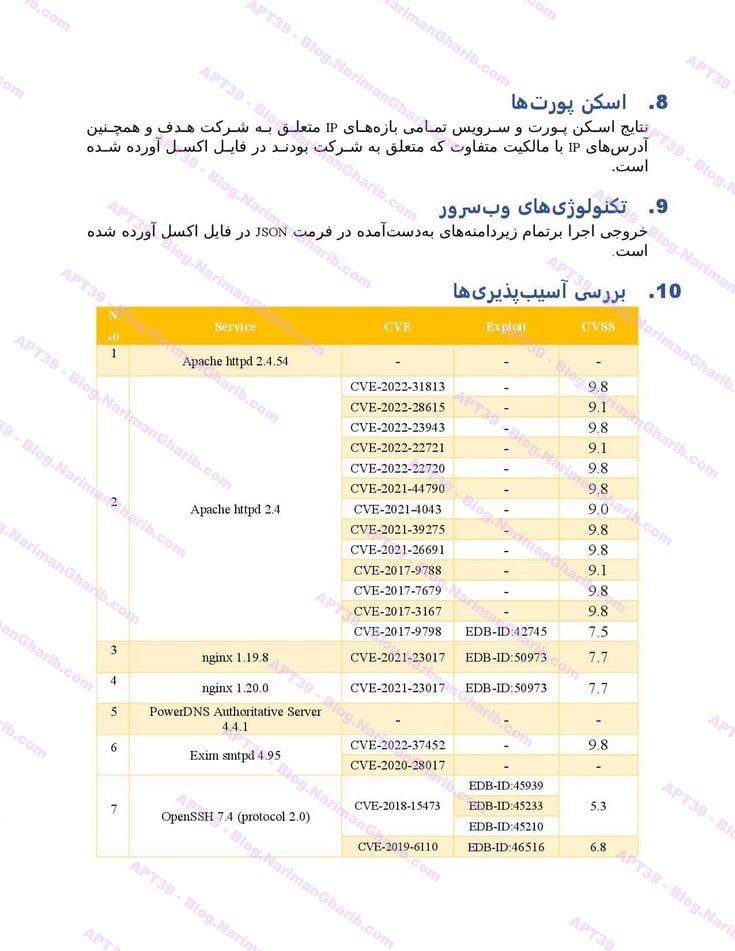

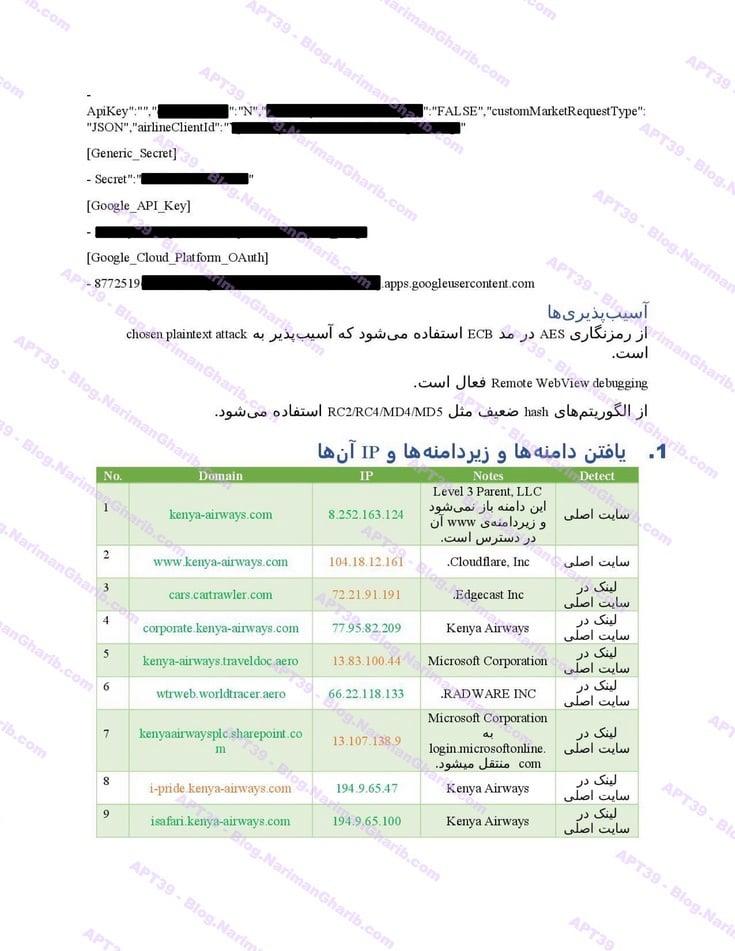

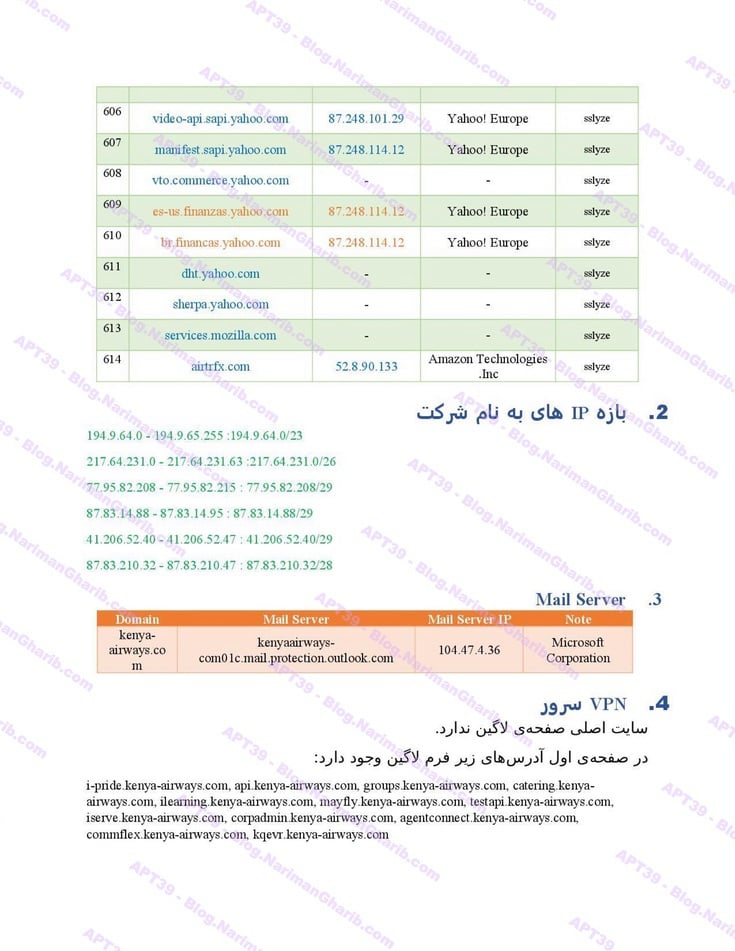

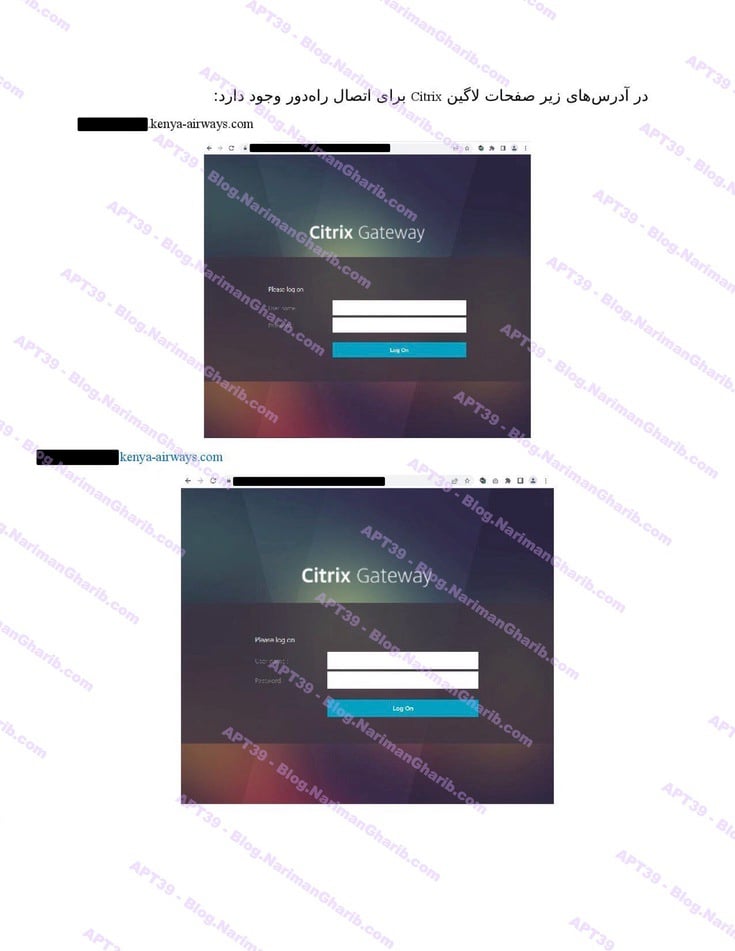

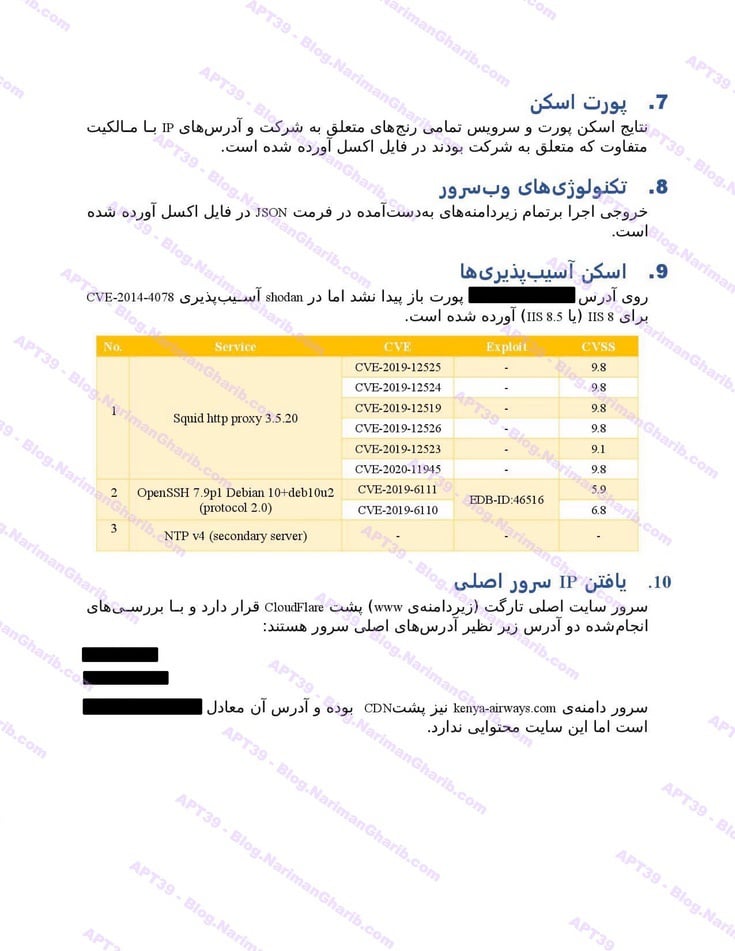

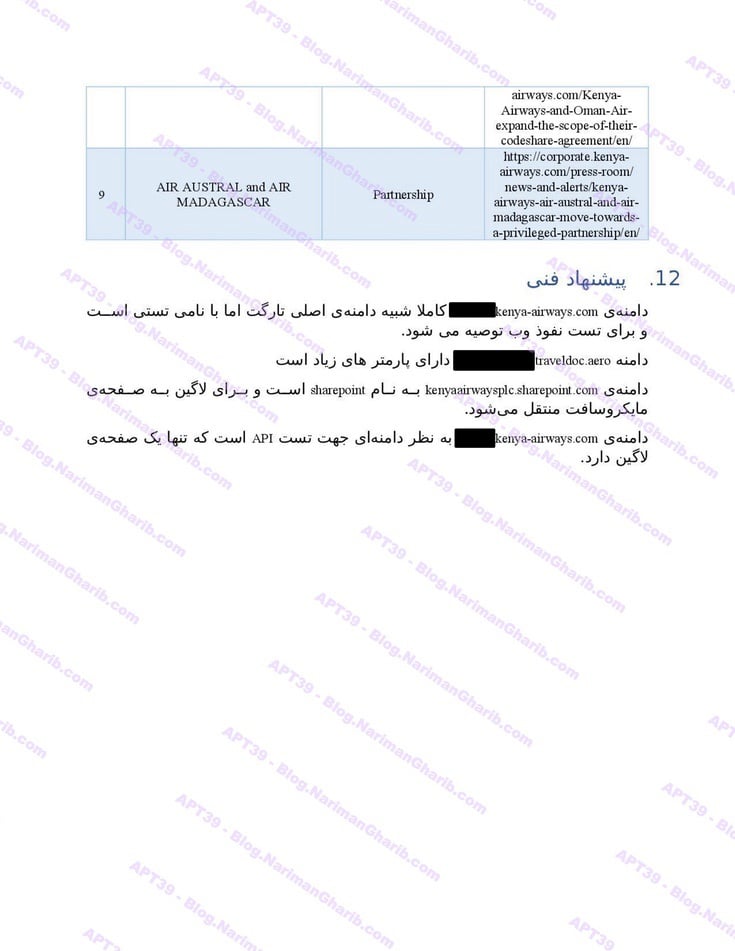

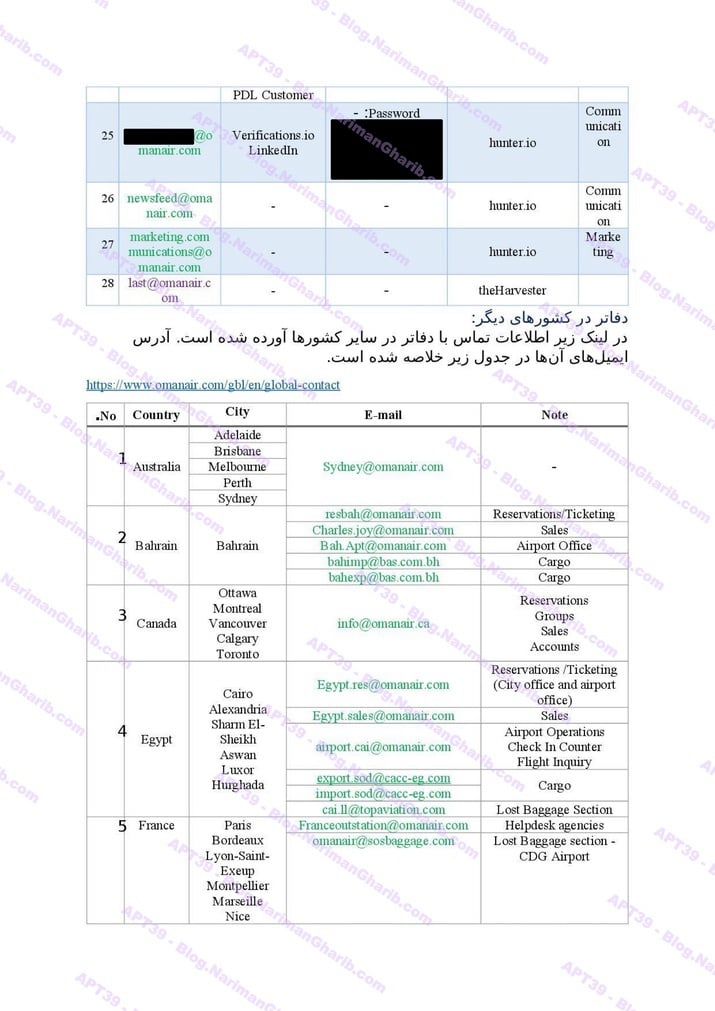

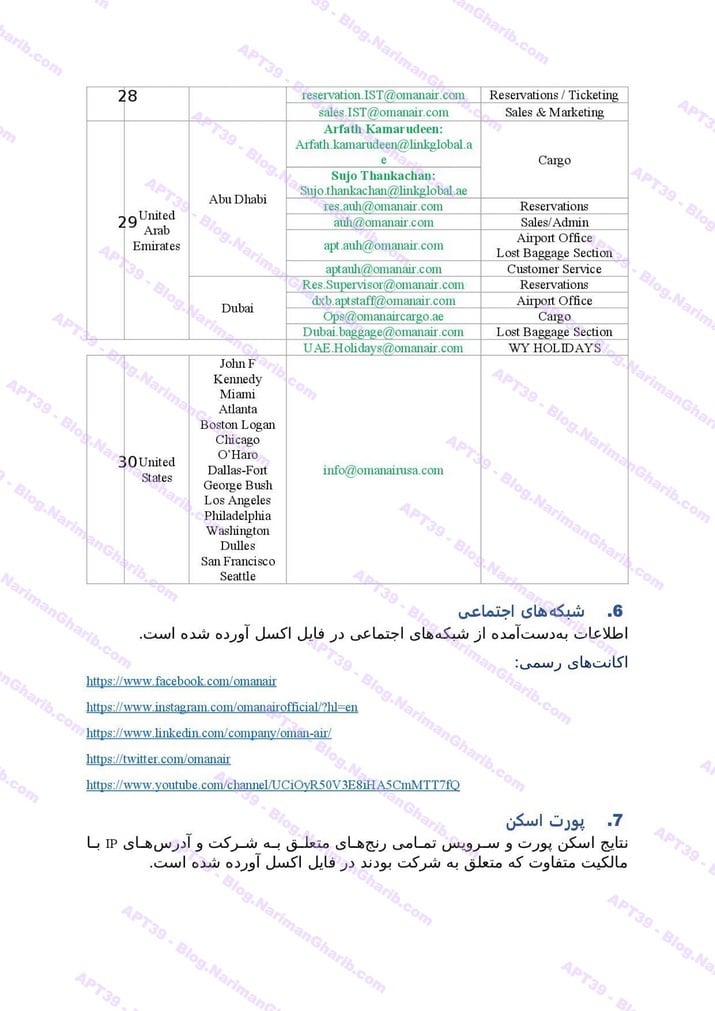

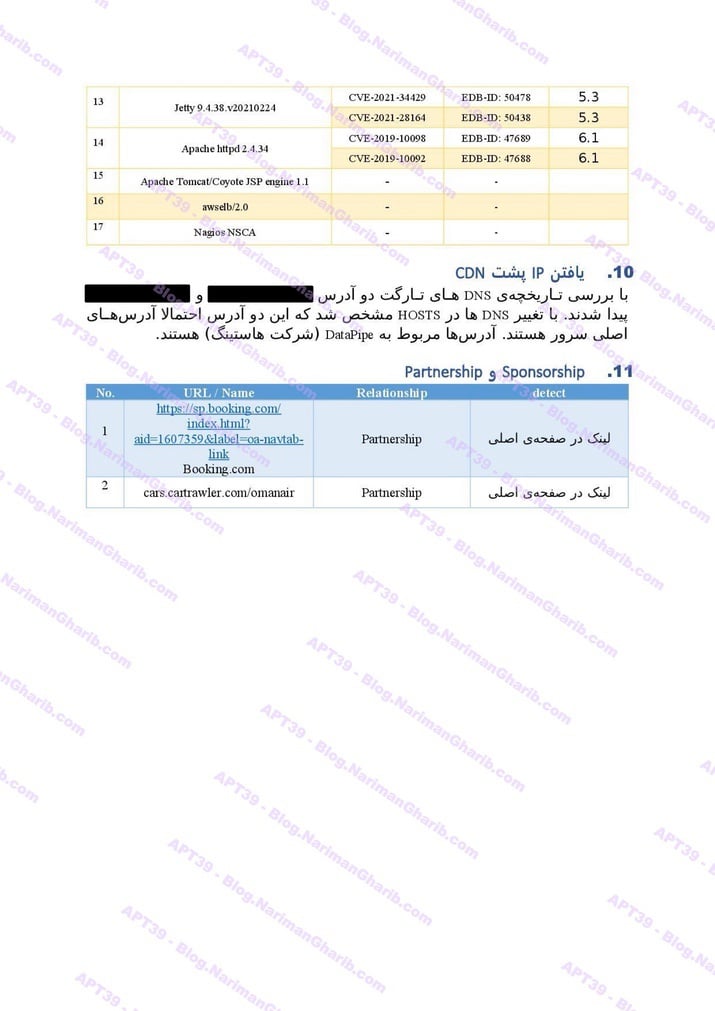

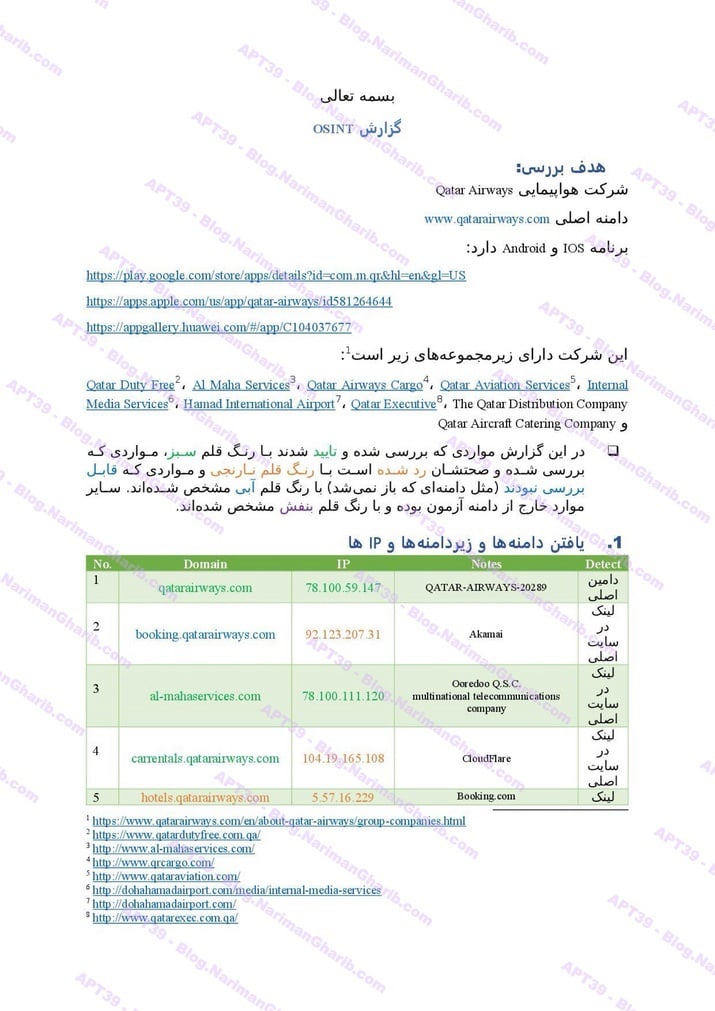

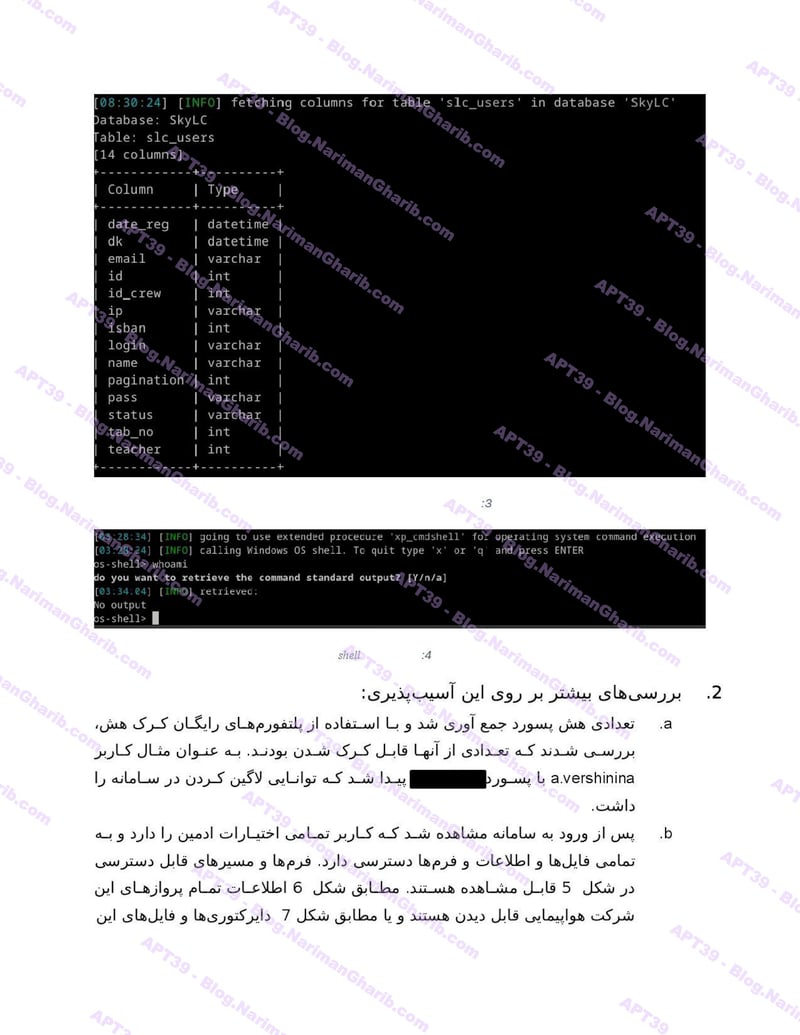

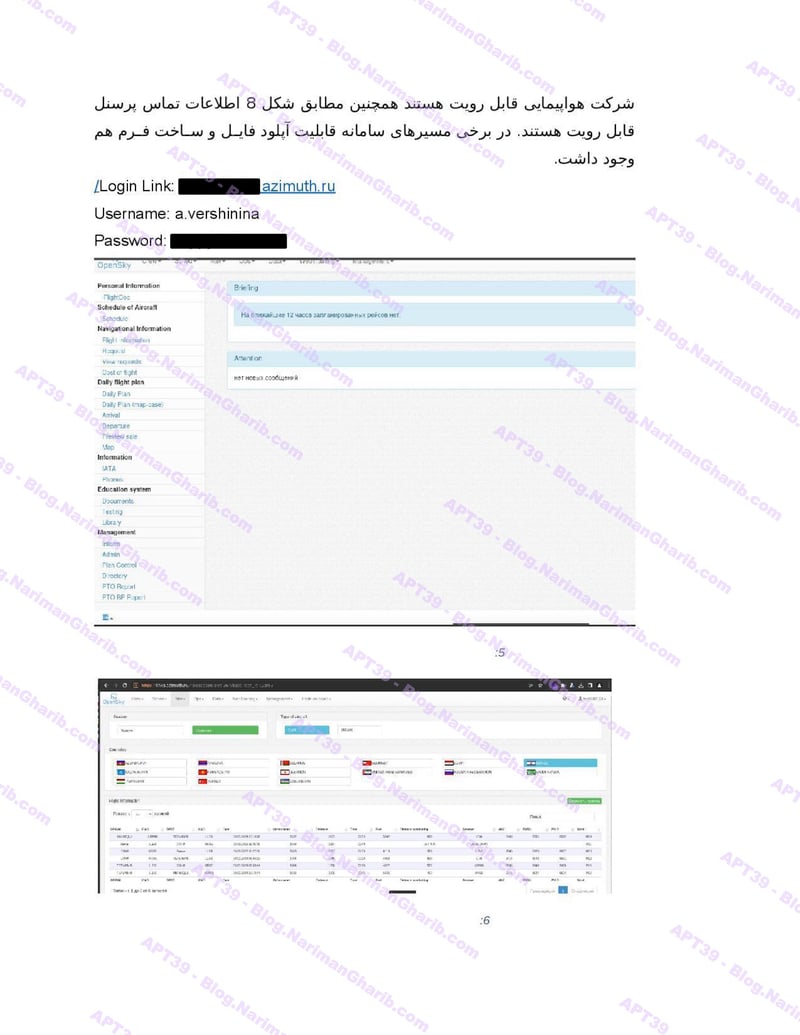

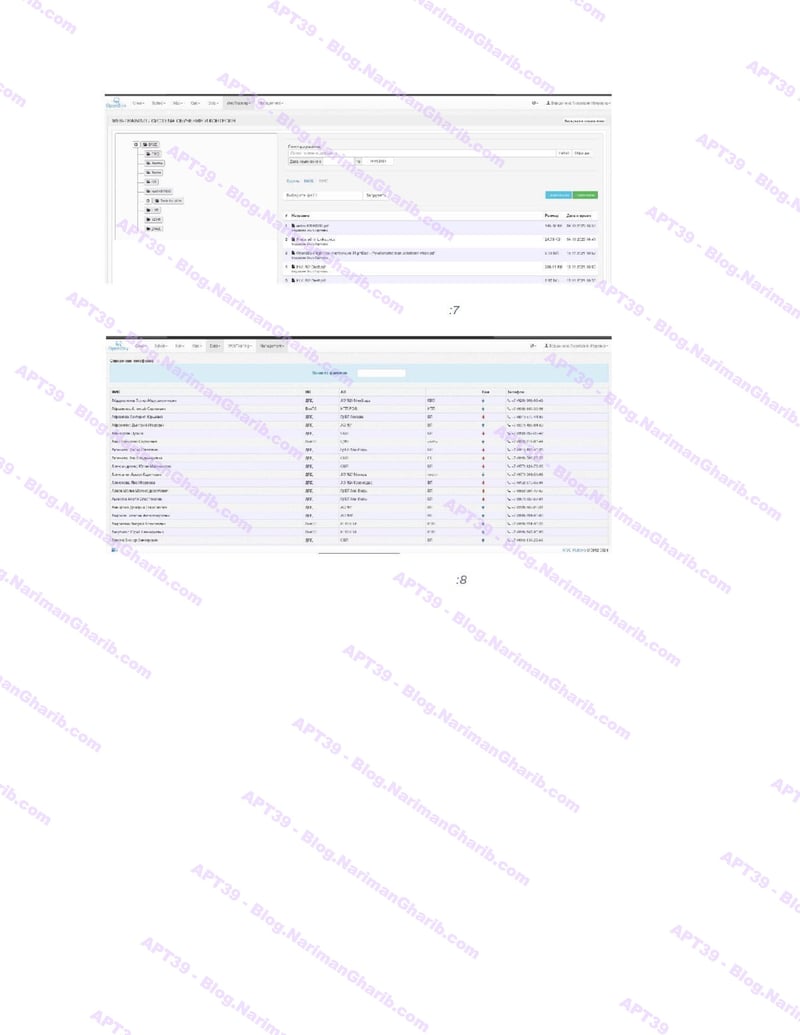

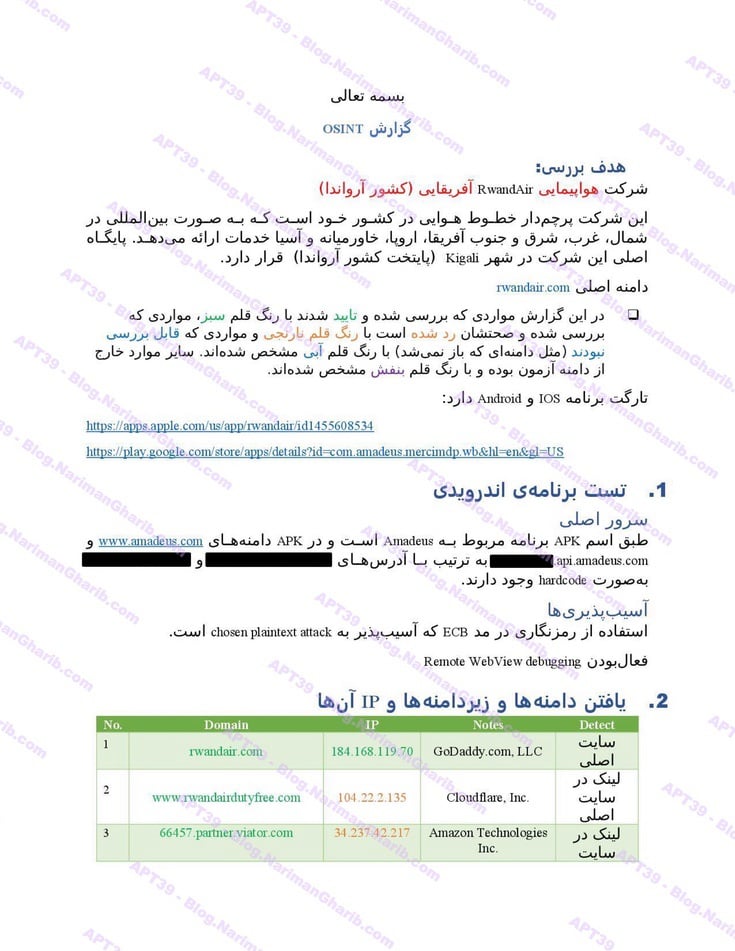

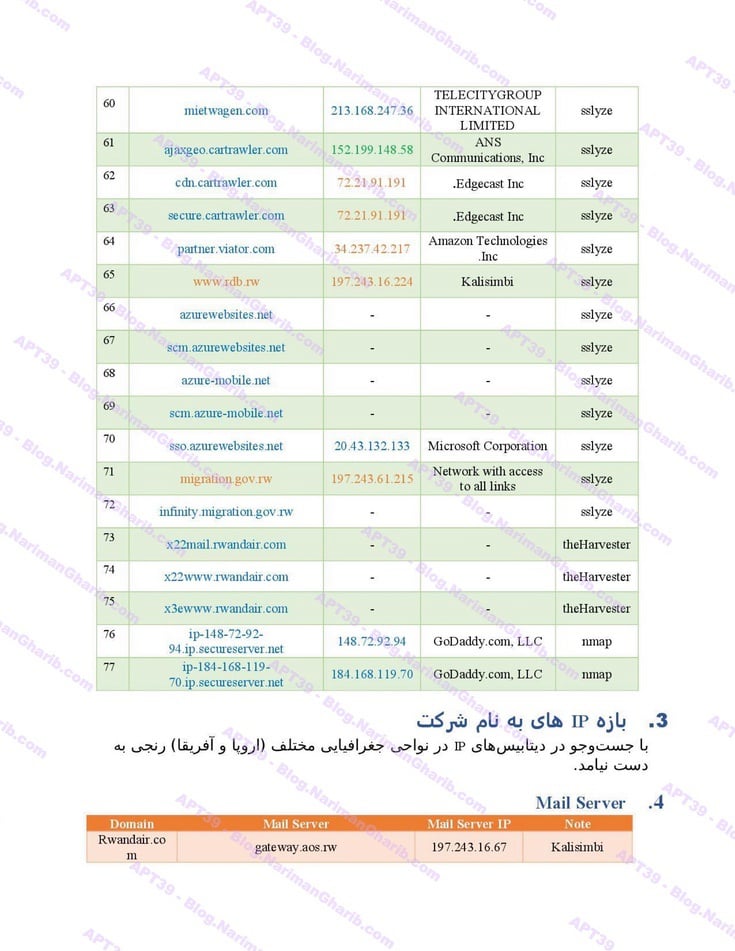

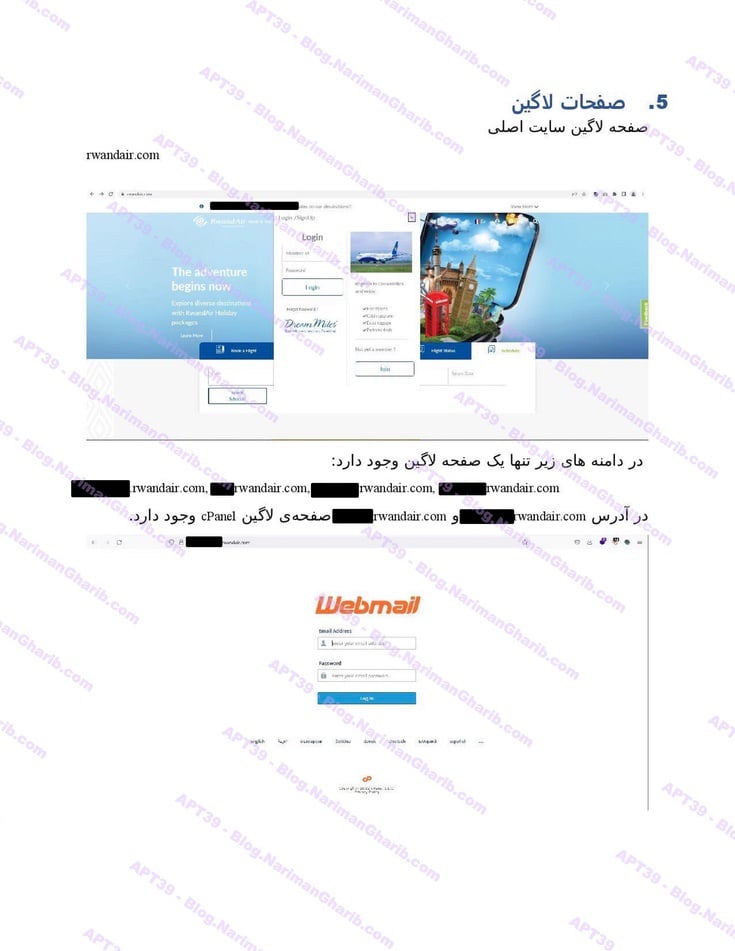

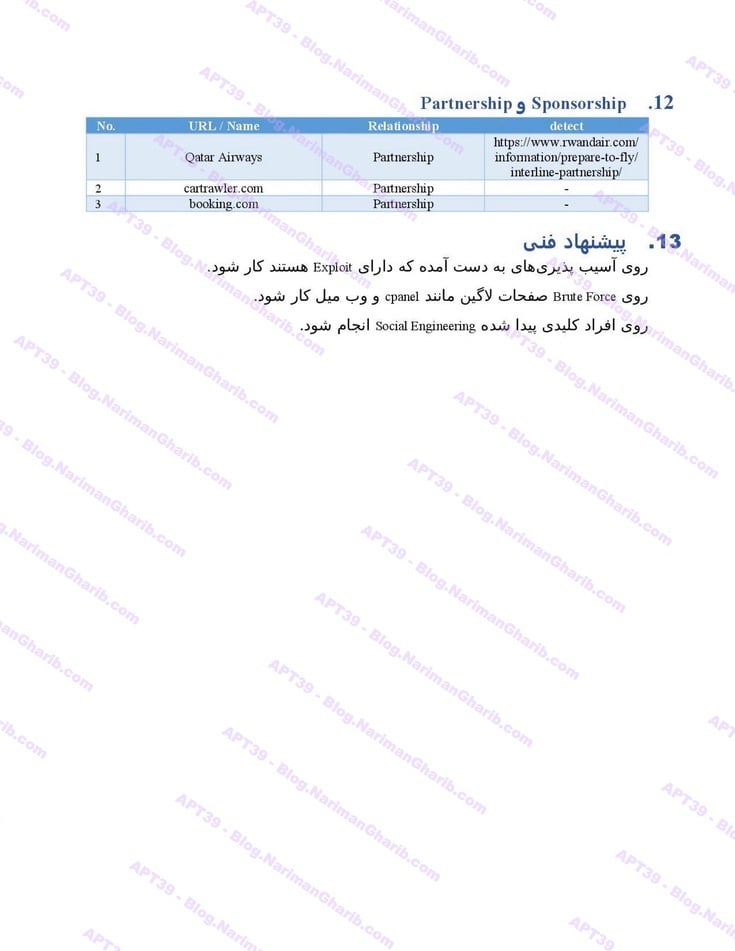

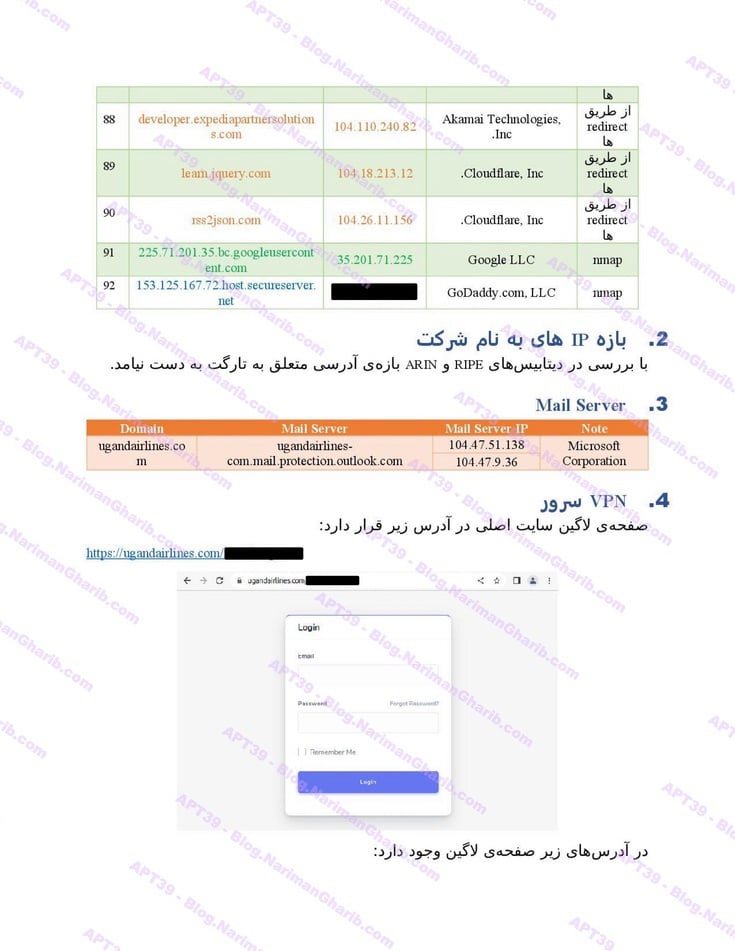

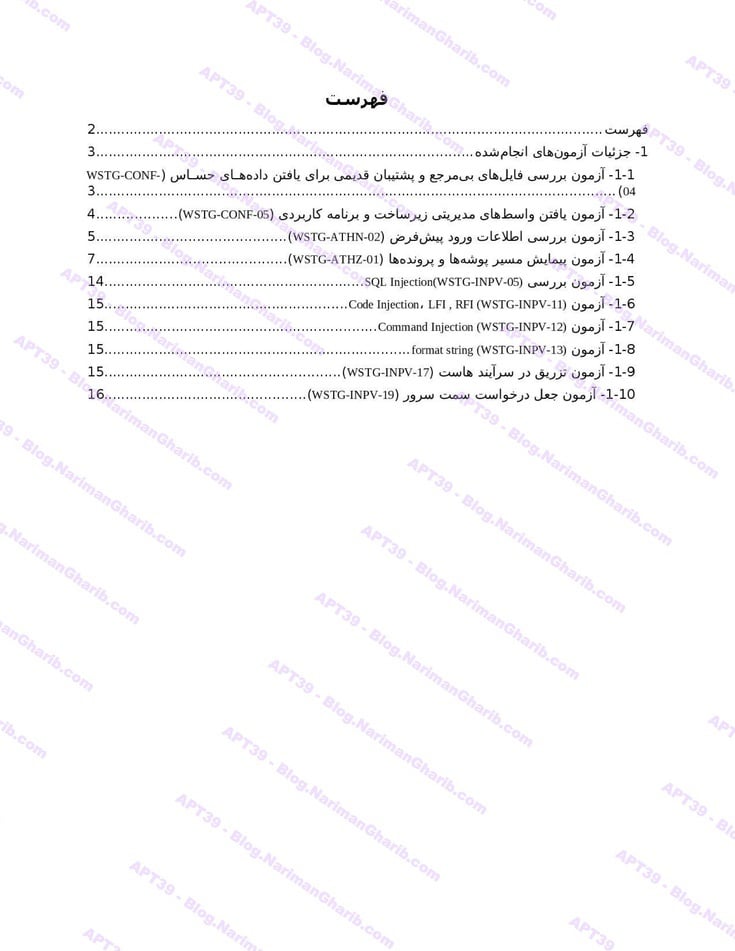

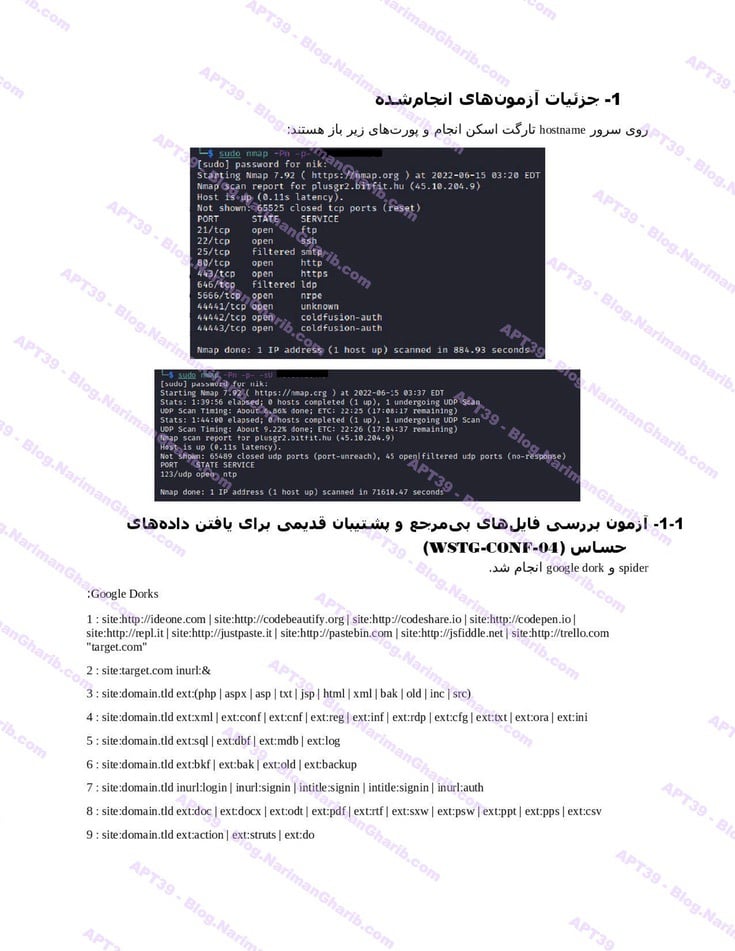

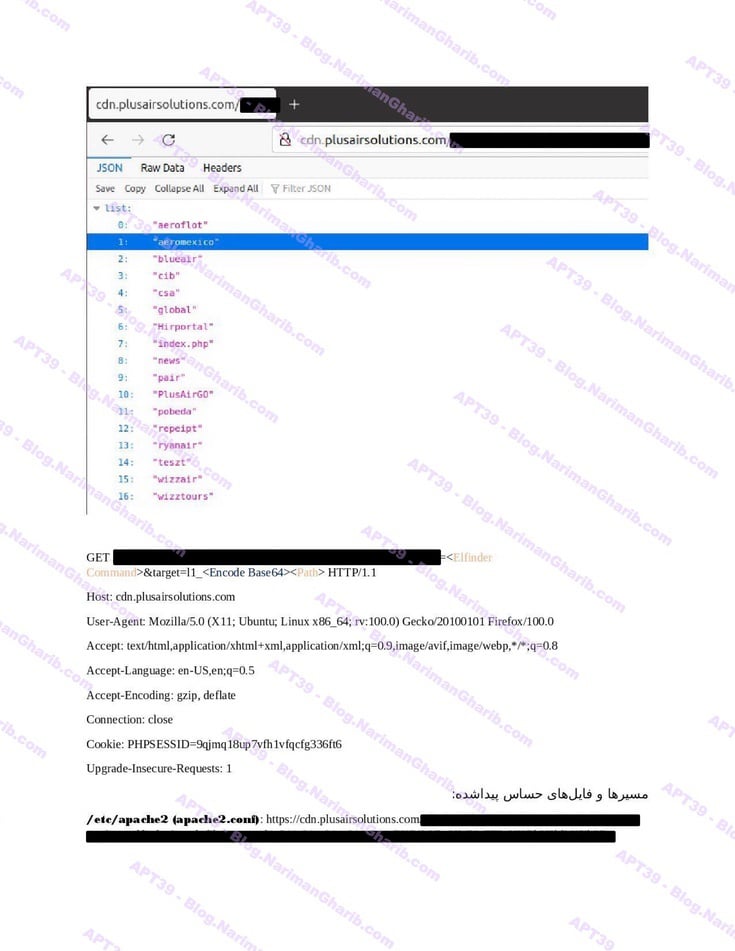

اسناد فاش شده دامنه کامل را نشان میدهند. تحت پوشش «آموزش OSINT»، امنبان به طور سیستماتیک موارد زیر را بررسی کرد:

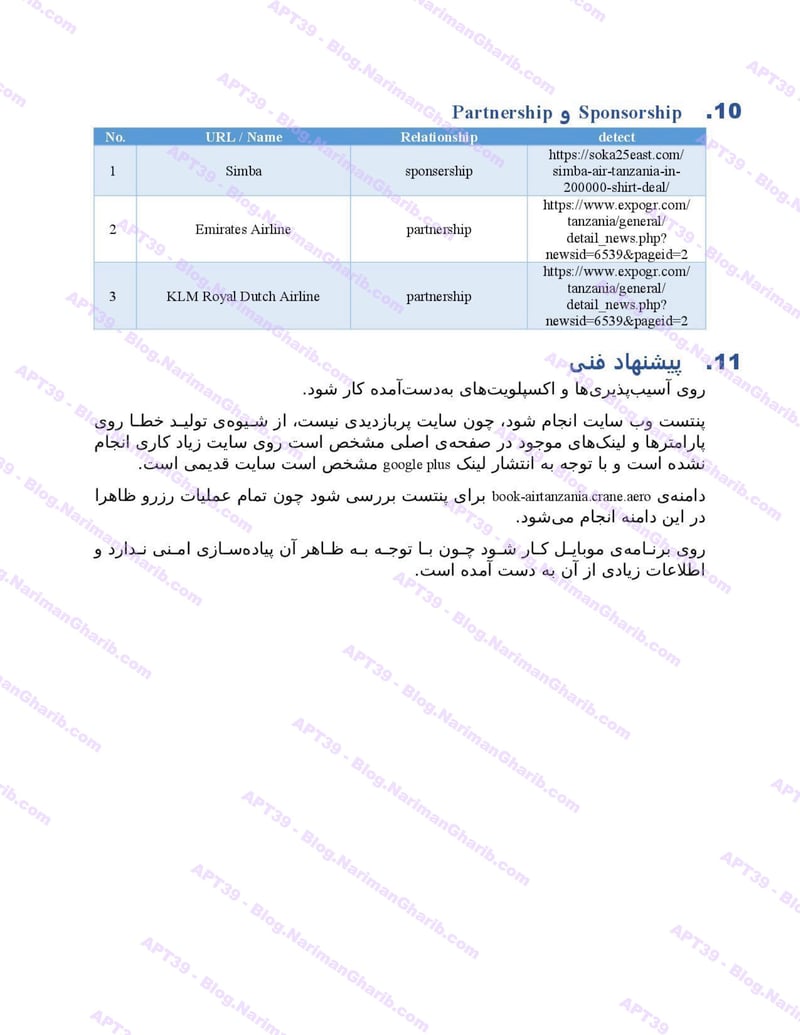

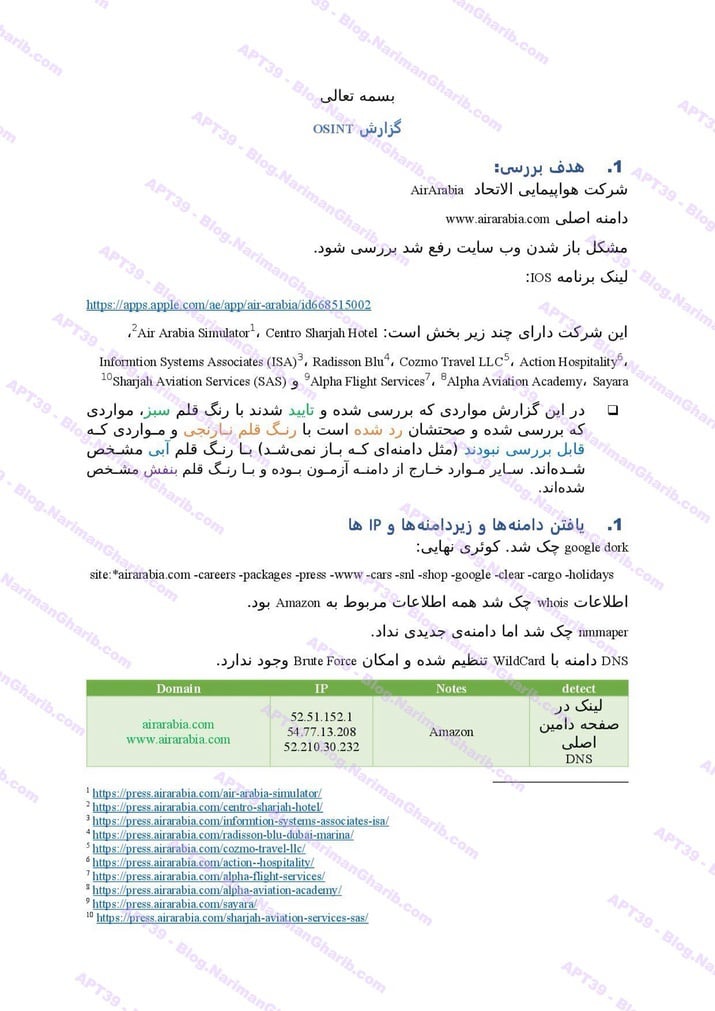

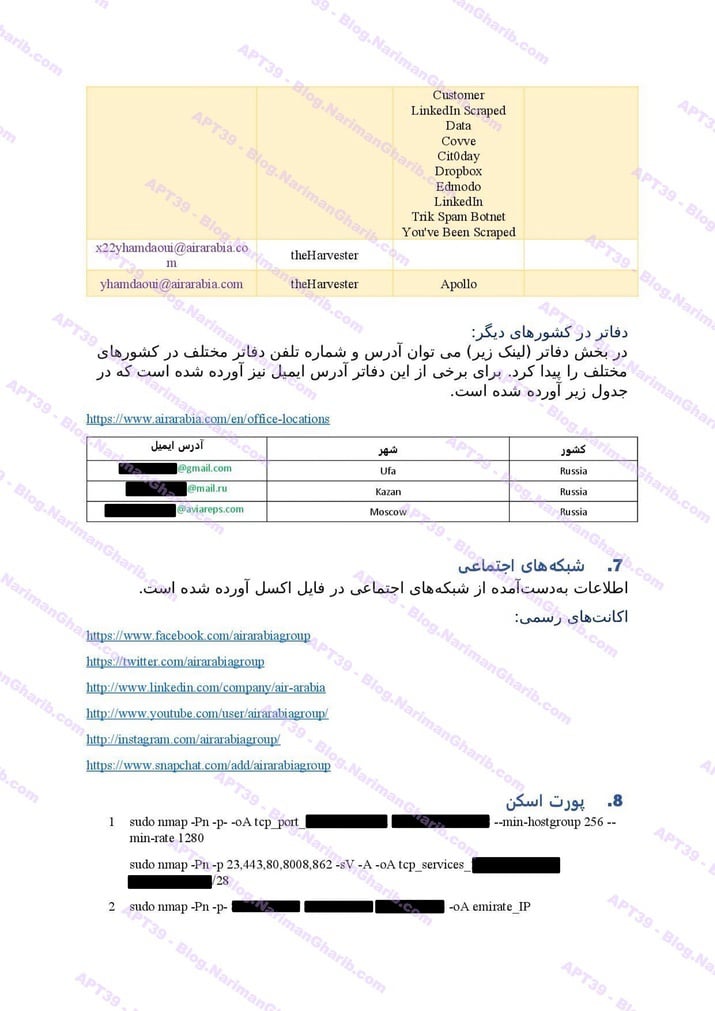

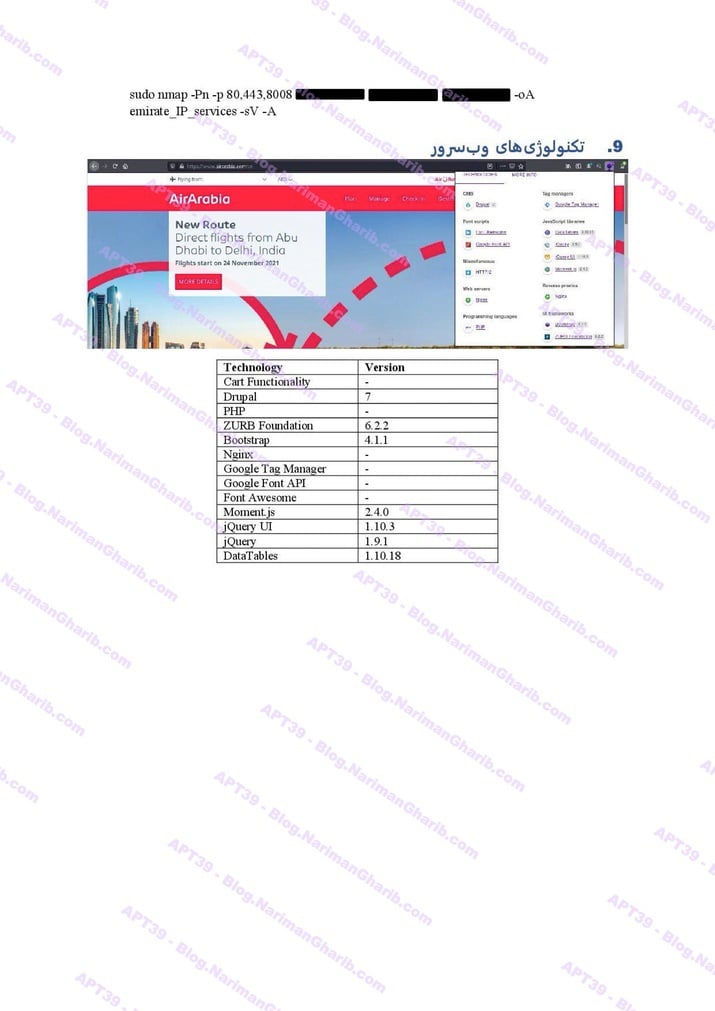

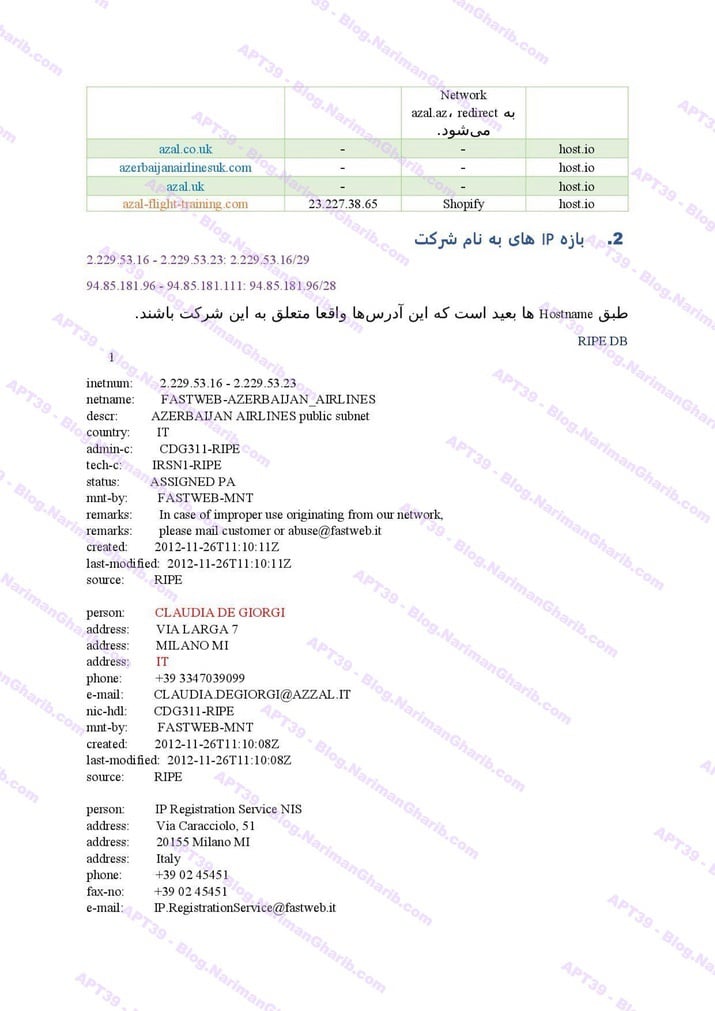

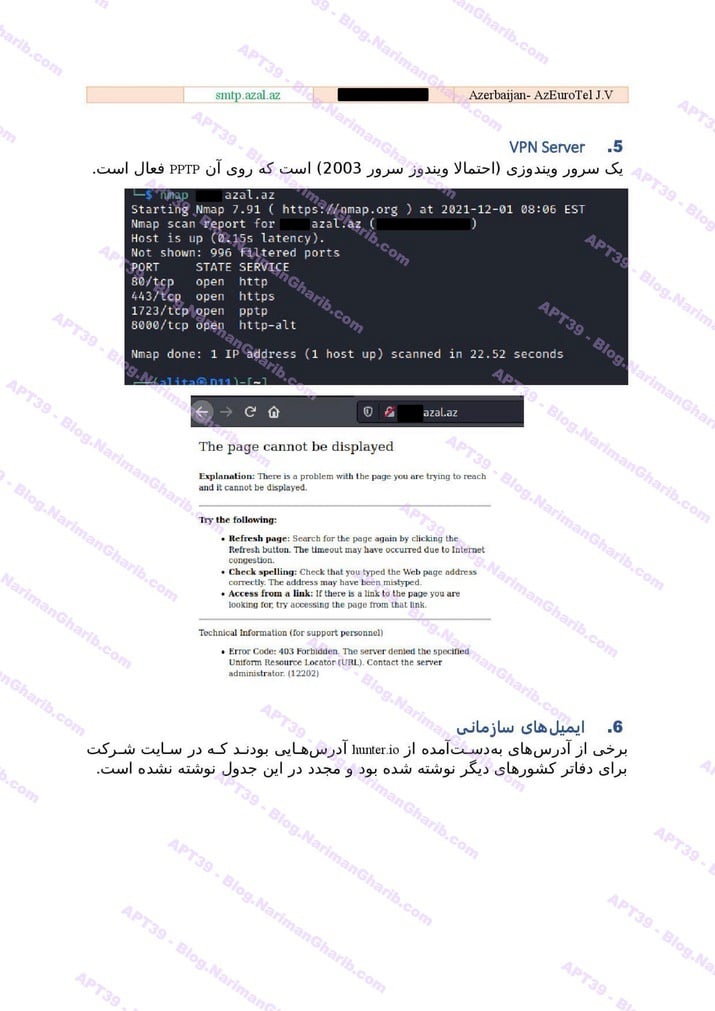

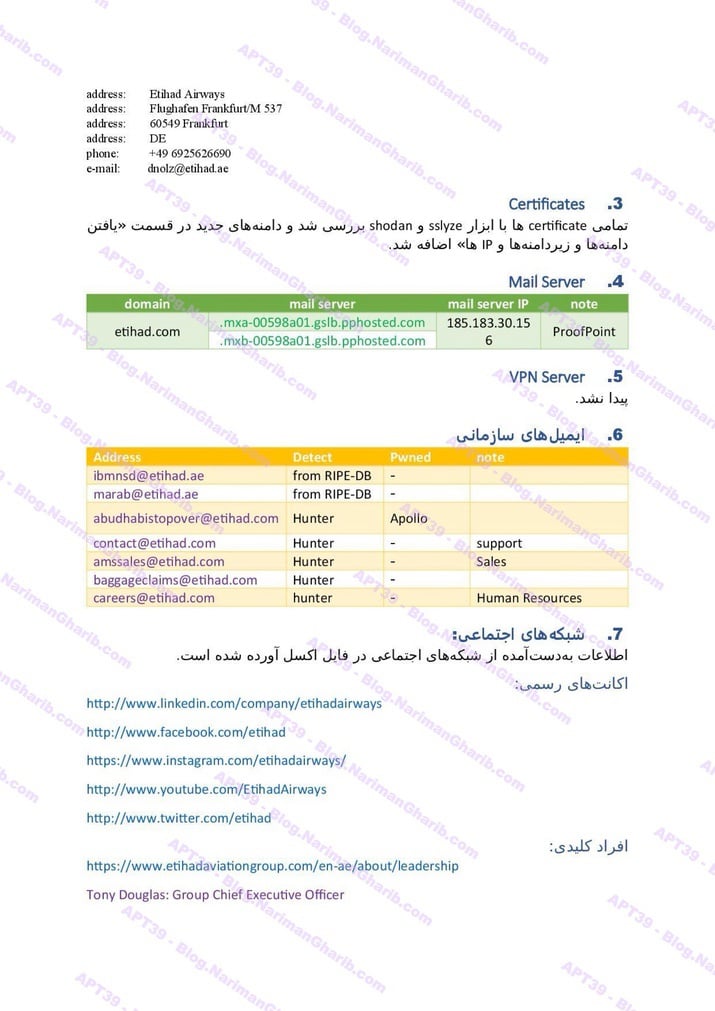

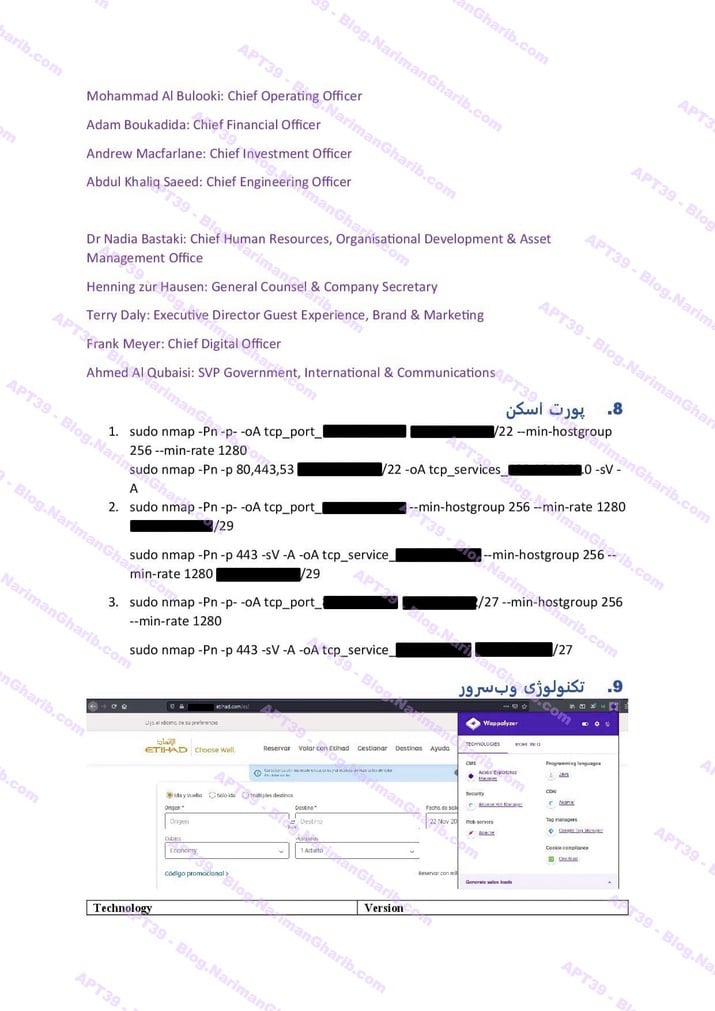

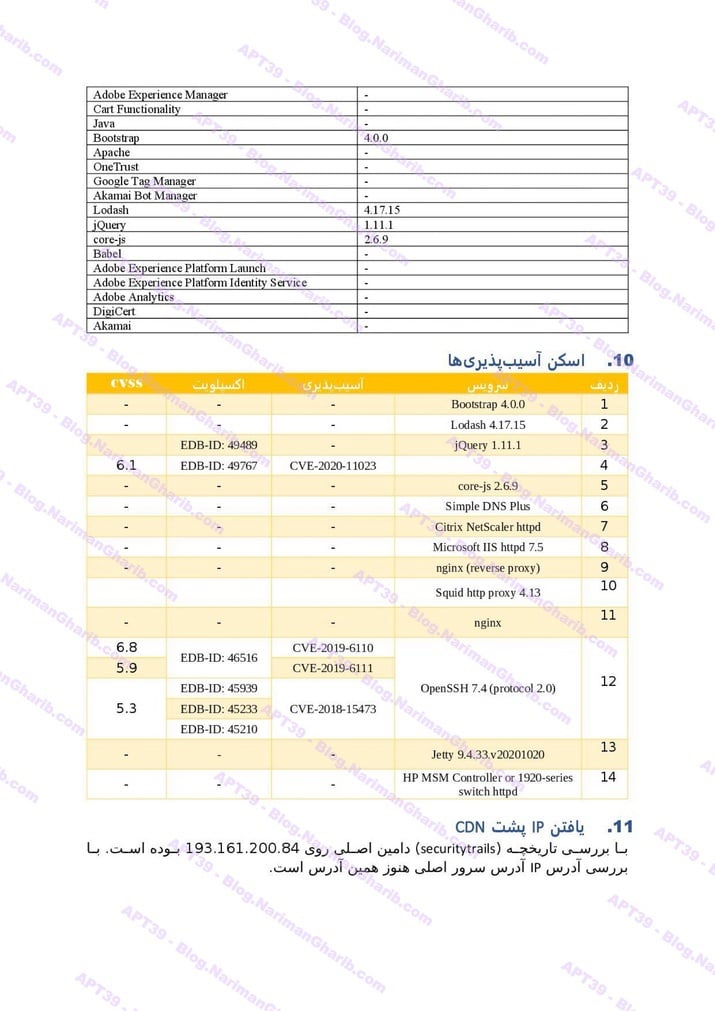

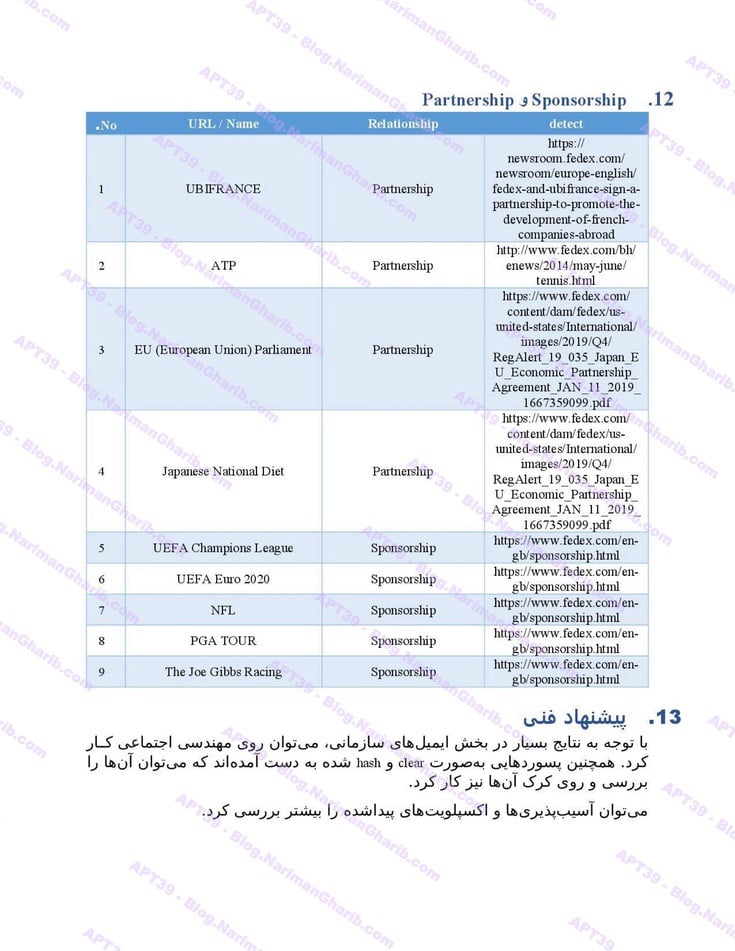

الف. خطوط هوایی: رویال جردنین، ویز ایر، خطوط هوایی ترکیه، آذال، ایر صربیا، اتحاد، ایر عربیا، فلای دبی، قطر ایرویز، امارات، عمان ایر، کنیا ایرویز، ایر تانزانیا، ایر بوتسوانا، خطوط هوایی رواندا، خطوط هوایی LOT

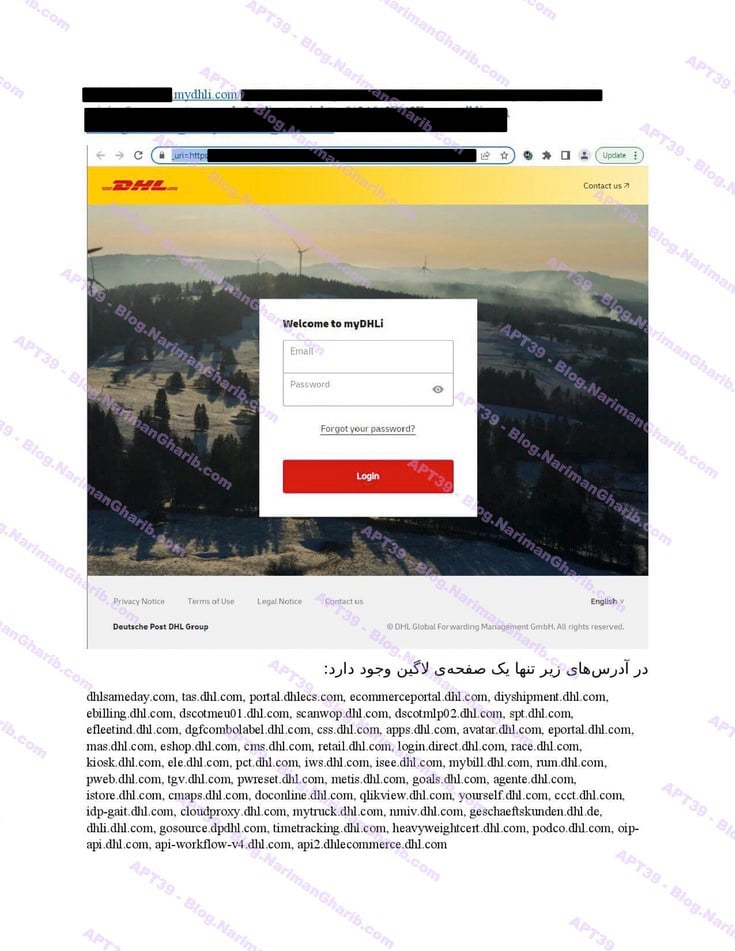

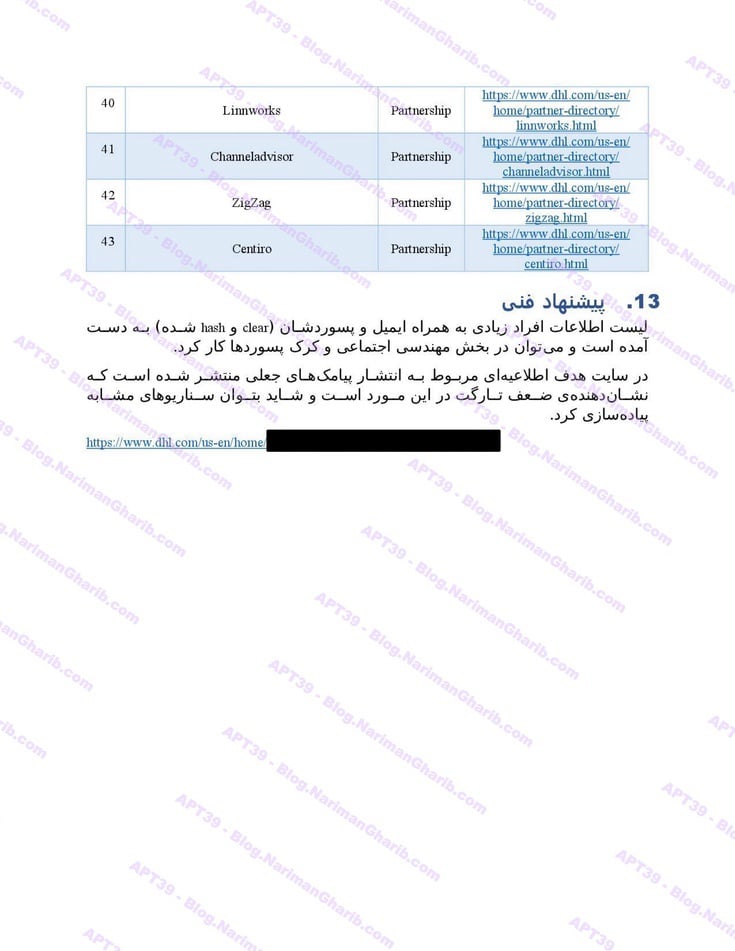

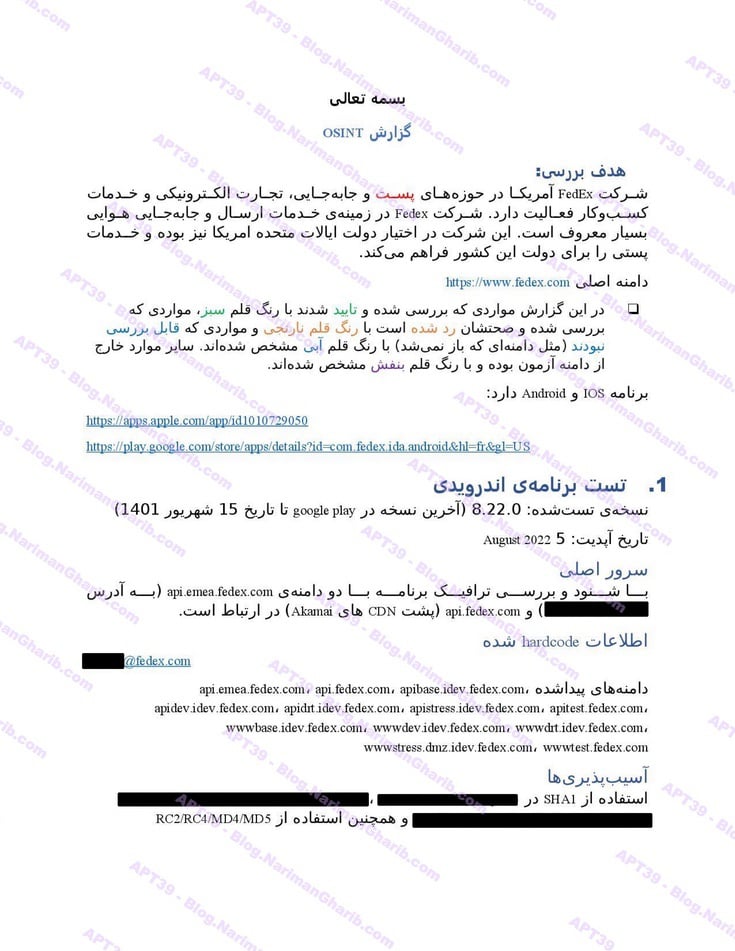

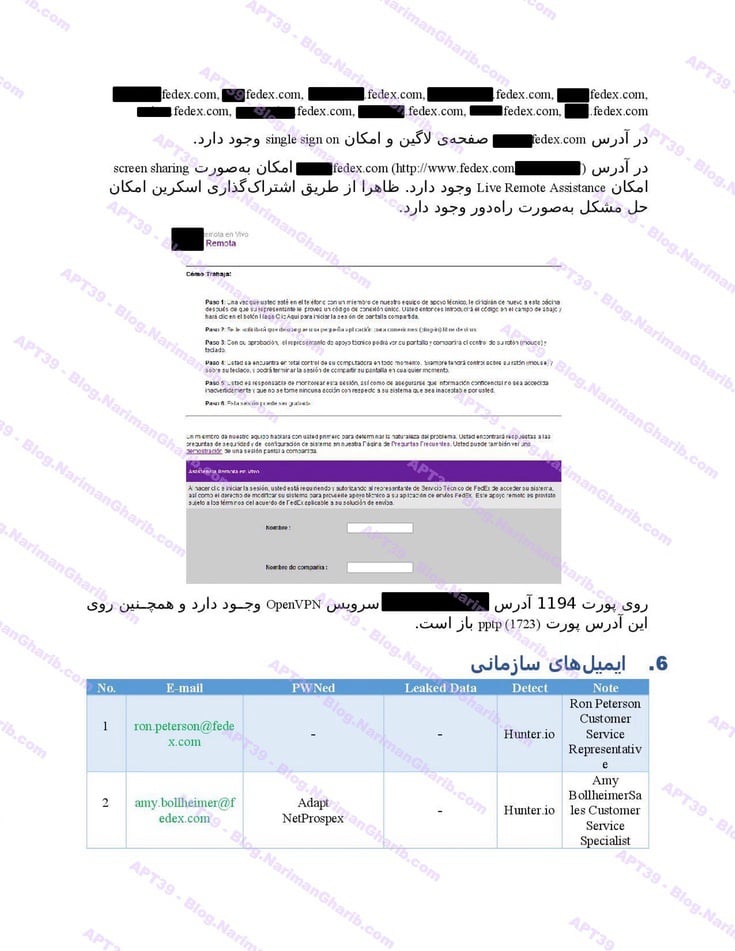

ب. شرکتهای حمل و نقل ایالات متحده: فدکس، USPS، DHL

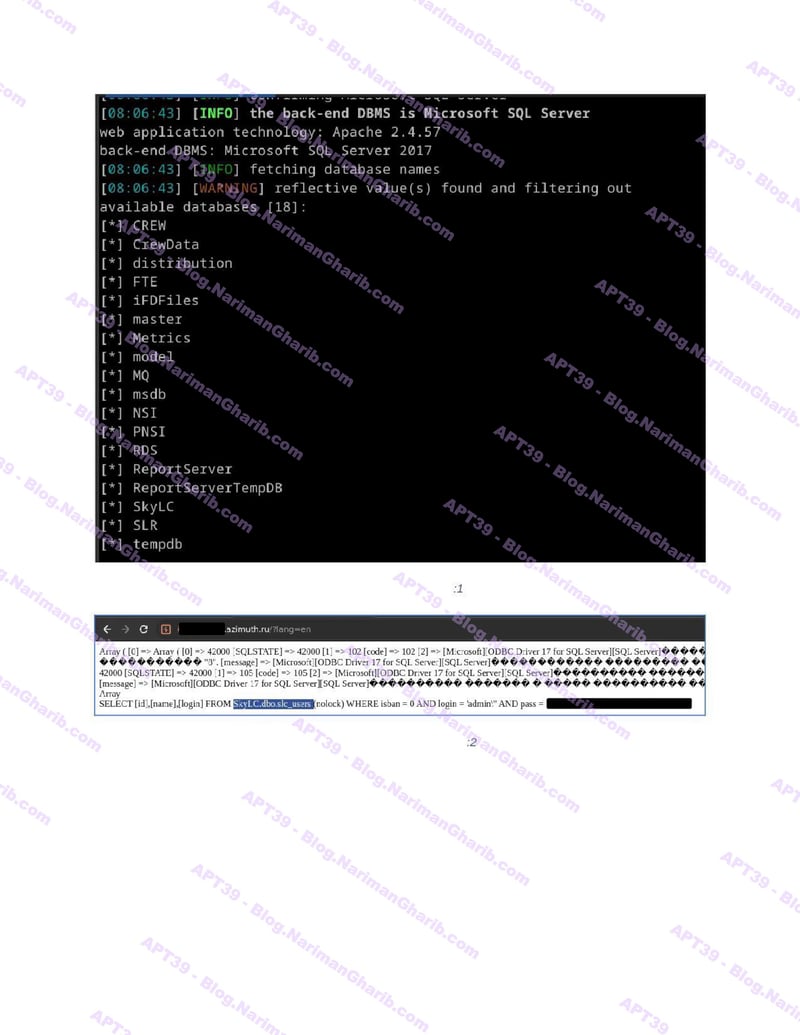

ج. نهادهای روسی: خطوط هوایی آزیموت روسیه

د. شرکتهای حمل و نقل اضافی: آرامکس

به الگو دقت کنین - خطوط هوایی کشورایی که با رژیم دوستن (روسیه، قطر) کنار ایرلاینای کشورایی که تهران دشمنشون میدونه نشستن. وقتی داری پرونده اطلاعاتی میسازی، همه هدفن.

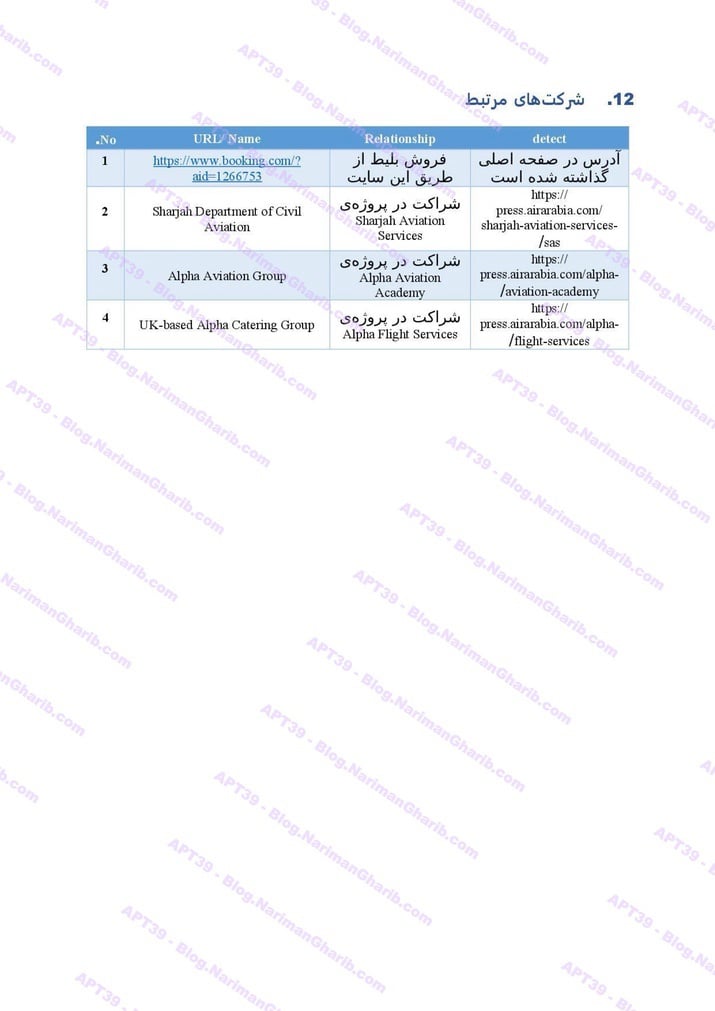

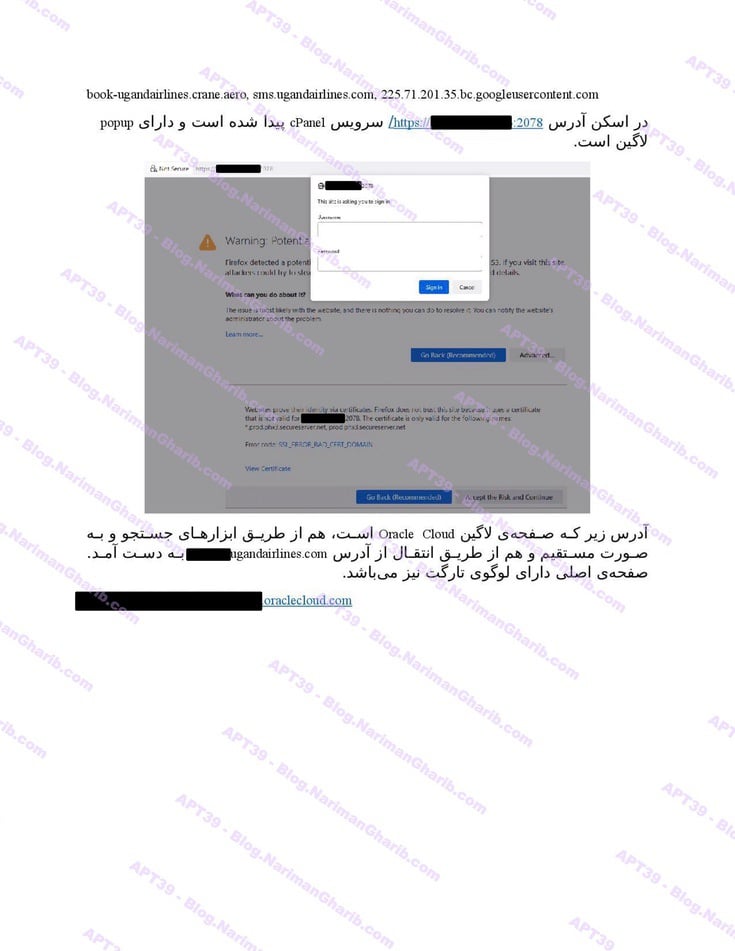

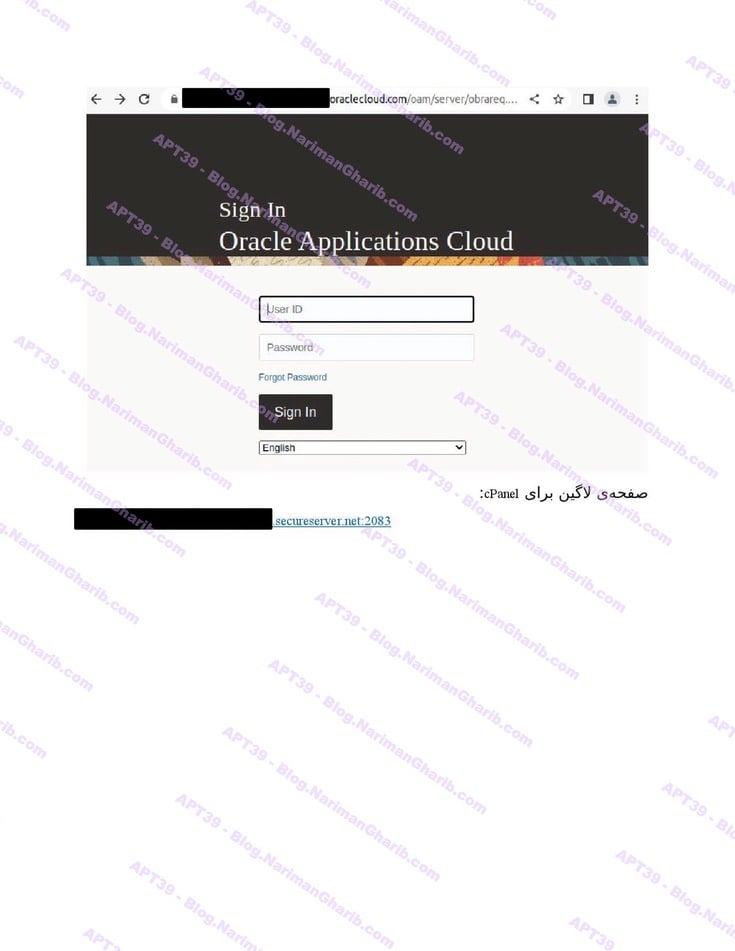

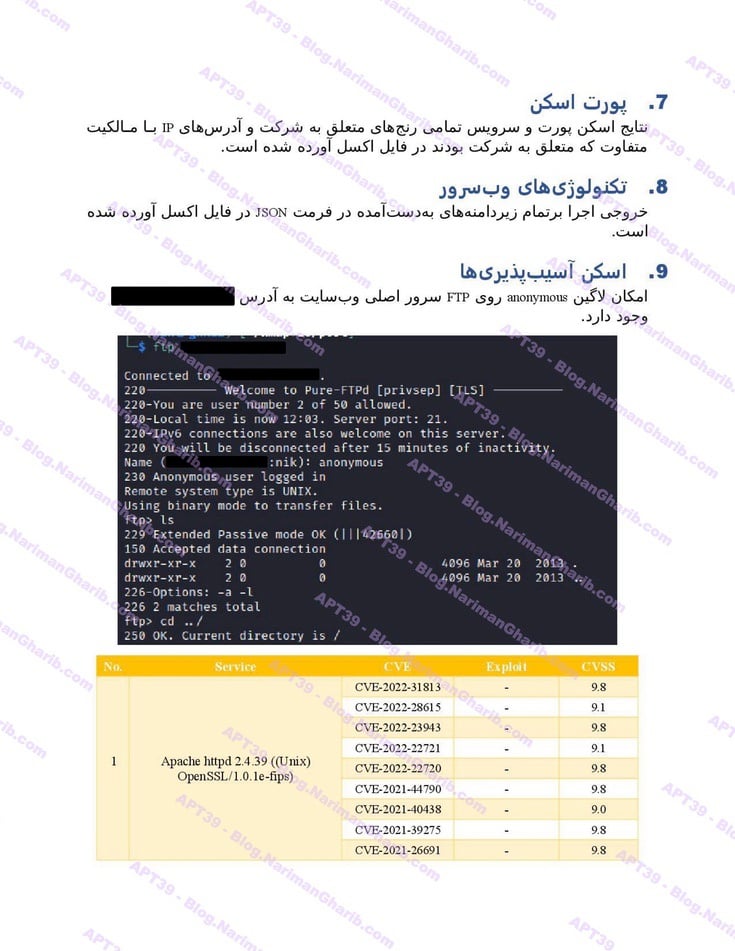

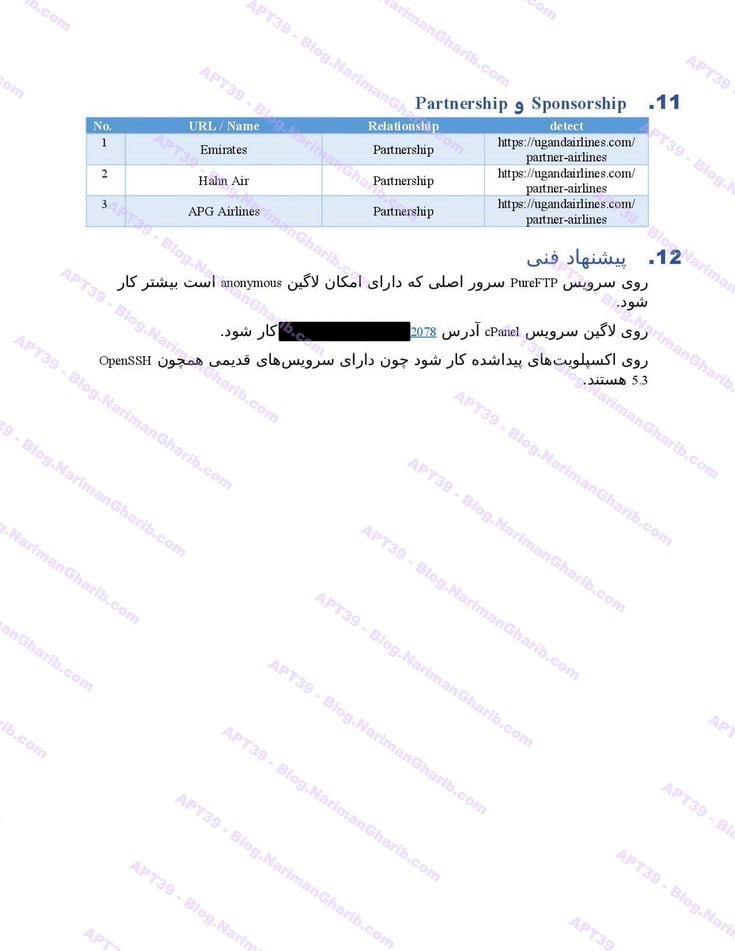

نمونهای از گزارشهای شناسایی آنها:

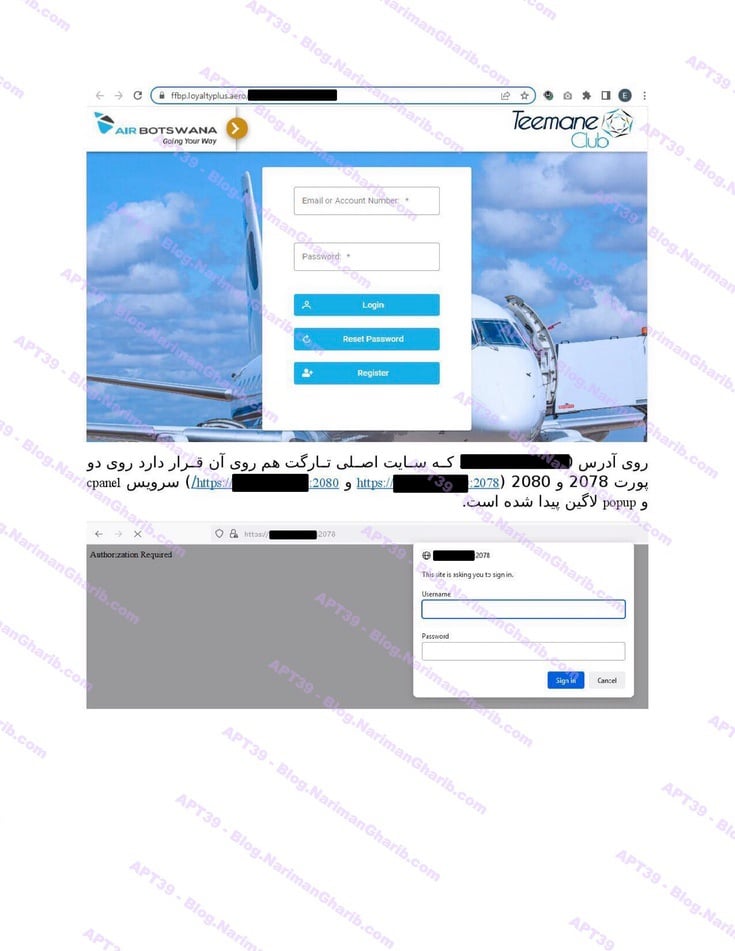

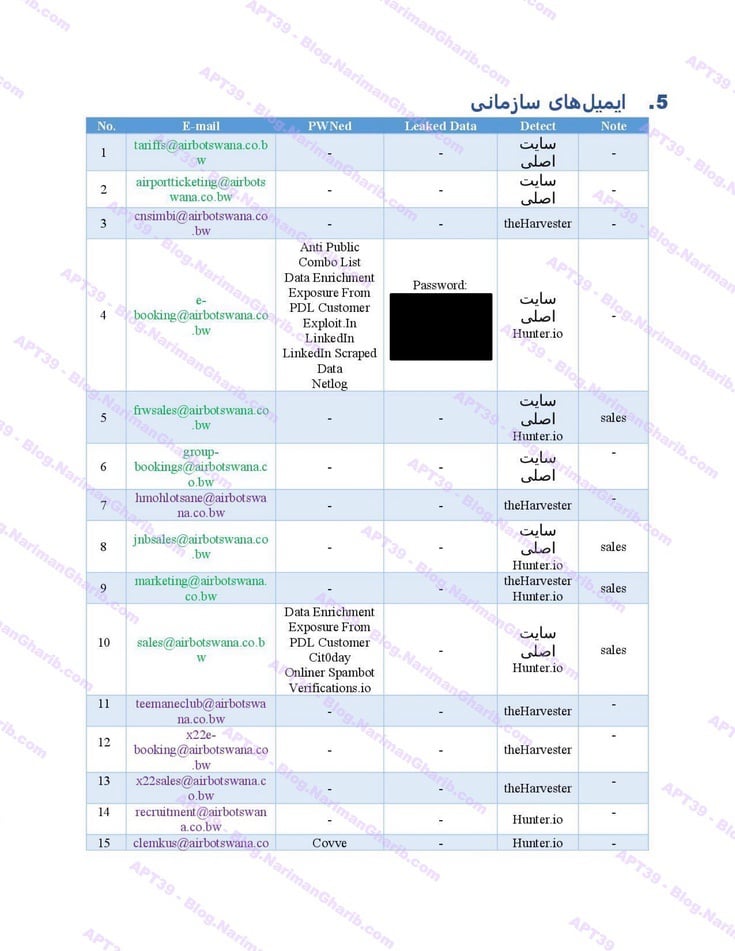

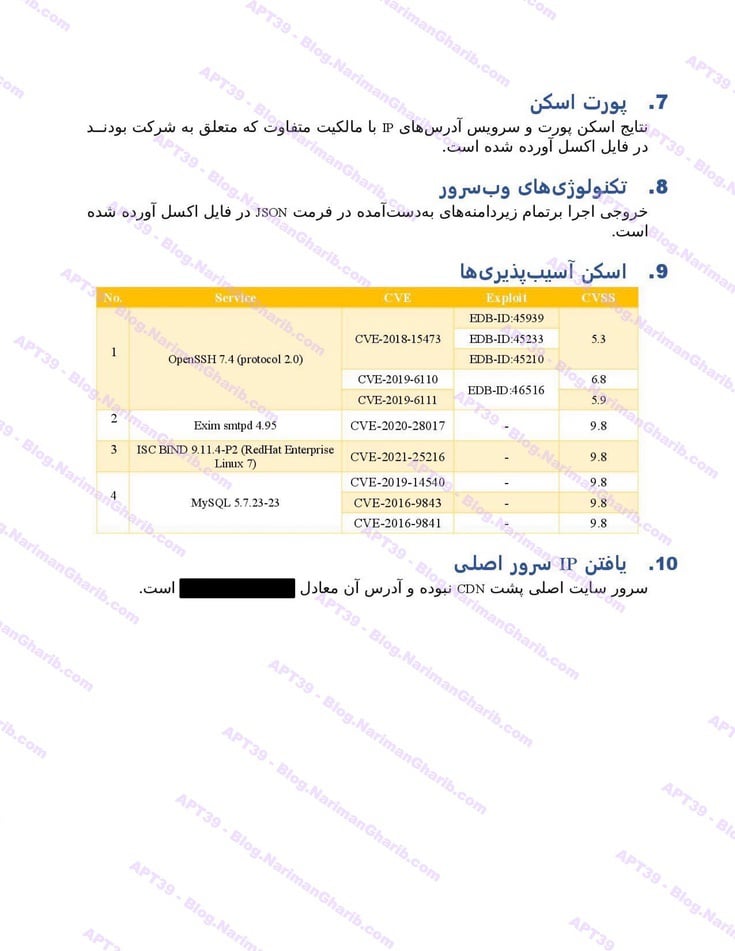

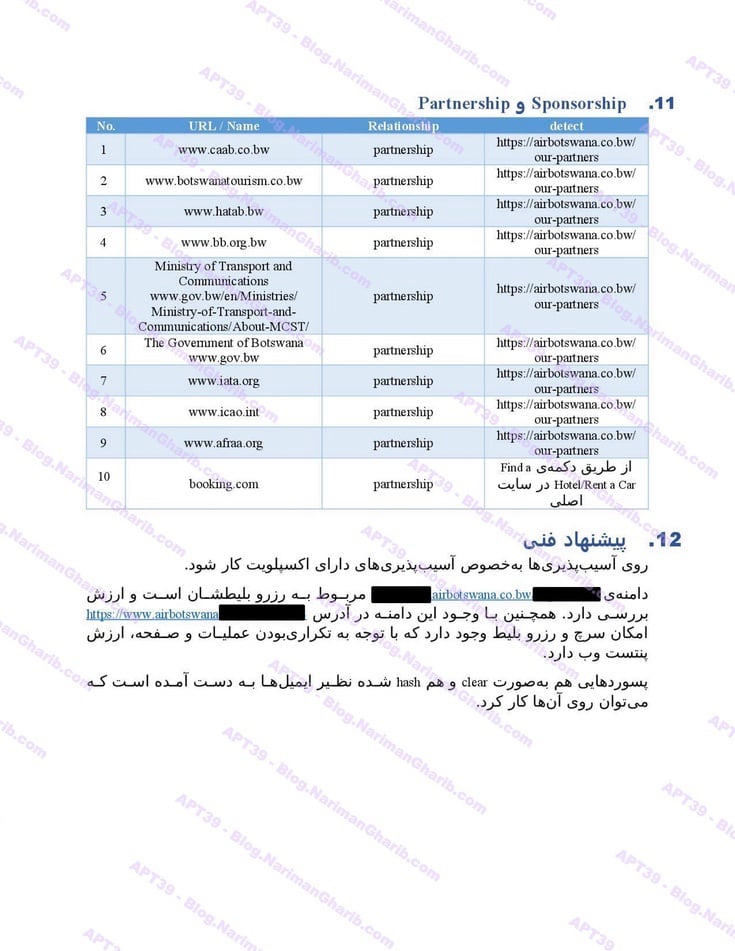

Air Botswana

Air Tanzania

Air Arabia

AZAL Air

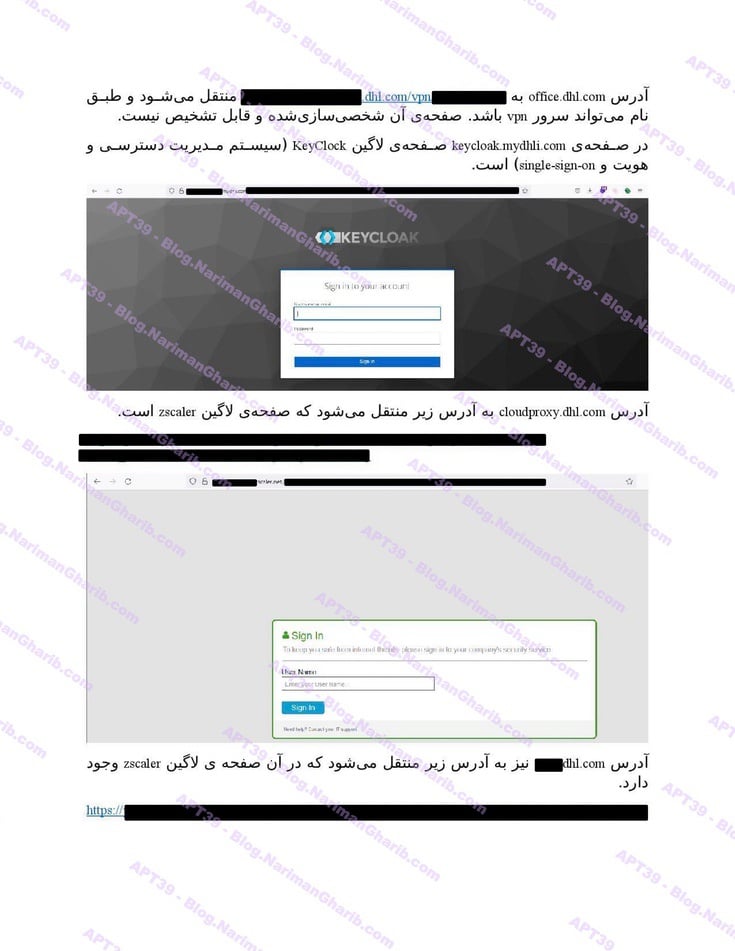

DHL

Emirates

Etihad

FedEx

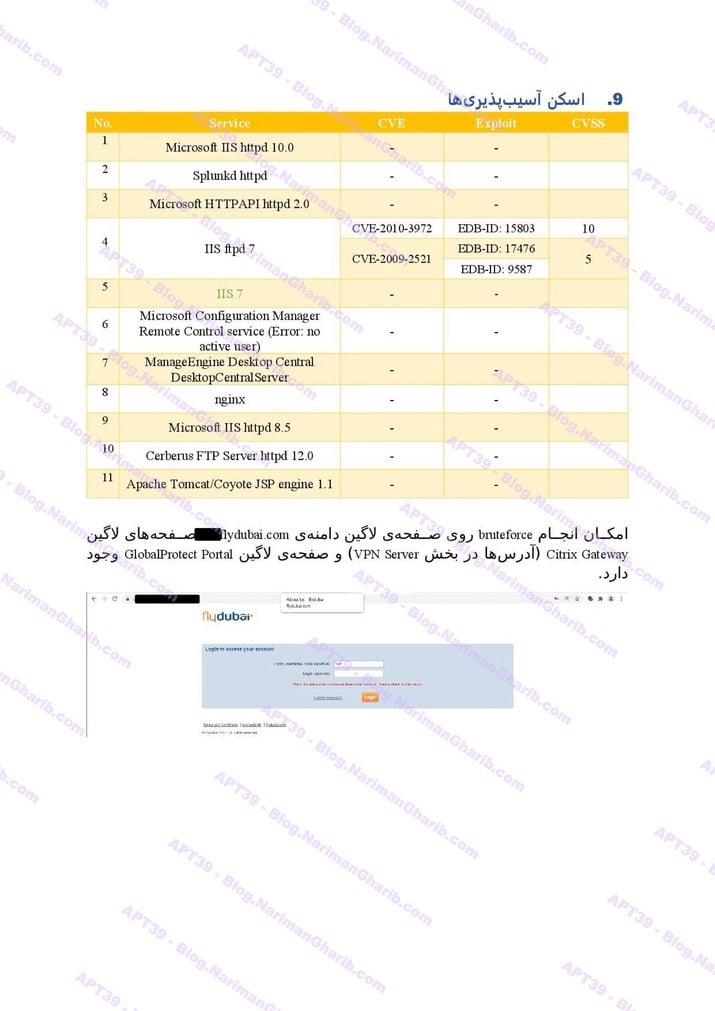

Flydubai

Ukraine International Airlines (UIA)

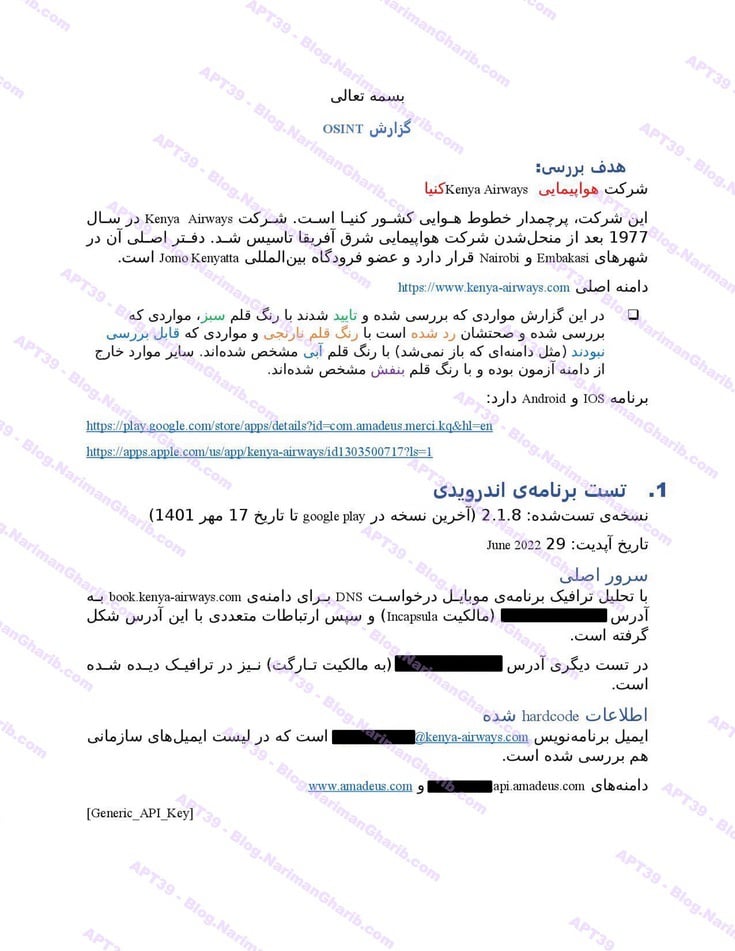

Kenya Airways

Oman Air

Qatar Airways

Azimuth Airlines

RwandAir

Uganda Airlines

Zambia Airways

Wizz Air

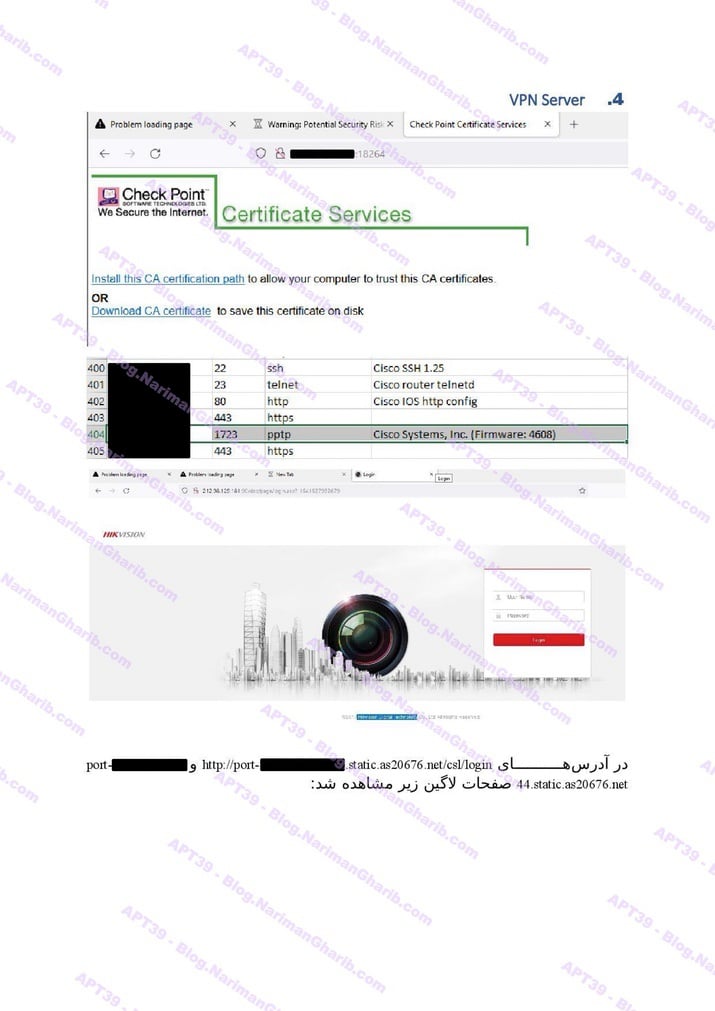

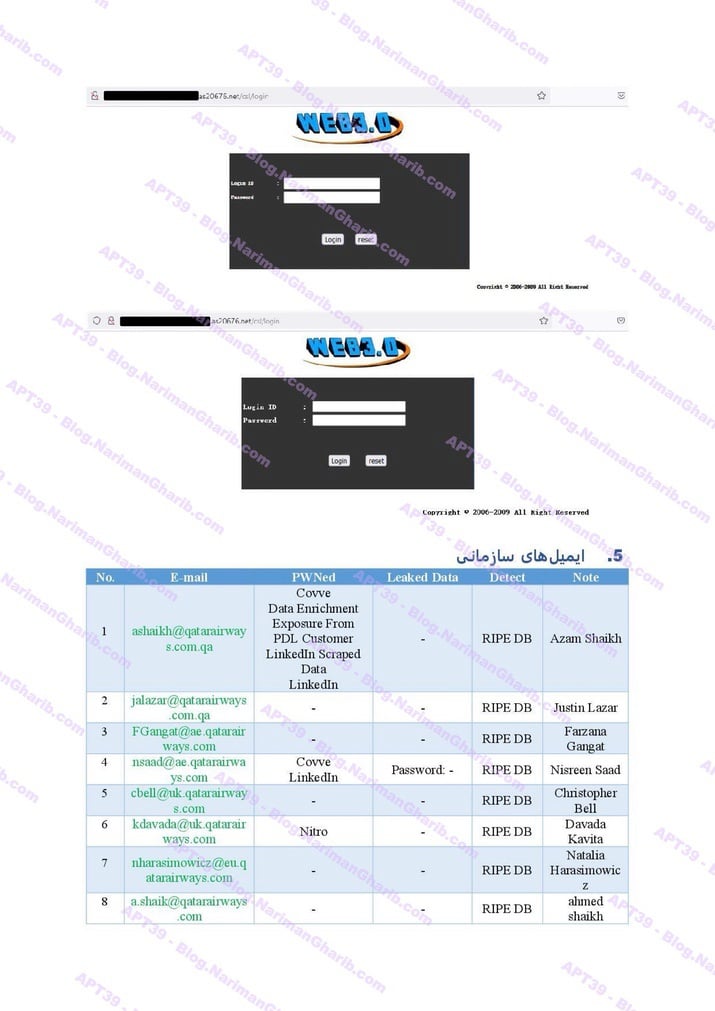

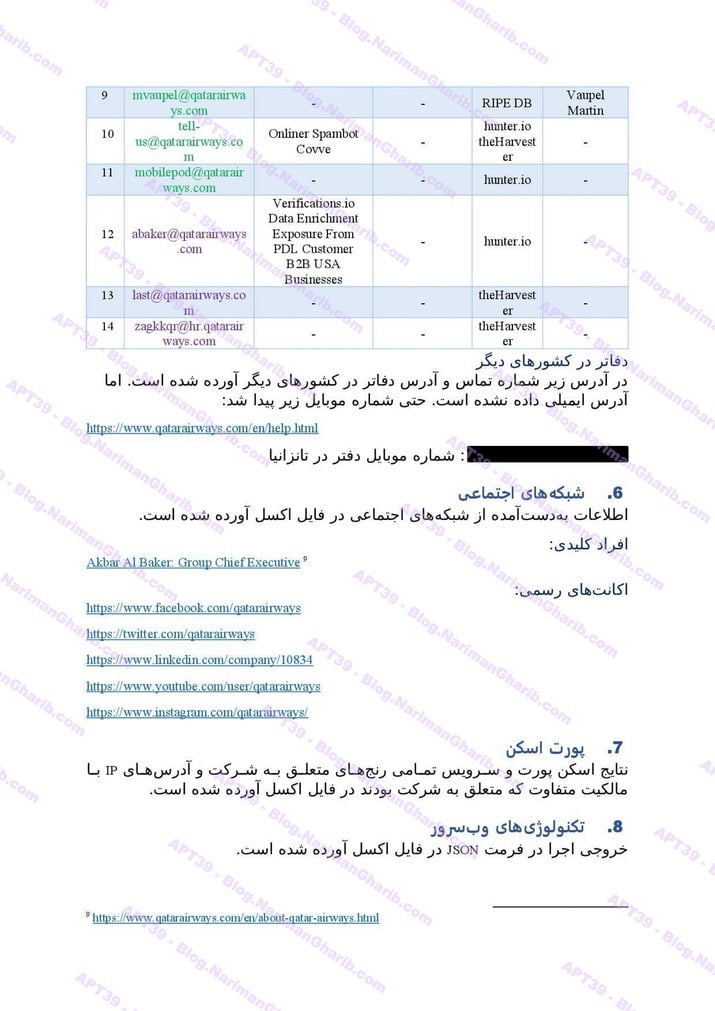

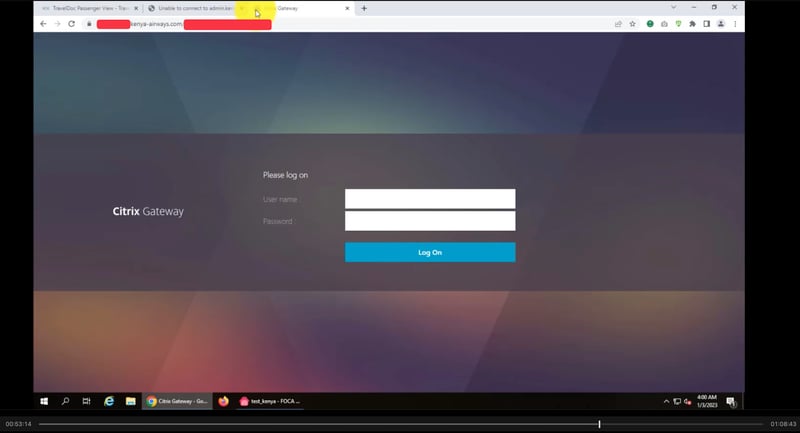

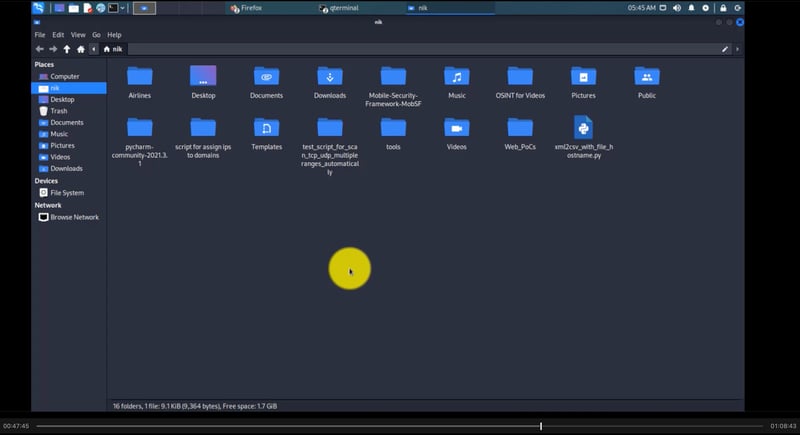

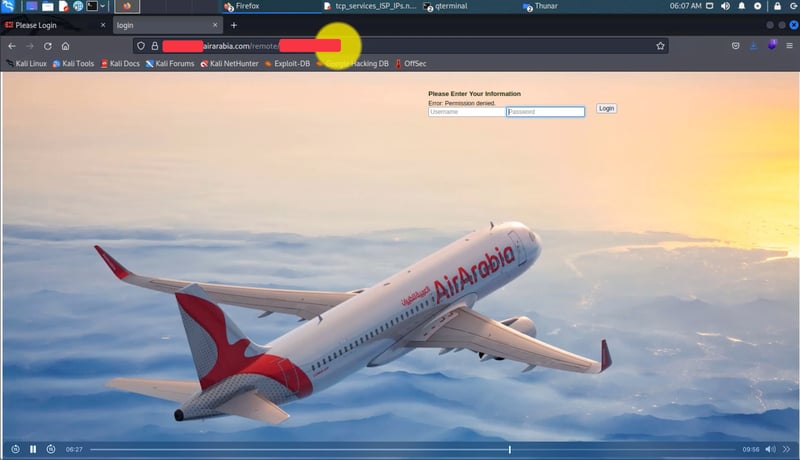

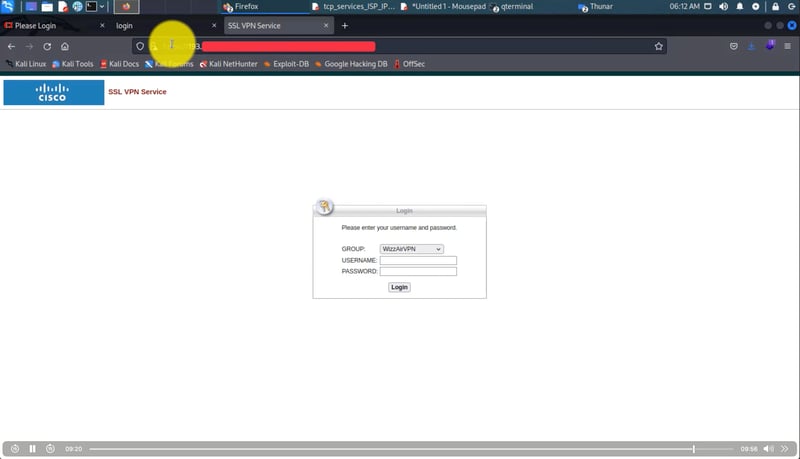

ویدیوهایی که در اختیار دارم خیلی گویاست. ساعتها فیلم که نشون میده چطور آدمای امنبان دارن دقیق و حسابشده راههای حمله به هر هدف رو پیدا میکنن. این سرگرمی یا تحقیق امنیتی نیست. هیچ شرکتی این «ممیزیهای امنیتی» رو نخواسته. کدوم شرکت ایرانی جرأت میکنه بدون اجازه بره سراغ ایرلاینهای بینالمللی - مگه اینکه از بالا بهش چراغ سبز داده باشن؟

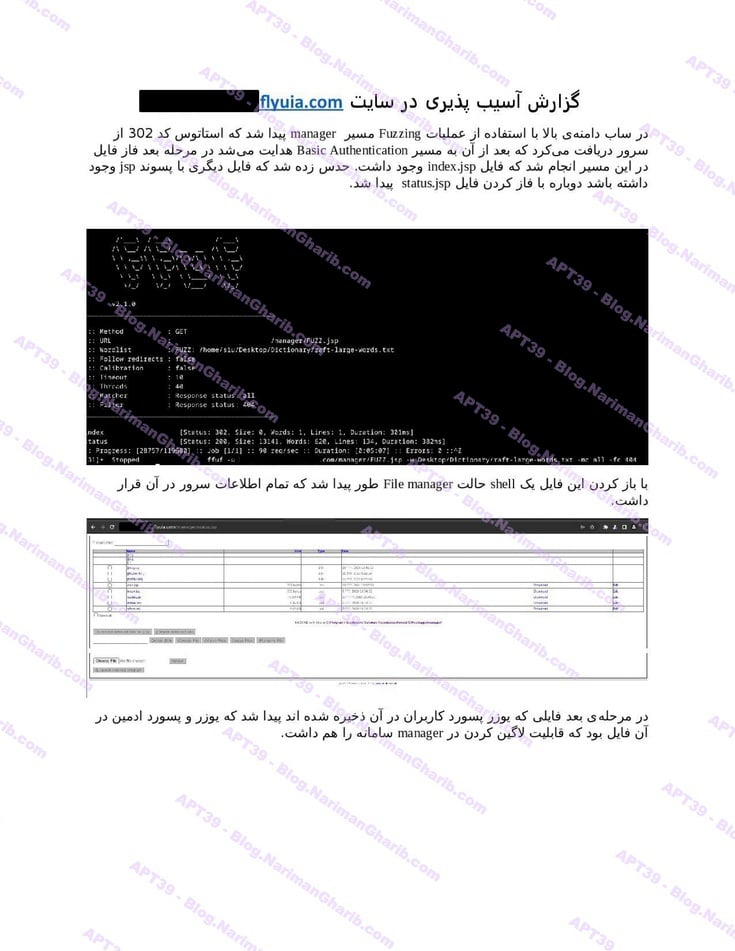

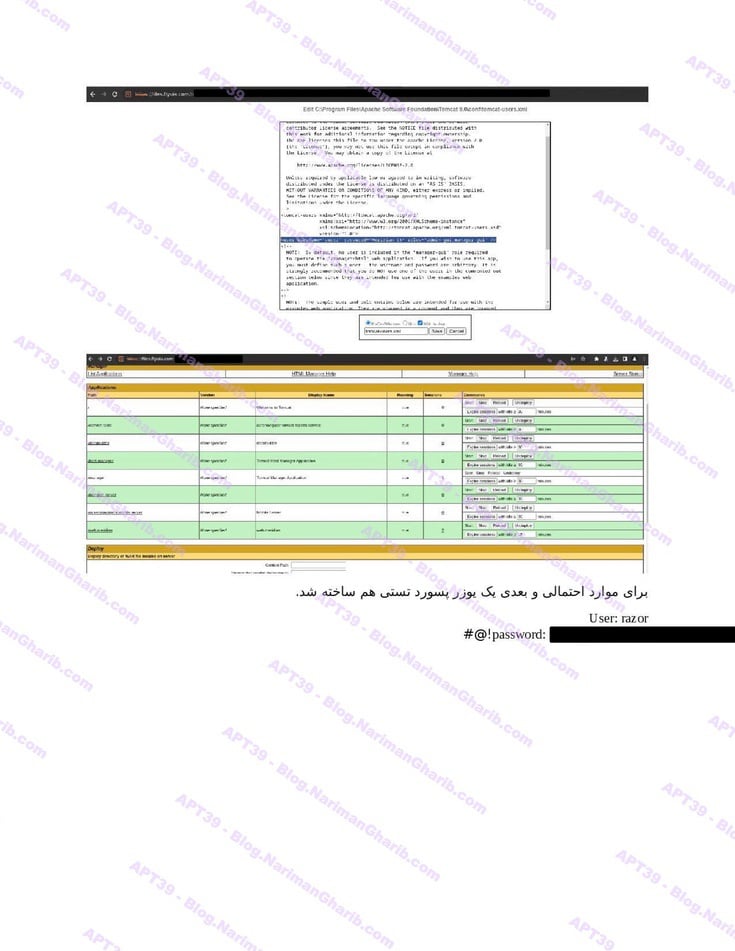

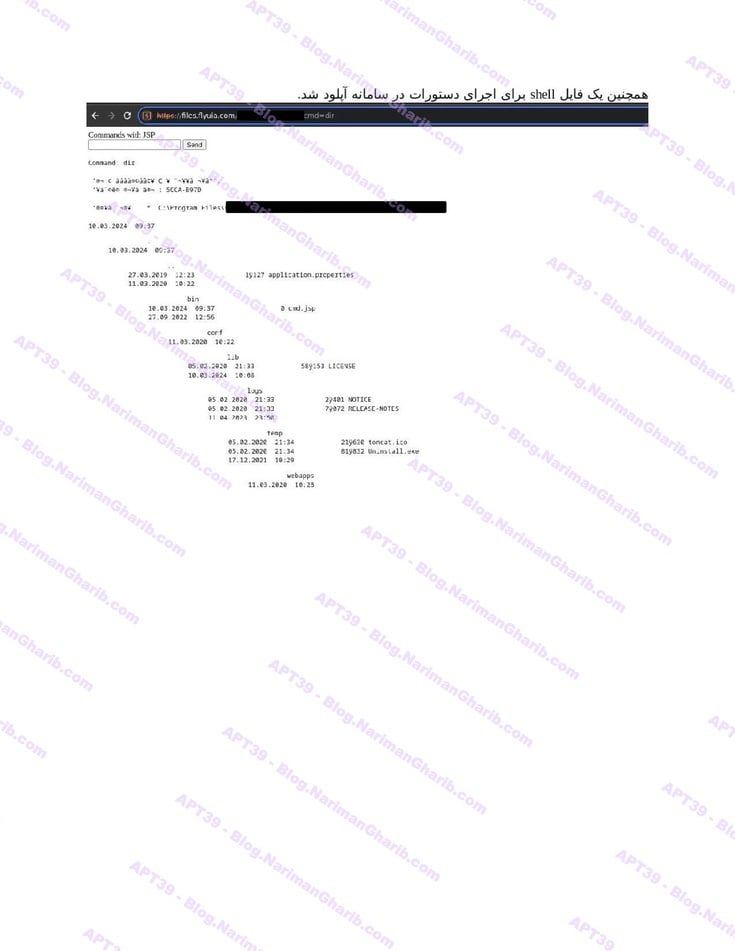

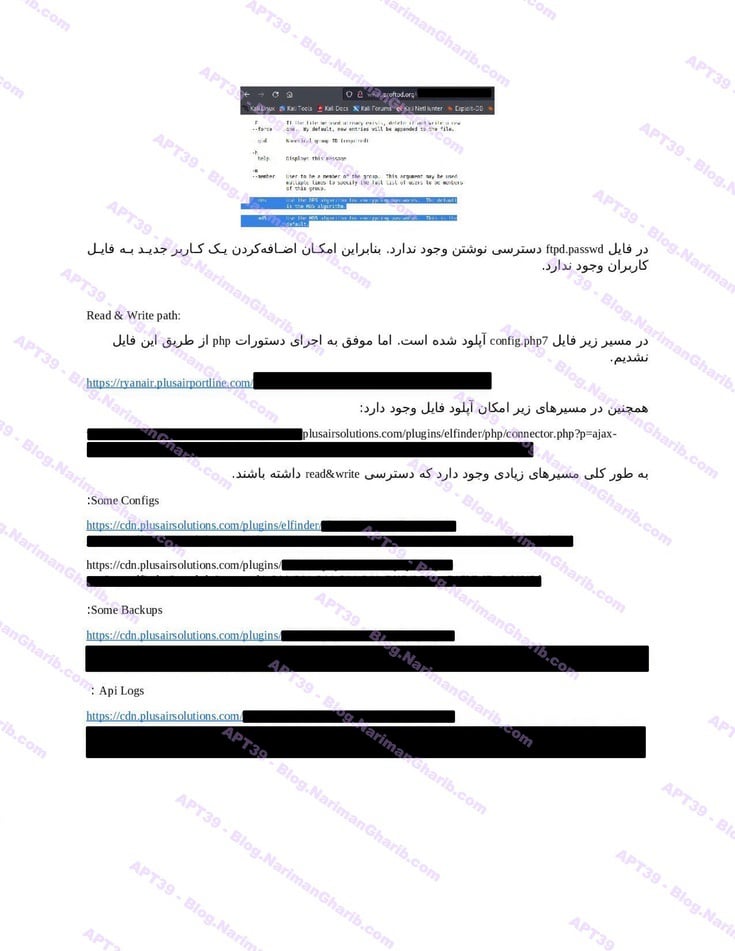

پوشههایی با برچسب «پروژهها» و «تحقیق و توسعه». محققان امنیتی که هک (بخوانید ممیزی امنیتی) ایرلاین ها رو «پروژه» نمیذارن. آژانسهای اطلاعاتی این کارو میکنن. چند اسکرین شات از ویدیو های تهیه شده خودشان را که حملات به ویز ایر و کنیا ایرویز را مستند میکنند، ببینید.

Screenshots taken from their self-produced videos documenting the attacks

اینها گزارشهای آسیبپذیری نیستند - آنها نقشههای عملیاتی هستند که توسط کنترلکنندههایی سفارش داده شده که نیاز به ردیابی افراد خاص و به خطر انداختن سیستمهای بینالمللی دارند.

سطح جزئیات خیرهکننده است: لیست مسافران، آدرسهای منزل، شماره پاسپورت، اطلاعات تماس، عکسهای اخیر. همه چیزی که یک سرویس اطلاعاتی برای نظارت، سرقت هویت یا بدتر نیاز دارد. تاریخ به ما نشان میدهد که تهران دقیقاً چگونه از چنین دادههایی استفاده میکند - برای شکار مخالفان، برنامهریزی عملیات، نقض حقوق بشر در مقیاس جهانی.

شکار ارزهای دیجیتال

خطوط هوایی فقط شروع بودند. یک فایل با نام «social engineering.docs» در بین فایلها دیدم که بگی نگی تاریخش یکم قدیمی است که نشون میده امنبان کمپین موازی آنها علیه صرافیهای ارز دیجیتال را از خیلی وقت پیش راه انداختن.

نمونههاشون خیلی معمولی به نظر میان ولی:

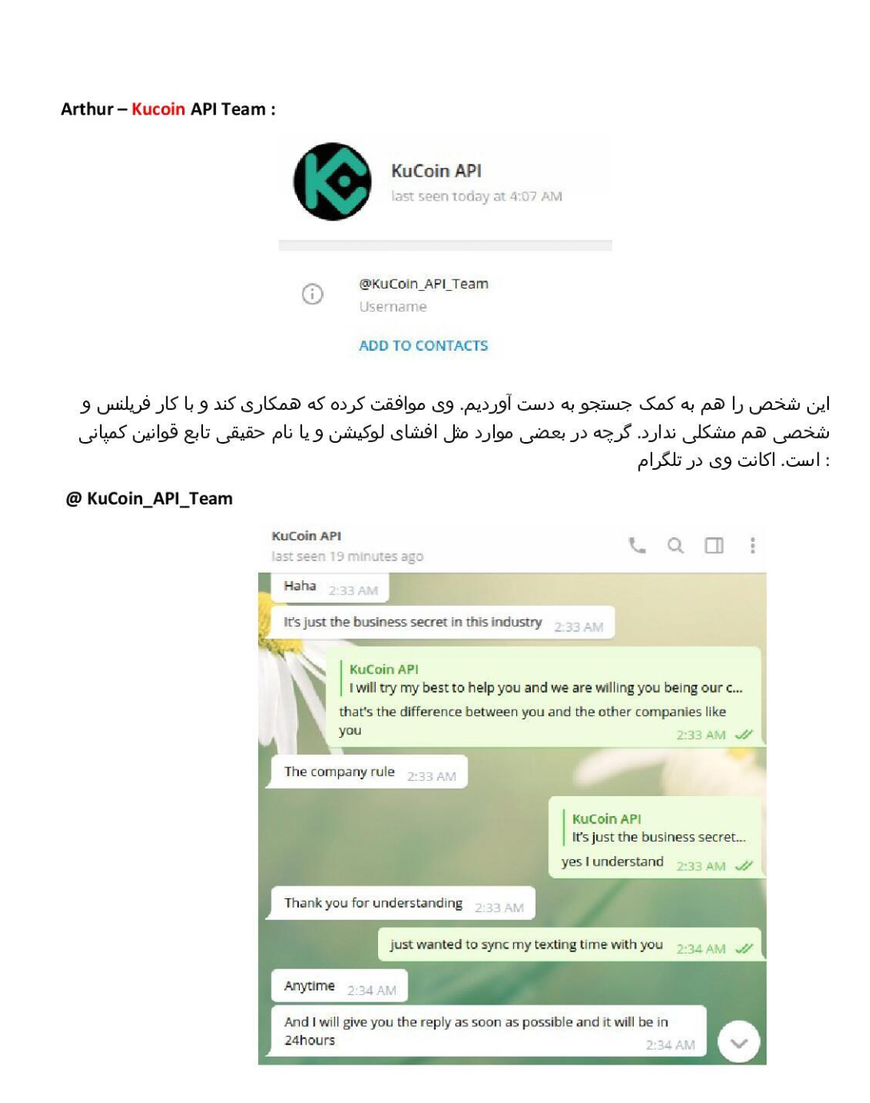

۱- آرتور، بخش API کوکوین: «این شخص نیز از طریق جستجو پیدا شد. او موافق همکاری است و با کار آزاد یا شخصی مشکلی ندارد. اگرچه در برخی موارد، مانند افشای مکان یا نام واقعی، از قوانین شرکت پیروی میکند. حساب تلگرام او:»

دارن مثل یه جاسوس پروفایلش میکنن - چقدر حاضره همکاری کنه، چقدر حواسش به امنیت هست، کیا رو میشناسه.

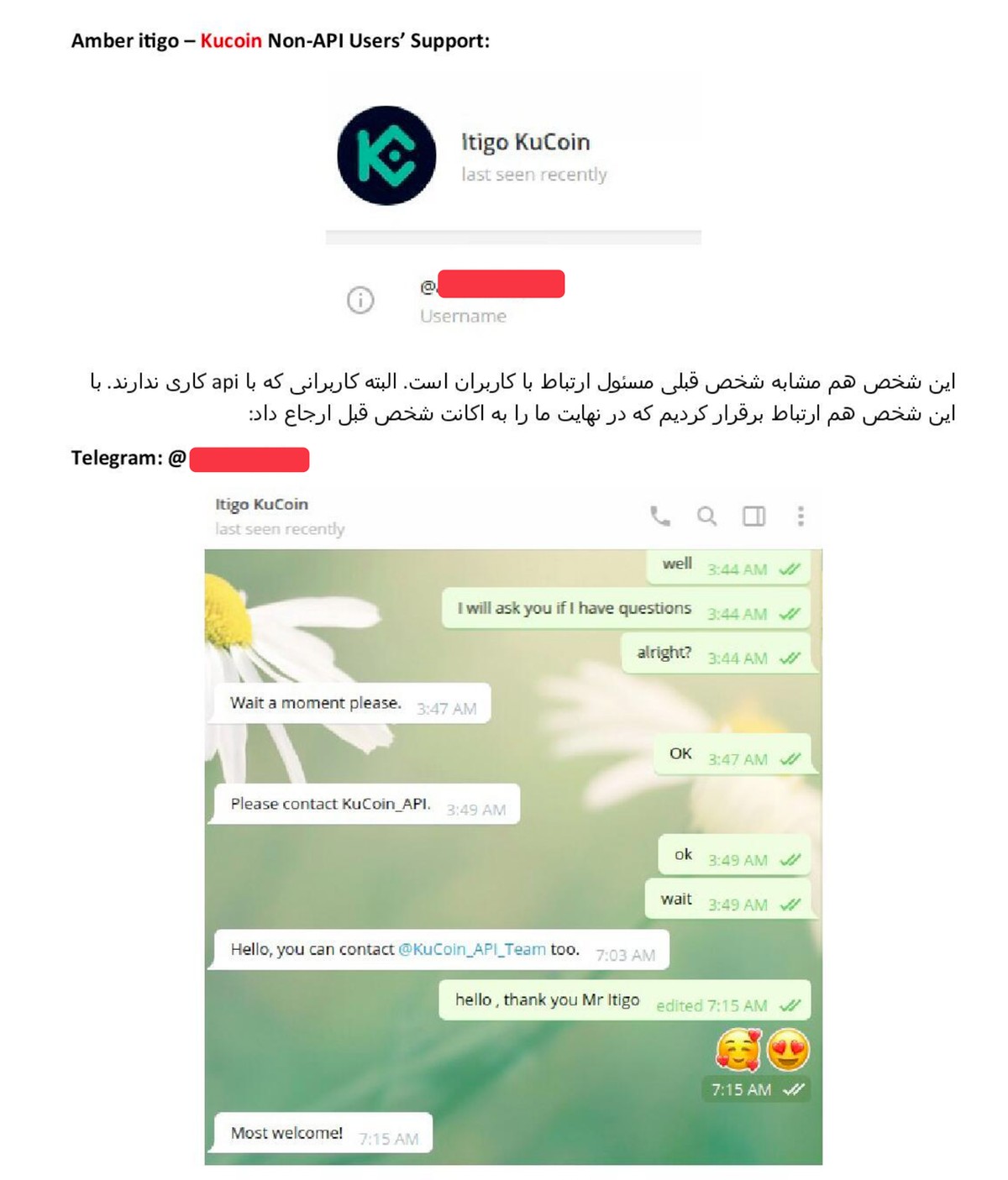

۲- امبر ایتیگو - پشتیبانی کاربران غیر API کوکوین: «این شخص مشابه شخص قبلی مسئول ارتباط با کاربران است. با این حال، اینها کاربرانی هستند که با API کار نمیکنند. ما همچنین با این شخص تماس گرفتیم که در نهایت ما را به حساب شخص قبلی ارجاع داد:»

ساخت شبکهها، ترسیم روابط، یافتن حلقههای ضعیف.

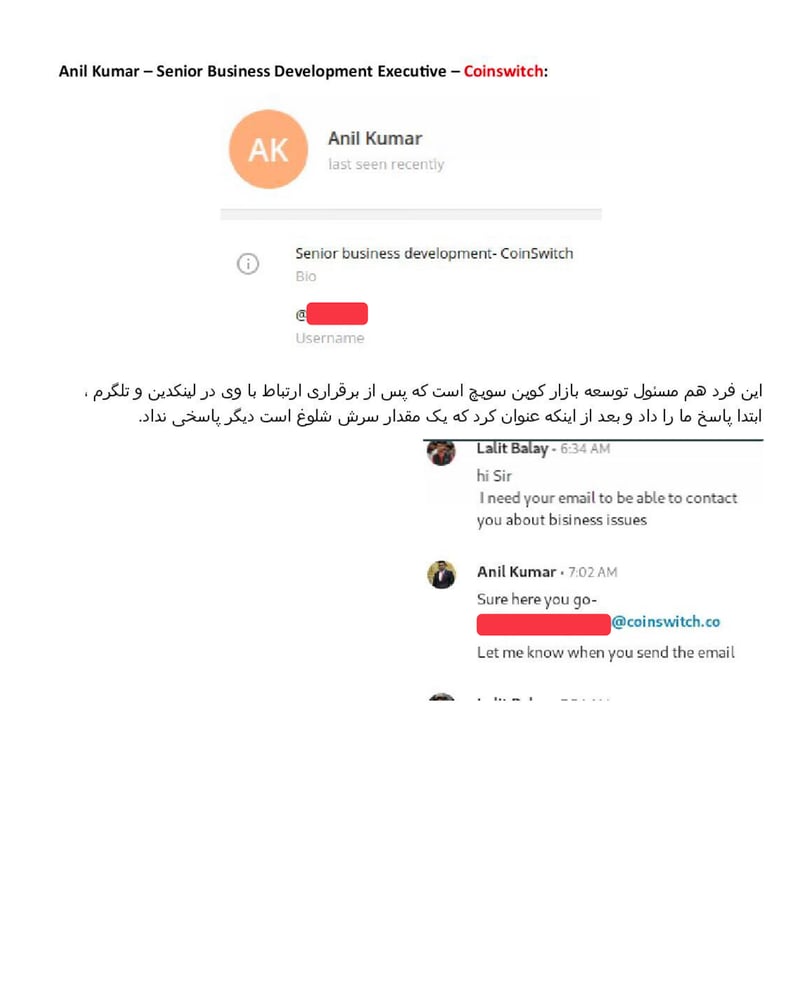

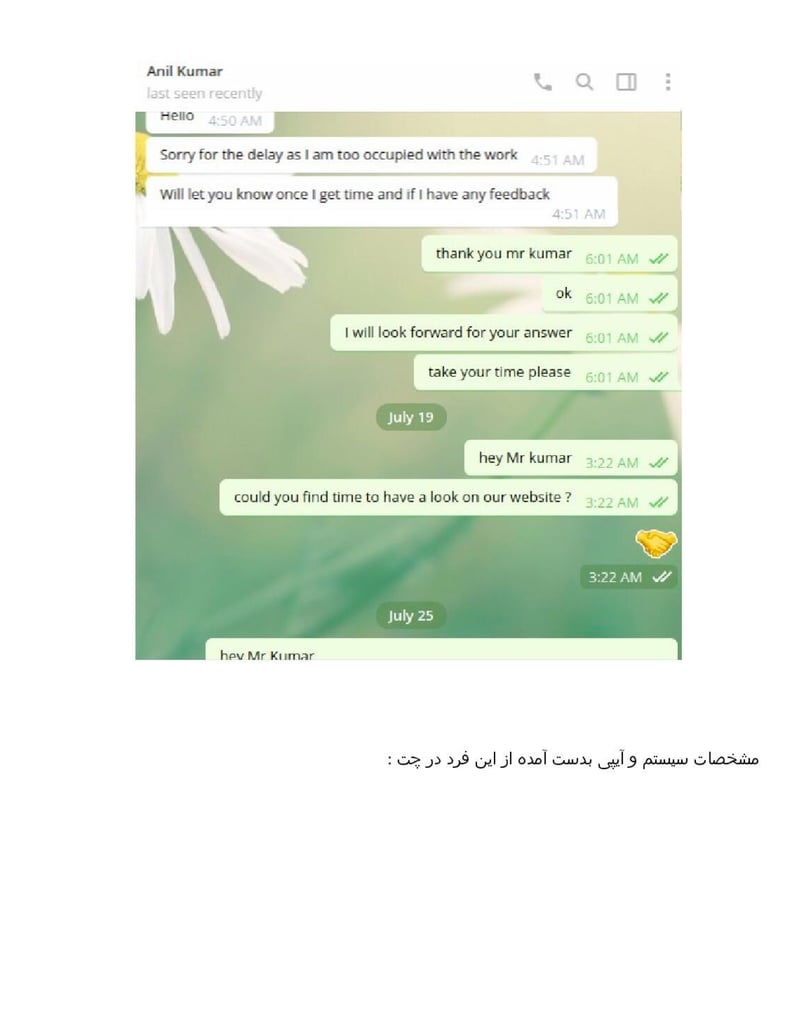

۳- انیل کومار - مدیر اجرایی ارشد توسعه کسب و کار - کوینسوییچ: «این شخص همچنین مسئول توسعه بازار در CoinSwitch است که پس از تماس با او در LinkedIn و Telegram ابتدا به ما پاسخ داد و سپس پس از اینکه گفت بسیار مشغول است، پاسخ دادن را متوقف کرد.»

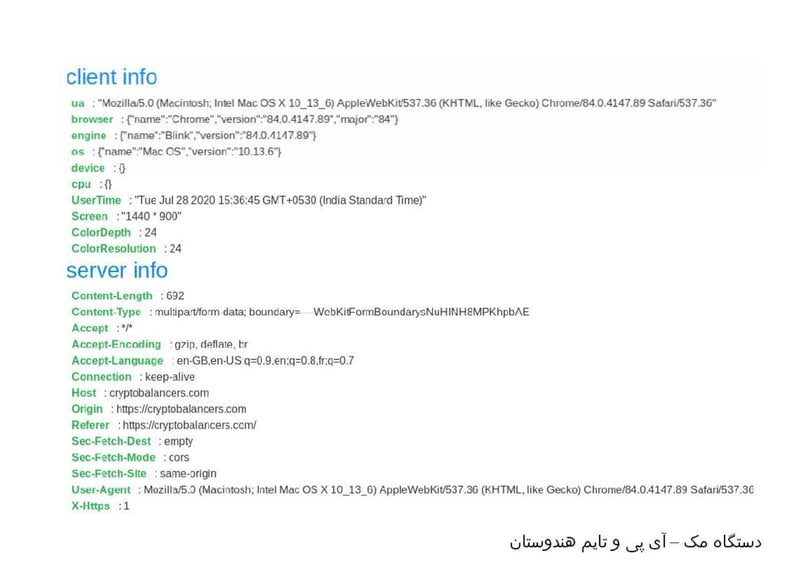

بعدش APT39 یه لینک ردیابی میفرسته که IP و اطلاعات دستگاهشو بدزده. وقتی با زبون خوش نمیشه، میرن سراغ روشای فنی.

CoinSwitch

۴- چت با نماینده بایننس به نام نالیا: «در این روش، ما با شخص به زبان نامفهوم چت میکنیم و شخص به طور خودکار روی لینک ما کلیک میکند تا بفهمد مشکل ما چیست چون نمیفهمد چه میگوییم! این نماینده روی لینک ما کلیک کرد و در حالی که از IP آمازون ژاپن استفاده میکرد، منطقه زمانی و زبان سیستم او مربوط به چین بود که نشان میدهد این افراد نیز در چین هستند.»

روانشناسی رو عالی بلدن - طرف رو گیج میکنن که مجبور بشه رو لینکای مخرب کلیک کنه.

«پس از یک دقیقه این IP ثبت شد - از کانادا و سرویس Fortinet! با فایرفاکس و اینترنت اکسپلورر ویندوز ۱۰ - همه IPها در محدوده ۱ تا ۲۵۵ مربوط به Fortinet هستند.»

هر کلیکی ثبت میشه. هر جزئیاتی ذخیره میشه.

Binance

۵- مینتی لیو - مدیر مشتریان VIP - کوکوین: «از طریق جستجوها، ما توانستیم حساب تلگرام این شخص را نیز پیدا کنیم. این شخص مسئول مدیریت مشتریان VIP است. ما همچنین از او درخواست همکاری و مشاوره کردیم و پیشنهاد دادیم در ازای مشاورهاش به او دستمزد بپردازیم، اما او پس از ۵ روز پیامهای ما را ندیده است.»

فقط فیشینگ نمیکنن - دارن به آدمای داخلی پیشنهاد پول میدن. وقتی هک جواب نمیده، میرن سراغ رشوه.

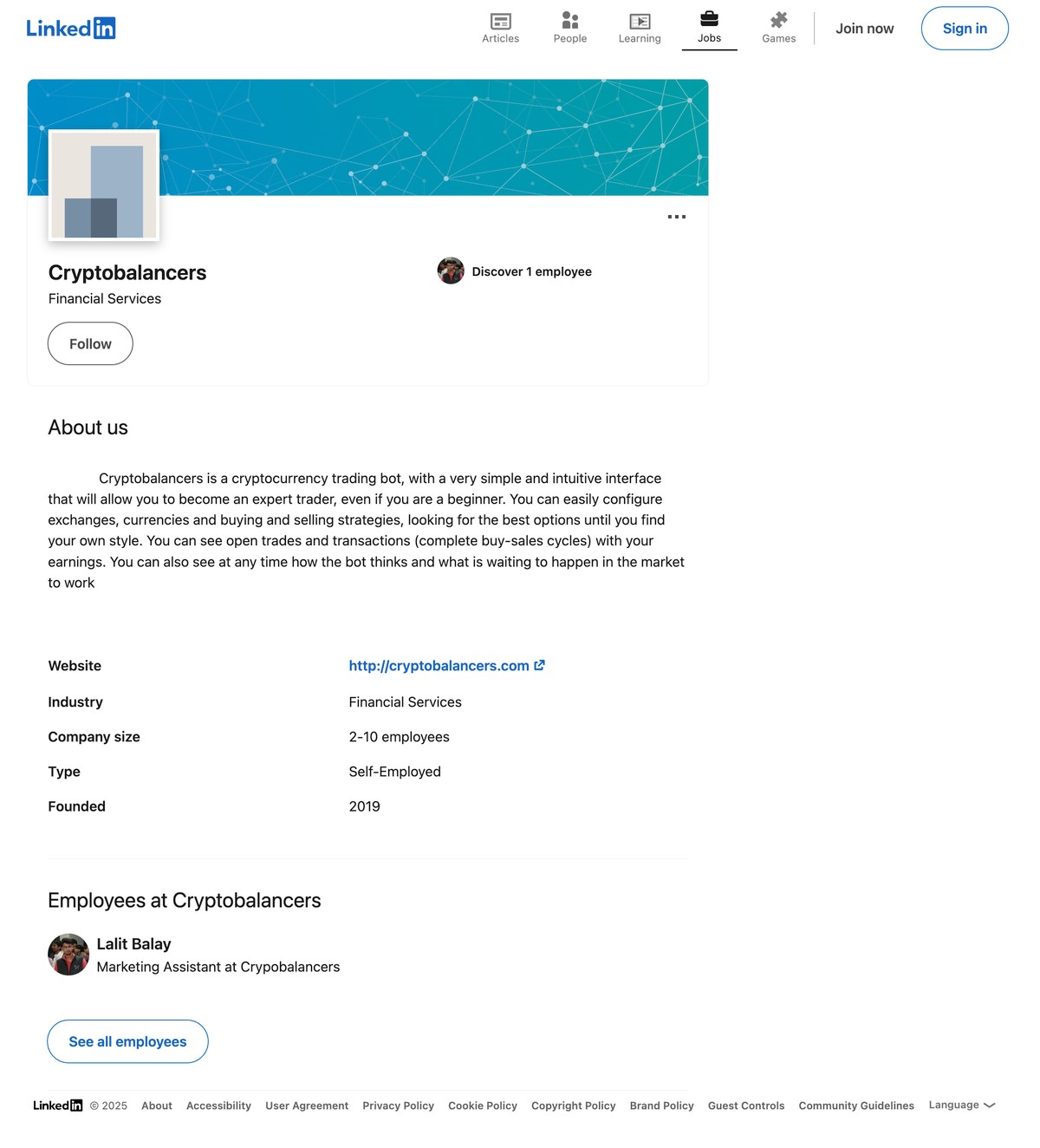

اینم لینکدین جعلی که برای این کار درست کرده بودند و هنوز هم بالاست و مایکروسافت هنوز حذفش نکرده.

زیرساخت مخفی

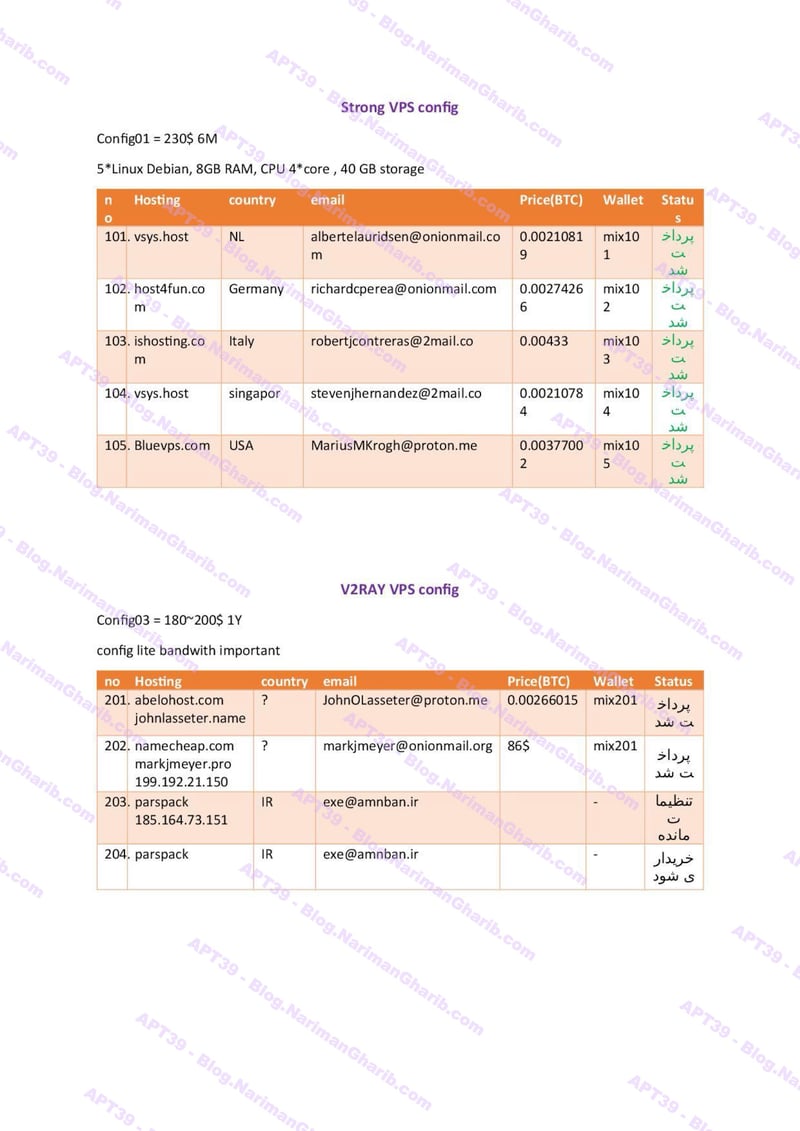

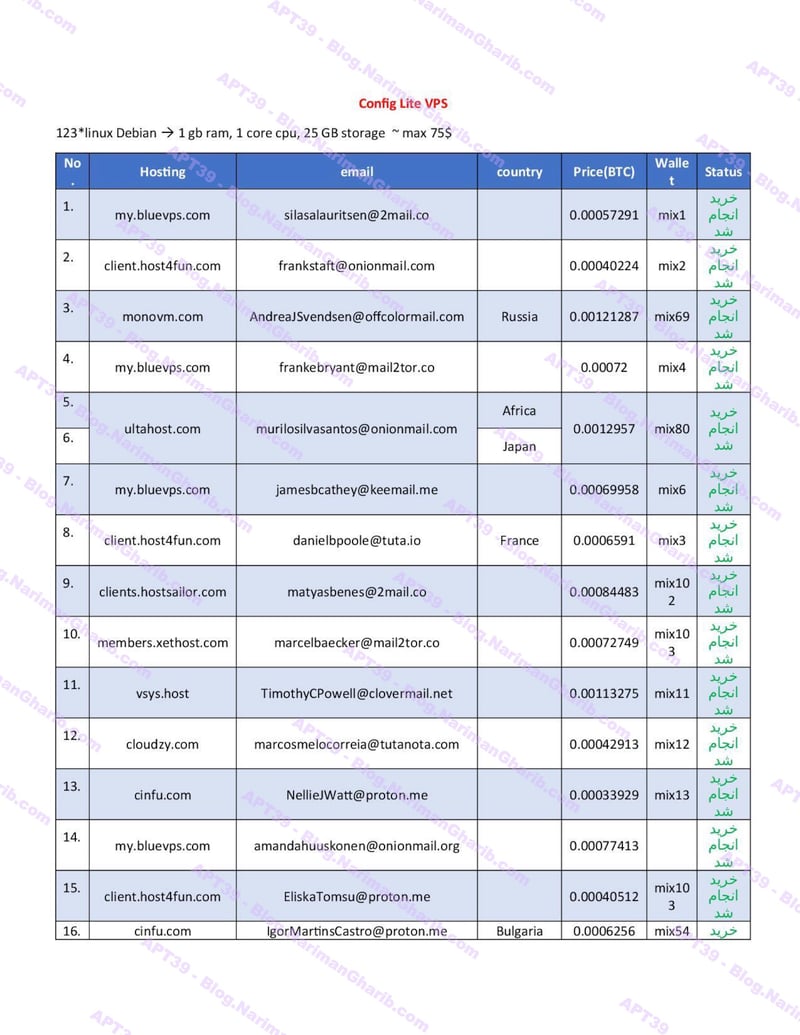

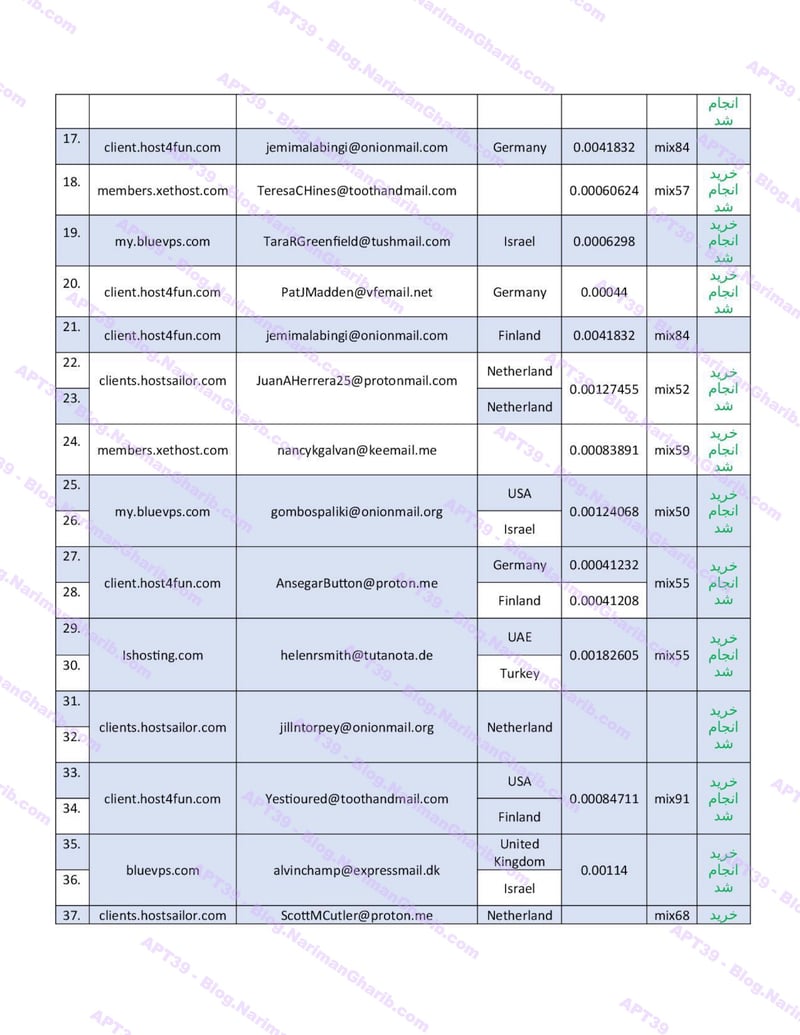

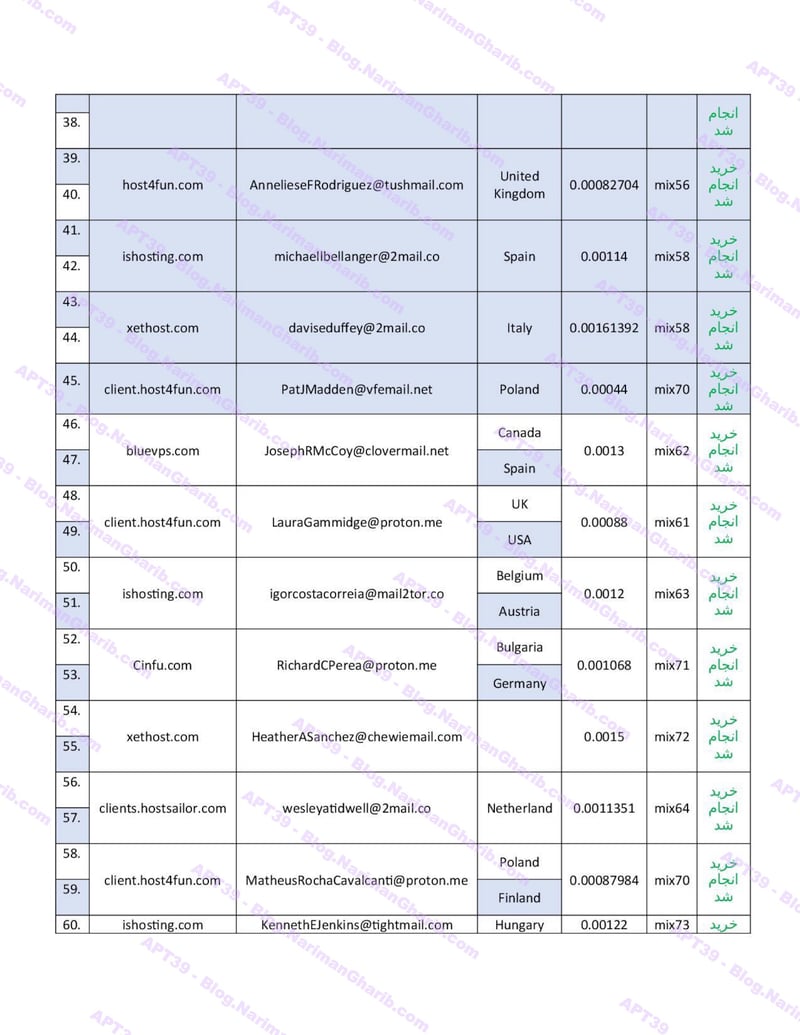

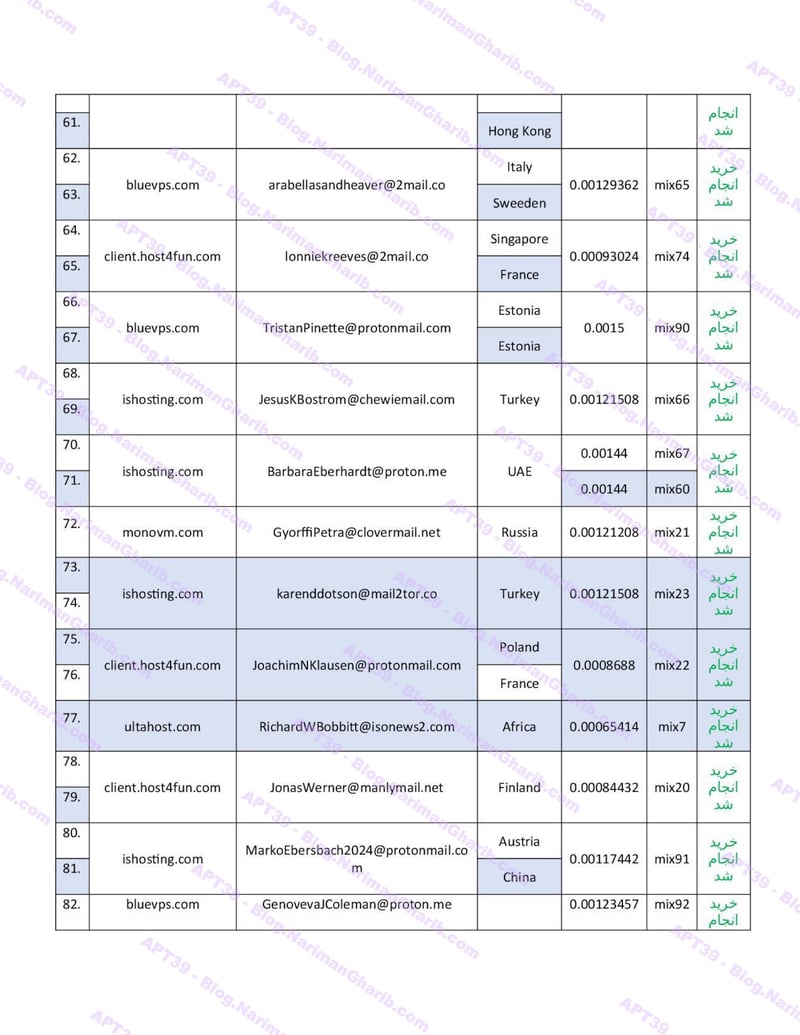

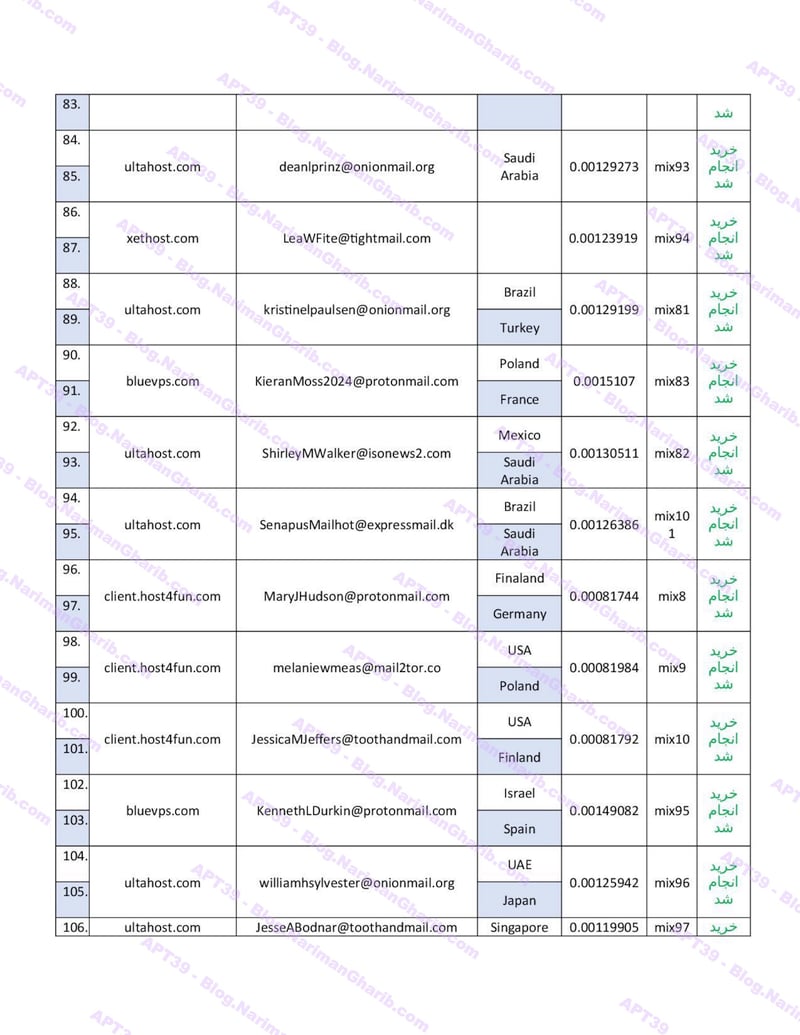

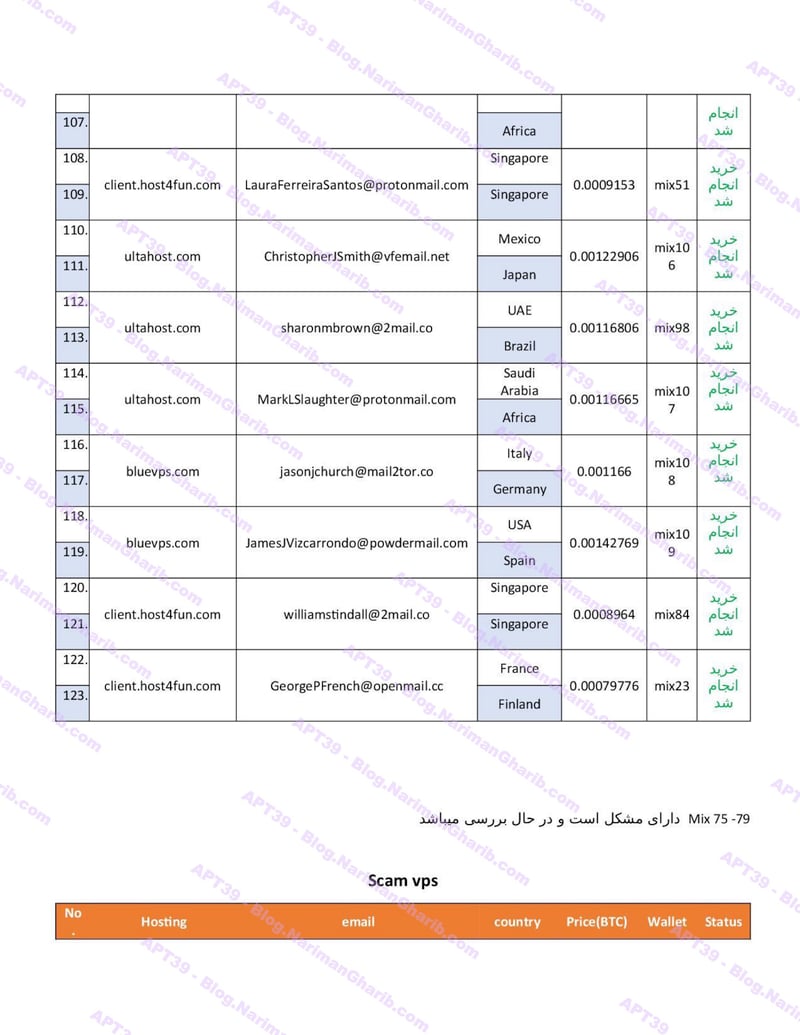

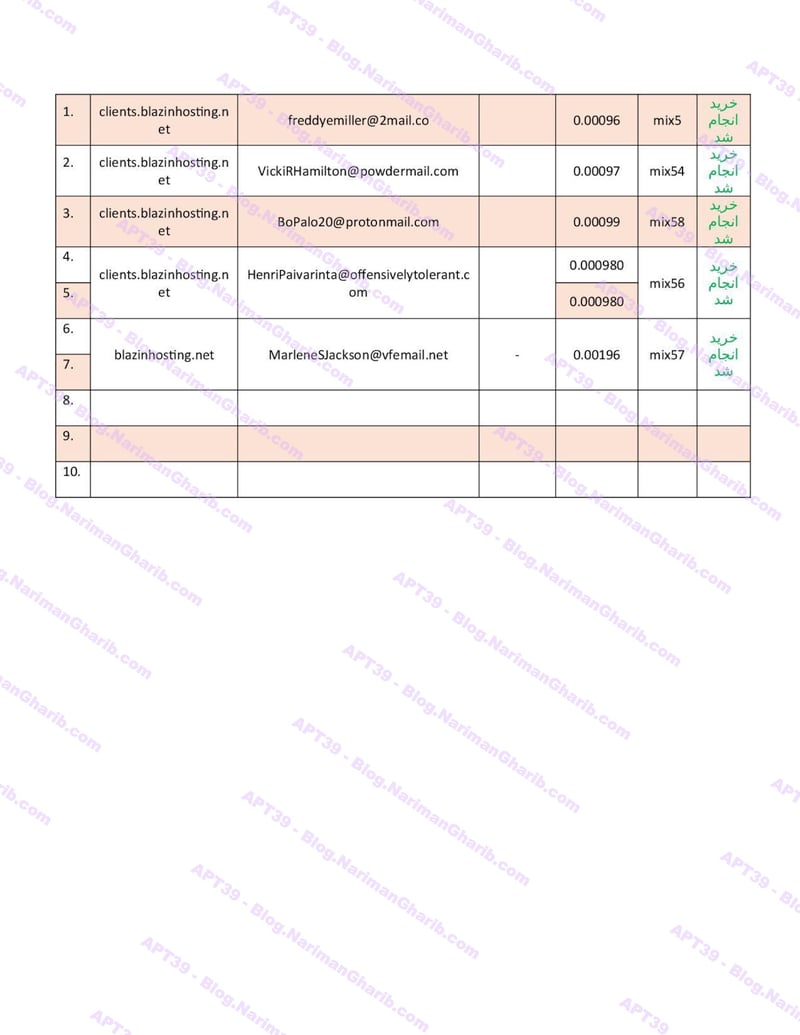

صدها آدرس ایمیل جعلی سرورها را در سراسر جهان تأمین میکنند. این یک عملیات نیست - این یک شبکه جهانی از زیرساخت حمله است، هر گره نقطه پرتاب دیگری برای کمپینهای آنها. لیست سرورهای فاش شده کل ردپای عملیاتی آنها را ترسیم میکند:

VPS + Emails